(ru) FTX: ПЕРЕЗАГРУЗКА БЕЗОПАСНОСТИ

"FTX: Перезагрузка безопасности" - это учебная программа, состоящая из нескольких модулей для тренеров_к, работающих с активист(к)ами по правам женщин и сексуальным правам в сфере безопасного, творческого и стратегического использования интернета.

- введение

- Добро пожаловать на тренинг «FTX: перезагрузка безопасности»

- Модули Тренингов & Начало работы

- Ресурсы для подготовки ваших тренинговых занятий

- Гендерно-Обусловленное Насилие в Интернете

- Введение & Цели Обучения

- Обучающие упражнения & Направления обучения

- Это ГН в интернете или нет? [Разминочное упражнение]

- Деконструкция ГН в интернете [Углубленное упражнение]

- Круг историй о ГН в интернете [Углубленное упражнение]

- Игра: Верни контроль над технологиями [Тактическое Упражнение]

- Планирование ответных мер на ГН в Интернете

- Создай мемы! [Тактическое Упражнение]

- Составление карты цифровой безопасности [Тактическое Упражнение]

- Ресурсы | Ссылки | Дополнительные материалы для чтения

- Создание безопасных онлайн-пространств

- Введение & Цели обучения

- Обучающие упражнения, Направления обучения & Дополнительные материалы для чтения

- Распаковка понятия "Безопасности" – упражнение на формирование видения [Разминочное Упражнение]

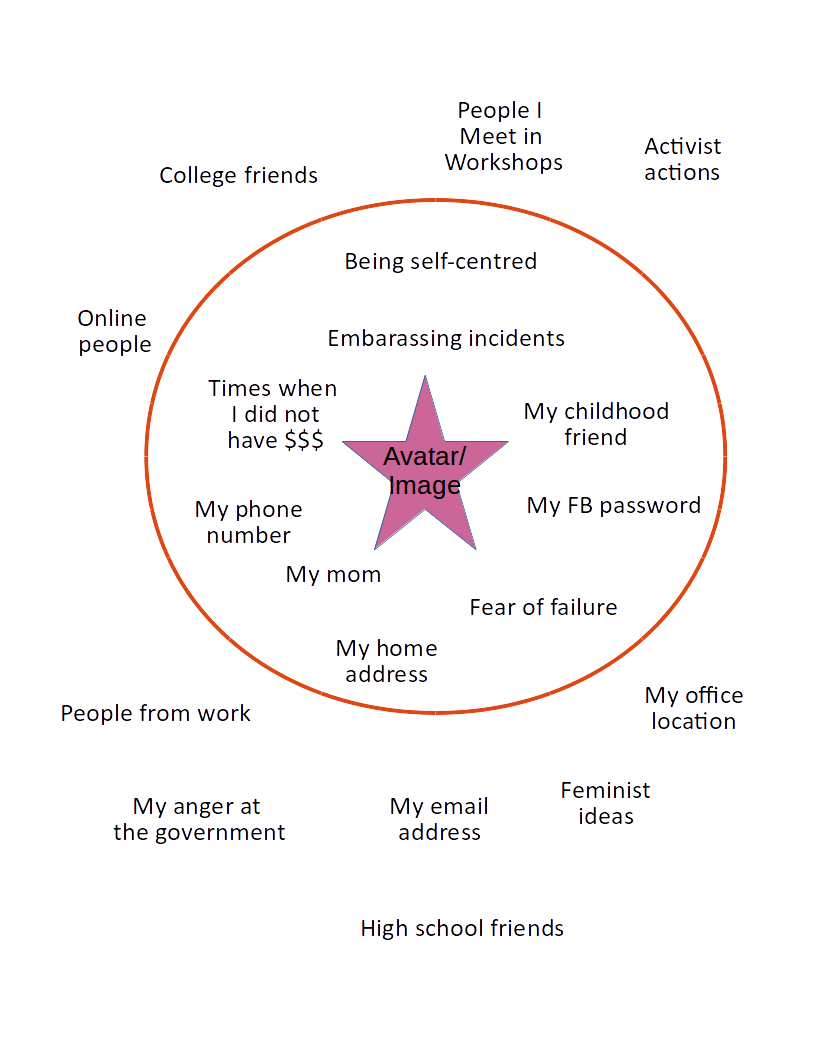

- Пузырь – упражнение на визуализацию [Разминочное Упражнение]

- Создай свое «место мечты» в интернете [Разминочное Упражнение]

- Фото-социальная-сеть [Разминочное Упражнение]

- Облако [Разминочное Упражнение]

- Визуализация + дискуссия: настройки + права доступ [Разминочное Упражнение]

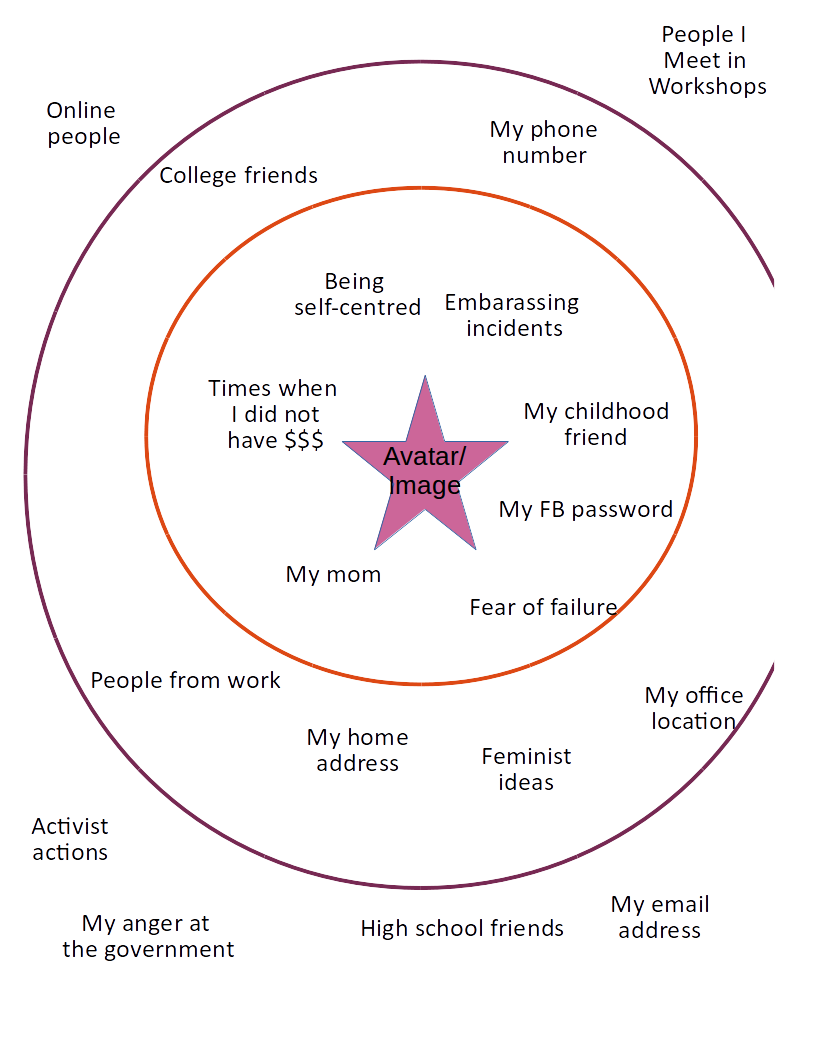

- Введение + обсуждение: конфиденциальность, согласие и безопасность [Углубленное упражнение]

- Введение + упражнение: «правила» безопасности в интернете [Углубленное упражнение]

- Делаем интернет-пространство более безопасным [Тактическое Упражнение]

- Альтернативные инструменты для развития сотрудничества и коммуникаций [Тактическое Упражнение]

- Мобильная Безопасность

- Введение & Цели обучения

- Обучающие упражнения, Направления обучения & Дополнительные материалы для чтения

- Мобильные телефоны, интимность, гендерный доступ и безопасность [Разминочное упражнение]

- Создаем мобильную хронологию [Разминочное Упражнение]

- Гималайский трекинг [Разминочное Упражнение]

- Когда насильно забирают телефон [Разминочное Упражнение]

- Я и мой мобильный телефон [Разминочное упражнение]

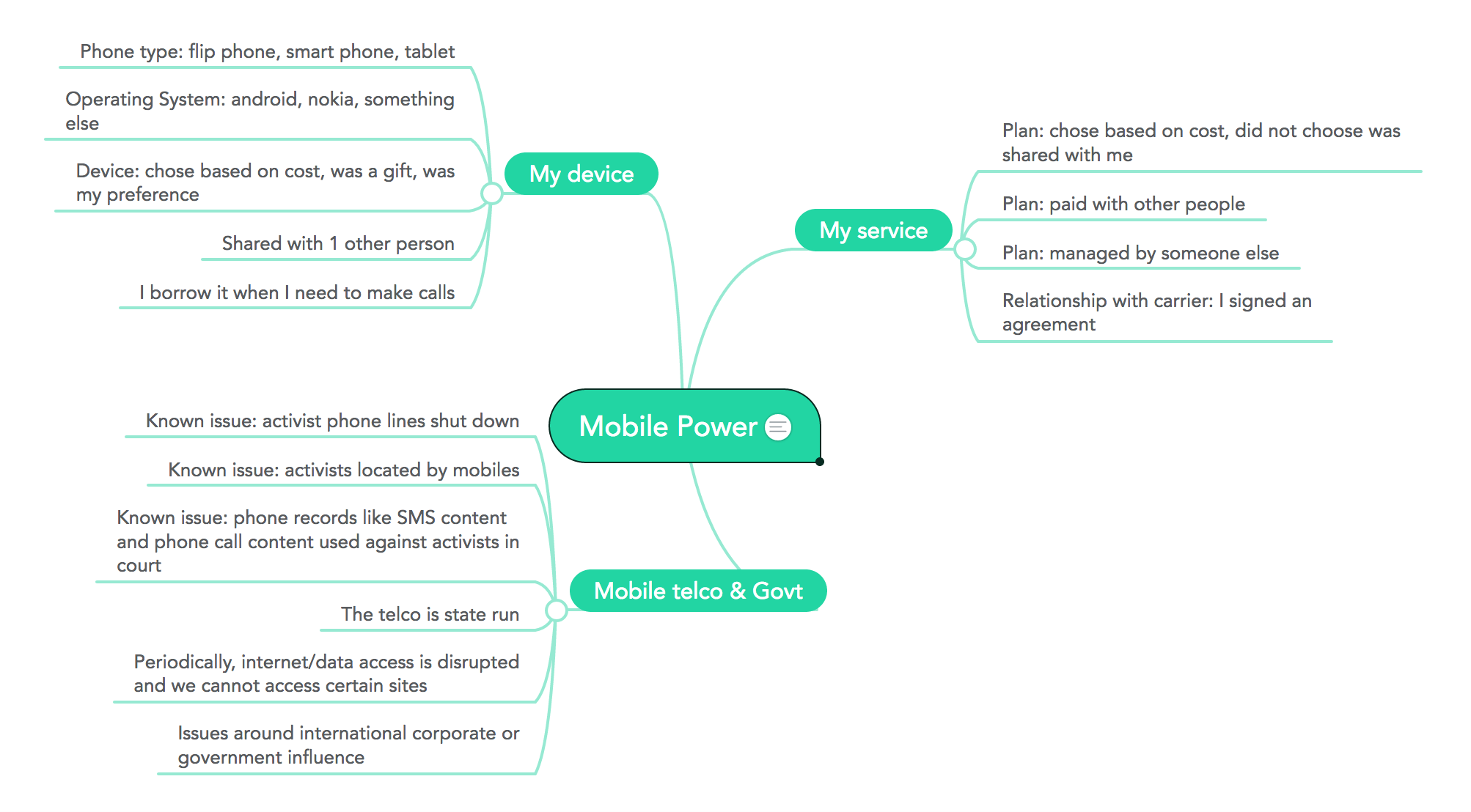

- Сила мобильного телефона - устройства, аккаунт, услуги, государство, политика [Углубленное упражнение]

- Что такое телефон? Как работает мобильная связь? [Углубленное упражнение]

- Дебаты: документирование насилия [Углубленное упражнение]

- Планирование мобильных коммуникаций для действий/организации [Тактическое Упражнение]

- «Создайте резервную копию! Заблокируйте! Удалите!», так же известное под названием «Кто-то взял мой телефон: пересечение границ, аресты, изъятие, кража» [Тактическое Упражнение]

- Дискуссия, вводная информация + практическая работа: выбор мобильных приложений [Тактическое Упражнение]

- Использование мобильных телефонов для документирования насилия: планирование и практика [Тактическое Упражнение]

- Перезагрузите свою безопасность при онлайн-знакомствах [Тактическое Упражнение]

- Безопасный секстинг [Тактическое Упражнение]

- Феминистские принципы интернета (ФПИ)

- Введение, Обучающие упражнения, Направления обучения & Дополнительные материалы для чтения

- Введение в интернет-любовь [Разминочное Упражнение]

- Представьте себе феминистский интернет (три варианта) [Разминочное Упражнение]

- Интернет-гонка [Разминочное Упражнение]

- Женская стена первых шагов в интернете [Разминочное Упражнение]

- Как работает интернет: базовые принципы [Разминочное Упражнение]

- Социальные Движения: что входит в инструментарий? Что входит в пространство? [Углубленное упражнение]

- Презентация ФПИ + Дискуссия [Углубленное упражнение]

- Оценка Рисков

- Направления обучения & Обучающие упражнения

- Упражнение: введение в оценку рисков [Разминочное упражнение]

- Оценка коммуникативных практик [Разминочное Упражнение]

- Ежедневная Круговая Диаграмма и Риск [Разминочное Упражнение]

- Улица ночью [Разминочное упражнение]

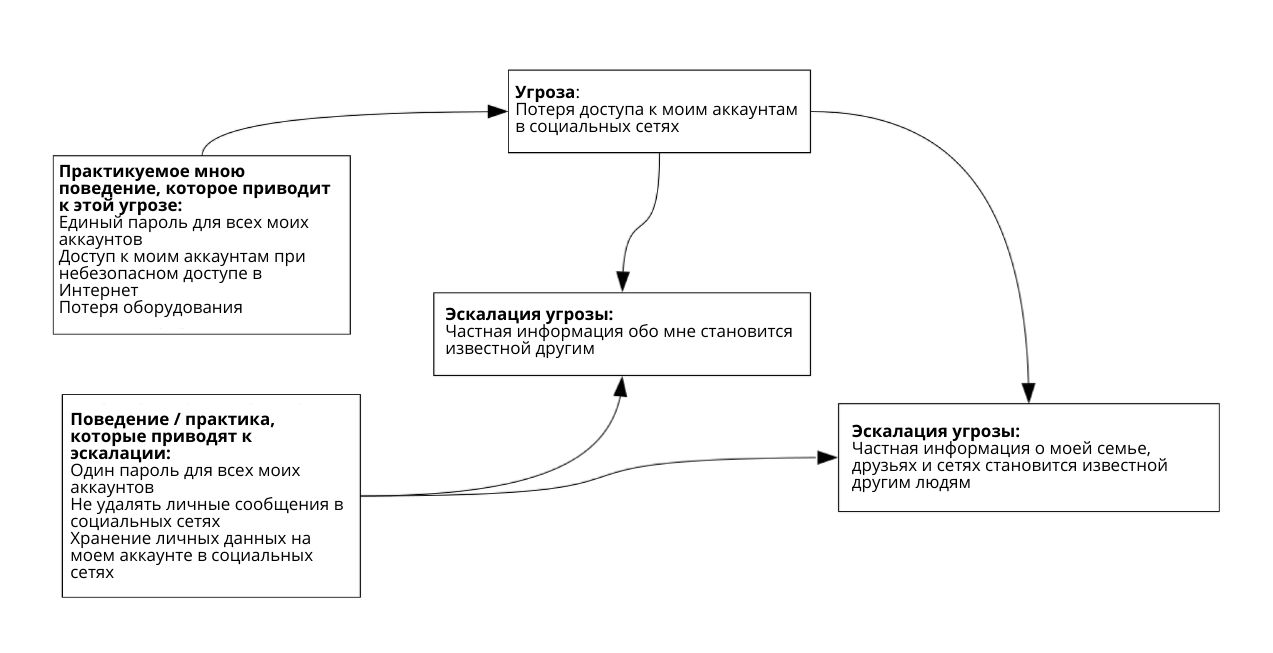

- Переосмысление риска и пять слоев риска [Углубленное Упражнение]

- Упражнение: «Жизненный цикл данных как способ понимания риска» [Углубленное упражнение]

- Организация протестов и оценка рисков [Тактическое Упражнение]

- Основы оценки рисков [Базисный материал]

- Оценка рисков при формировании движения [Базисный материал]

введение

Для полного понимания нашей учебной программы и ее модулей.

Добро пожаловать на тренинг «FTX: перезагрузка безопасности»

«FTX: перезагрузка безопасности» — это учебная программа, состоящая из нескольких модулей для тренеров_к, работающих с активистками по правам женщин и сексуальным правам в сфере безопасного, творческого и стратегического использования интернета.

Это феминистский вклад в глобальный ответ на создание потенциала цифровой безопасности, который позволяет тренерам_кам работать с сообществами, чтобы использовать технологии с удовольствием, интересом и творческим подходом .

Для кого предназначен тренинг?

Тренинг «FTX: перезагрузка безопасности» предназначен для тренеров_к, работающих с активистками по правам женщин и сексуальным правам в области цифровой безопасности. Тренеры_ки должны быть знакомы с препятствиями и проблемами, возникающими там, где мизогиния, цензура и слежка ограничивают свободу самовыражения активисток и их способность обмениваться информацией, создавать альтернативные экономические системы, строить сообщества солидарности и выражать желания.

Какова цель тренинга «FTX: перезагрузка безопасности»?

Тренинг «FTX: перезагрузка безопасности» исследует то, как мы занимаем онлайн-пространства, как представлены женщины, как мы можем противостоять дискурсам и нормам, которые способствуют дискриминации и насилию. Речь идет о стратегиях репрезентации и самовыражения и о том, чтобы дать возможность большему числу активисток по правам женщин и сексуальным правам использовать технологии с удовольствием, интересом и творческим подходом. Это феминистский вклад в глобальный ответ на создание потенциала цифровой безопасности, привносящий уникальную методологию и подход программы APC Women'sRights Programme (Программа по правам женщин Ассоциации прогрессивных коммуникаций), который мы называем Feminist Tech eXchanges (FTX - Обмен Феминистскими Технологиями).

Программа APC по правам женщин (APC WRP) разработала тренинг «FTX: перезагрузка безопасности» как дополнение к существующим учебным пособиям по цифровой безопасности, но основанный на феминистском подходе к технологиям. «FTX: перезагрузка безопасности» — это пока еще незавершенный проект, призванный помочь тренерам_кам дать активисткам возможность использовать интернет как трансформирующееся общественное и политическое пространство, чтобы заявлять, развивать и выражать себя более безопасным образом.

Нашей политической основой и инструментом анализа являются «Феминистские принципы интернета» (ФПИ, http://feministinternet.org), которые формируют и дополняют информацией нашу работу. ФПИ составляют наши аргументы в пользу безопасного, открытого, разнообразного и гендерно справедливого интернета

На что направлена работа FTX?

FTX создает безопасные пространства для обмена опытом, в которых политика и практика технологий основаны на местных, конкретных и контекстуальных реалиях женщин. Эти пространства направлены на создание коллективного знания и совместного владения. Мы осознаем властные отношения, которые могут быть легко внедрены, особенно в отношении технологий - области, где женщины исторически исключены, а их вклад невидим. Мы выступаем за изменения, работая над сознательной деконструкцией этих властных отношений.

Работа APC WRP по наращиванию потенциала преодолевает разрыв между феминистскими движениями и движениями за права в интернете и рассматривает пересечения и стратегические возможности для совместной работы в качестве союзников и партнеров. APC WRP уделяет приоритетное внимание построению связей между движениями с целью преодоления пробелов и укрепления взаимопонимания и солидарности между ними.

Что собой представляют основные ценности FTX?

Основными ценностями FTX являются следующие: внедрение политики и практики коллективной заботы и заботы о себе, участие и инклюзивность, безопасность, положительные эмоции, опора на женские реалии, прозрачность и открытость, креативность и стратегичность. FTX подчеркивает роль женщин в технологиях, отдает приоритет соответствующим и устойчивым технологиям и руководствуется «Феминистскими принципами интернета». FTX исследует феминистские практики и политику технологий и повышает осведомленность о критической роли коммуникационных прав в борьбе за продвижение прав женщин во всем мире. Признавая исторический и современный вклад женщин в формирование технологий, FTX основывает технологии на реалиях и жизни женщин. Мы подчеркиваем важность принципа местной собственности FTX и наблюдаем, как на протяжении многих лет наши участники и партнеры осваивают и внедряют FTX.

*Картинка с рисунком. На рисунке растения красного цвета

Модули Тренингов & Начало работы

Из каких модулей состоит тренинг?

В настоящее время тренинг «FTX: перезагрузка безопасности» содержит следующие три независимых модуля (и два дополнительных модуля в черновом варианте), основанные на интерактивных обучающих мероприятиях, призванных помочь сообществам в обмене знаниями и ценностями в области репрезентации и самовыражения, а также в развитии уверенности и навыков безопасного и эффективного поведения в онлайн-пространстве.

Гендерно-Обусловленное Насилие в Интернете |

Создание безопасных онлайн-пространств |

Безопасность мобильных устройств |

Феминистские принципы интернета (ФПИ) черновой вариант |

Оценка Рисков |

Что содержат модули?

Перечисленные выше модули содержат информацию и ресурсы, которые по мере необходимости можно использовать самостоятельно или в группах.

Обучающие упражнения

Учебная деятельность в каждом из модулей разделена на три вида:

Вводные упражнения

предназначены для того, чтобы участники_цы подумали о теме и начали дискуссию. Для тренера_ки/фасилитатора_ки эти мероприятия могут явиться диагностическими инструментами, позволяющими определить уровень понимания группы и в зависимости от этого скорректировать семинар.

Углубленные упражнения

предназначены для расширения темы и углубления изучения предмета обсуждения.

Тактические упражнения

предназначены для практического решения многочисленных задач обучения. Они включают в себя практические упражнения и мероприятия по выработке стратегии.

Начало работы

Знакомство с участниками_цами

Используйте один из методов оценки потребностей в обучении, описанных здесь, чтобы поближе познакомиться с вашими участниками_цами:

Планирование вашего тренинга

Разработайте свою программу, основываясь на том, что вы узнали о своих участниках_цах, их потребностях и интересах, а также на предложениях по «Путям обучения», предложенных в каждом модуле. См. также:

Локализация вашего тренинга

Упражнения приводят примеры из реальной жизни, и чем больше вы сможете использовать местные примеры, которые имеют значение для жизни и работы участников_ц, тем больше из них смогут усвоить материал и цели обучения.

Мы рекомендуем ознакомиться с примерами, которые имеют отношение к вашим участникам_цам, и подготовиться к рассказу о них. Если у вас есть возможность пообщаться с участниками_цами до тренинга, попросите их рассказать о значимых происшествиях, связанных с тренингом, который вы будете вести, и изучите их более подробно, чтобы вы понимали эти случаи и могли рассказать о них на семинаре.

Использование дополнительных ресурсов для тренинга

Чтобы сделать свой тренинг безопасным и инклюзивным пространством для обсуждения, вы можете обратиться к полезным феминистским принципам/ресурсам, таким как Интерсекциональность и инклюзивность и Заметки по поддержанию здорового пространства для разговора. Вы также можете обратиться к нашим Феминистским практикам и политике технологий, нашим Феминистским принципам участия и Феминистским принципам интернета.

Авторы_ки и соавторы_ки

АВТОРЫ_КИ

- APC Women’s Rights Programme (APC WRP) - Erika, hvale vale, Jan, Jenny

- Cheekay Cinco

- Bex Hong Hurwitz w/Tiny Gigantic

- jac SM Kee

- Helen Nyinakiiza

- Radhika Radhakrishnan

- Nadine Moawad

СОАВТОРЫ_КИ

- Bishakha Datta, Point of View

- Christina Lopez, Foundation for Media Alternatives

- Cecilia Maundu

- cynthia el khoury

- Fernanda Shirakawa, Marialab

- Indira Cornelio

- Javie Ssozi

- Nadège

- Nayantara Ranganathan

- Ritu Sharma

- Sandra Ljubinkovic

- Shubha Kayastha, Body and Data

- Smita Vanniyar, Point of View

- Florie Dumas-Kemp

- Alexandra Argüelles

посетите сайт TakeBacktheTech

Общее собрание «FTX: перезагрузка безопасности»

*Картинка с рисунком. На рисунке растения цвета хаки

Ресурсы для подготовки ваших тренинговых занятий

Знакомство с участниками_цами

Для того чтобы иметь возможность разрабатывать соответствующие и актуальные учебные семинары, тренерам_кам/фасилитаторам_кам рекомендуется провести анализ потребностей в обучении со своими участниками_цами. В ходе этого процесса тренер_ка/фасилитатор_ка может начать изучать контекст, ожидания, технические основы и текущее понимание взаимоотношений между феминизмом и технологиями своих предполагаемых/ожидаемых участников_ц.

Этот процесс можно осуществить различными способами в зависимости от наличия времени, доступа к участникам_цам и имеющихся ресурсов. Ниже мы приводим рекомендации для трех различных типов анализа потребностей в обучении:

- Идеальный анализ потребностей в обучении: имеется достаточно времени для планирования и разработки. У тренера_ки/фасилитатора_ки есть доступ к участникам_цам.

- Реалистичный анализ потребностей в обучении: тренер_ка/фасилитатор_ка имеет ограниченное время для планирования и разработки учебного семинара, а также ограниченный доступ к участникам_цам.

- Анализ потребностей в обучении на базовом уровне: время на планирование и разработку тренинга ограничено. У тренера_ки/фасилитатора_ки нет доступа к участникам_цам.

Примечание: проведение предтренингового анализа потребностей не означает, что проверка ожиданий на первом занятии учебного семинара больше не нужна. Рекомендуется все равно включать в любой семинар эту сессию для подтверждения и уточнения результатов анализа потребностей перед тренингом.

Идеальный анализ потребностей в обучении

- Время на подготовку: более одного месяца

- Анкета комплексного анализа потребностей в обучении (Приложение 1)

- Вопросы для базового интервью (Приложение 2)

В этом сценарии тренер_ка/фасилитатор_ка имеет достаточно времени для планирования и разработки семинара-тренинга, что означает, что у него_нее есть время для установления контакта с участниками_цами, у них есть время на ответы, а у тренера_ки/фасилитатора_ки - на обработку ответов.

Учитывая наличие достаточного времени для планирования и разработки тренинга, в идеальном сценарии существует три методологии:

Comprehensive Training Needs Analysis Questionnaire for Participants (Анкета комплексного анализа потребностей в обучении, см. анкету в Приложении 1) .В этой анкете содержатся вопросы об использовании участниками_цами технологий и инструментов, а также об их понимании и знании феминистских технологических концепций и гендерно-обусловленного насилия онлайн, и об их ожиданиях от обучающего семинара. Используя данную анкету, тренер_ка/фасилитатор_ка сможет получить более полное представление о потребностях и реалиях предполагаемых участников_ц.

Последующие интервью с участниками_цами. На основе результатов анкеты тренер_ка/фасилитатор_ка может получить выборку предполагаемых участников_ц для участия в интервью. В идеальном случае выборка должна включать всех участников_ц, но необходимо обеспечить минимум 50% (в зависимости от общего количества). Участники_цы, которые дали необычные ответы на конкретные вопросы (например, участники_цы с наибольшим опытом и наименьшим опытом в области технологий; или с наибольшими знаниями и наименьшими знаниями о феминизме и технологиях; или те, кто обнаружили очень специфические ожидания от обучающего семинара), должны быть включены в процесс интервью. Обычно такие интервью с участниками_цами занимают не более 60 минут.

Консультация с организаторами_ками. На этом этапе тренер_ка/фасилитатор_ка встречается с организаторами_ками, чтобы поделиться результатами анкеты и интервью, а также предложенным планом и структурой тренинга. Здесь тренер_ка/фасилитатор_ка также подтверждает, что структура и план соответствуют целям и программе организаторов_к. При этом предполагается, что на протяжении всего процесса тренер_ка/фасилитатор_ка поддерживает связь с организаторами_ками.

Реалистичный анализ потребностей в обучении

- Время на подготовку: менее одного месяца

- Материалы для подготовки: анкета комплексного анализа потребностей в обучении (Приложение 1) ИЛИ вопросы базового интервью (Приложение 2)

Этот сценарий является более распространенным. Чаще всего у тренера_ки/фасилитатора_ки есть менее одного месяца на планирование и разработку учебного семинара из-за нехватки ресурсов.

Учитывая ограниченность времени, тренеру_ке/фасилитатору_ке потребуется сократить процесс анализа потребностей в обучении, и в зависимости от первоначальной консультации с организаторами_ками, выбрать между проведением комплексного анализа потребностей в обучении или интервьюированием 50% предполагаемых участников_ц (вопросы для базового интервью см. в Приложении 2).

Анализ потребностей в обучении на базовом уровне

- Время на подготовку: менее двух недель

- Материалы для подготовки: опросник анализа потребностей в обучении из 10 вопросов (Приложение 3).

В этом сценарии у тренера_ки/фасилитатора_ки есть менее двух недель на планирование и разработку учебного семинара. Здесь тренер_ка/фасилитатор_ка едва успевает познакомиться с участниками_цами до начала учебного семинара и может раздать анкету в начале семинара или когда участники_цы приходят на семинар. Несмотря на то, что есть несколько способов восполнить недостаток анализа потребностей перед тренингом во время самого семинара - проверка ожиданий, упражнение "Спектр использования технологий" или "Женская стена первых технологических достижений", мы все же рекомендуем попросить участников_ц ответить на опросник по анализу потребностей в обучении из 10 вопросов (см. Приложение 3).

Ресурсы

Приложение 1: комплексная анкета для участников_ц по анализу потребностей в обучении

linked here as an .odt document(Ссылка тут, документ в формате .odt)

Приложение 2: вопросы для базового интервью

Цель этого интервью - сократить анкету комплексного анализа потребностей в обучении для участников_ц. Таким образом, оно будет охватывать общие темы, затронутые в анкете, но с меньшим количеством деталей. Интервью должно длиться 60 минут. Каждый набор вопросов должен занять примерно 10 минут.

- Расскажите о себе. Ваша организация, ваша роль в ней. Где вы находитесь? С какими сообществами вы работаете?

- С какими проблемами вы сталкиваетесь в своей работе, когда дело доходит до использования интернета? Сталкиваются ли с этой проблемой сообщества, с которыми вы работаете? Каким образом? Как вы или члены вашего сообщества решаете эти проблемы?

- Какие онлайн-приложения вы используете чаще всего? Используете ли вы их для работы или для личной жизни?

- Какое устройство вы используете чаще всего? Что это за устройство? На какой операционной системе оно работает?

- Что вас больше всего беспокоит при использовании интернета и приложений? Считаете ли вы, что эти приложения безопасны?

- Можете ли вы сказать мне, какие три основных ожидания у вас имеются в отношении учебного семинара?

Приложение 3: опросник по анализу потребностей в обучении из 10 вопросов

- Имя, организация, должность и описание работы, которой вы занимаетесь.

- С какими сообществами вы работаете и каковы их основные проблемы?

- Как давно вы пользуетесь интернетом?

- Какую операционную систему вы используете чаще всего?

- Какой у вас мобильный телефон?

- Какими приложениями вы пользуетесь чаще всего?

- Какие три основные проблемы, связанные с использованием технологий и интернета, вас беспокоят?

- Какие три основных инструмента безопасности/практики/тактики вы используете?

- Как вы думаете, какие три главные проблемы связаны с феминизмом и технологиями?

- Чему вы хотите научиться на тренинге?

*Картинка с рисунком. На рисунке растения синего цвета

Оцените свой тренинг: инструменты оценки тренинга

Для чего нужно оценивать?

- Для того, чтобы в следующий раз провести семинар лучше.

- Для разработки дальнейшей поддержки участников_ц в соответствии с целями обучения в рамках семинара.

Процесс

+/-/Дельта Это простой метод обмена результатами для участников_ц и тренеров_к. Мы рекомендуем проводить его в конце тренинга при проведении однодневных семинаров, и в конце каждого дня в случае многодневных семинаров. Мы предлагаем использовать простые методы обратной связи в конце семинаров, так как к концу тренинга люди обычно устают, их внимание рассеивается. Подобный метод может быть не требующим большого количества времени, и участники_цы могут выбрать, какими деталями поделиться, исходя из своих предпочтений.

Попросите всех участников_ц подумать и поделиться тем, что, по их мнению, было хорошим, что было плохим, и тем, что следовало бы изменить.

В зависимости от наличия времени и ресурсов, участники_цы могут написать свои ответы на листах бумаги и передать их ведущему_ей, или же вы можете обойти всех и попросить ответить вслух, пока ведущий_ая записывает.

После того, как все высказались, тренеры_ки/фасилитаторы_ки собираются, делятся своими собственными +/-/дельта-рассуждениями в качестве фасилитаторов_к и просматривают +/-/дельта-рассуждения участников_ц. Вы можете использовать эти данные для того, чтобы:

- Составить список полученных знаний для обмена с другими тренерами_ками / фасилитаторами_ками.

- Внести коррективы в текущий и будущие семинары.

- Разработать план дальнейших действий совместно с участниками_цами.

Последующее наблюдение в течение одной недели. Дальнейшее общение с организаторами_ками и участниками_цами для обмена любыми ресурсами, полученными в ходе тренинга (руководство по фасилитации, слайды, раздаточные материалы и т.д.), а также любые размышления о семинаре и дальнейших шагах.

Последующее наблюдение в течение трех месяцев. Дальнейшие встречи с организаторами_ками и участниками_цами, позволяющие узнать о результатах семинара. Это подходящее время, чтобы спросить людей, внедрили ли они инструменты и тактики, пересмотрели ли они свои собственные стратегии и т. д. в результате проведенного вами тренинга.

*Картинка с рисунком. На рисунке растения цвета хаки

“Не существует такого понятия, как борьба по одному вопросу, потому что мы не живем жизнью по одному вопросу". - Одри Лорд

Что такое интерсекциональность?

Интерсекциональность — это система, признающая множественные аспекты идентичности (такие как раса, каста, гендер), которые обогащают нашу жизнь и опыт и усугубляют и усложняют проявления притеснения и маргинализации.

Приведем пример для понимания интерсекциональности в контексте: от 25% до 50% женщин в течение своей жизни подвергаются гендерному насилию. Но это общее число скрывает то, как многочисленные виды угнетения усугубляют такое насилие. Женщины с темным цветом кожи чаще подвергаются гендерному насилию, чем белые женщины, а привилегия богатства может помочь оградить некоторых женщин от некоторых форм насилия. Вероятность сексуального насилия над бисексуальными женщинами гораздо выше, чем над другими женщинами. Трансгендерные люди также чаще подвергаются насилию на почве ненависти, чем цисгендерные. Одним словом, все женщины могут подвергаться риску гендерного насилия, но некоторые женщины подвержены ему гораздо больше.

*Картинка с рисунком. На рисунке растения синего цвета

Как практиковать интерсекциональность в речи?

Обладателям привилегий идентичности (например, белым, гетеросексуальным, цисгендерным, трудоспособным лицам) бывает сложнее вовлечь в феминизм тех, кого угнетают. Именно поэтому важно сосредоточиться на создании инклюзивного, уважительного пространства, в котором ценится и понимается жизненный опыт всех женщин. Ниже приведены 5 кратких указаний, которыми можно руководствоваться при проведении интерсекциональных и инклюзивных бесед.

- Самоанализ и признание своих привилегий: проведение непростой работы по исследованию собственных привилегий является ключом к интерсекциональному феминизму. Это хорошая практика - заглянуть в себя и проявить готовность узнать о проблемах и идентичностях, которые не затрагивают нас лично. Привилегированность не обязательно означает, что наше существование притесняет другое сообщество. Это означает, что есть определенный опыт, через который мы не проходили из-за того, что принадлежим к другому сообществу.

- Децентрализуйте свою точку зрения: важно понимать, что феминизм - это не только борьба с сексизмом, но и борьба со всеми взаимосвязанными системами угнетения, которые по-разному влияют на разных женщин. Есть вещи, которые наши привилегии позволяют нам принимать как должное - люди с хорошим телосложением не всегда замечают проявлений абьюза, а белые не всегда замечают расизм. Поэтому старайтесь не концентрировать феминизм вокруг себя или людей с привилегиями.

- Слушайте друг друга: в тех феминистских вопросах, где мы обладаем привилегиями, очень важно прислушиваться к опыту женщин, которые не обладают ими, чтобы смотреть на мир через более инклюзивную призму. Вы не можете идти по дороге, если не знаете, куда она ведет. Поэтому, если вы белая феминистка, помните, что вы не говорите от имени цветного населения или за него.

- Подумайте над языком, которым вы пользуетесь: если вы представительница немусульманского феминизма, остерегайтесь говорить такие вещи, как "В чадре на улице, наверное, жарко". Использование таких терминов, как #PussyPower может оттолкнуть трансгендерных женщин, у которых, возможно, отсутствуют эти части тела. Это два простых примера того, как язык, который мы используем, может подвергать женщин остракизму. Рекомендуется постоянно проверять себя и то, как мы говорим о женщинах, которые не похожи на нас или ведут образ жизни, отличающийся от нашего собственного.

- Будьте готовы совершать ошибки и исправлять их: принятие интерсекциональной концепции - непростой процесс. Поэтому иногда, несмотря на все наши усилия быть инклюзивными, мы можем оступиться и получить замечание за наши ошибки. Вместо того чтобы защищаться, признайте, что указание на ошибку не принижает вашу ценность как личности, и что вы можете извиниться и скорректировать свое поведение, чтобы избежать повторения той же ошибки.

- Осознайте, что каждый вносит свой ценный вклад: осознание того, что каждая делится своими знаниями, помогает сократить дистанцию между нами и опровергнуть идею о том, что одни знают больше других, в то время как на самом деле все мы знаем некоторые вещи лучше других. Совместная работа с целью обмена знаниями и навыками (то, на что направлена деятельность в этих модулях), помогает всем извлечь максимальную пользу из этого опыта.

*Картинка с рисунком. На рисунке красные цветочки

Дополнительные ресурсы

- https://everydayfeminism.com/2015/01/why-our-feminism-must-be-intersectional/

- https://www.bustle.com/articles/117968-5-reasons-intersectionality-matters-because-feminism-cannot-be-inclusive-without-it

- https://www.elitedaily.com/women/feminism-inclusive-women/1507285

Заметки по поддержанию здорового пространства для разговора

Разговор о гендерно-обусловленном насилии может вызвать разную реакцию у разных людей в зависимости от их личного опыта и привилегий. Вот несколько советов, которые следует принимать во внимание при обсуждении этой деликатной темы.

1. Все участники_цы не обладают одинаковым уровнем привилегий

Хотя включенные модули предлагают множество упражнений и ресурсов, многие дискуссии не являются просто интеллектуальными упражнениями для всех ― люди, которые подвергаются дискриминации или пережили насилие, потенциально сталкиваются с проблемой в области психического здоровья.

2. Важность предупреждений о триггерах

Предупреждения о триггерах позволяют тем, кто чувствительны к теме дискриминации и насилия, подготовиться к обсуждению этих тем и лучше контролировать свою реакцию. Важно помнить о том, что ключом к эффективному предупреждению о триггере является конкретность - будучи недостаточно конкретным, оно может относиться к чему угодно, от расстройства пищевого поведения до буллинга. Таким образом, рекомендуется сопровождать подобные предупреждения специализированным содержанием. Например, при обсуждении практического примера о насилии над партнером_кой можно заранее сказать: "Небольшое предупреждение: Это обсуждение содержит случаи изнасилования, жестокого обращения и насилия над партнером_кой. Если вы почувствуете, что вас это задевает, пожалуйста, знайте, что есть ресурсы, которые могут вам помочь". Тем, кому нужно предупреждение, это поможет подготовиться к обсуждению, а другим - обратить внимание на то, что окружающим может быть тяжело.

3. Не оказывайте давления на человека для того, чтобы он рассказал о своих переживаниях

Заставляя кого-то говорить о деликатном событии, вы заставляете его или ее заново пережить этот опыт и все негативные эмоции, которые с ним связаны. Некоторые люди просто не готовы открыть этот ящик Пандоры. Вместо этого дайте людям возможность изучить травму и время, чтобы открыться, когда они будут готовы.

Как помочь человеку, который находится под влиянием триггера

Картинка с рисунком, на рисунке растения синего и золотого цвета.

Даже при самой тщательной подготовке иногда меры предосторожности не помогают, потому что триггеры обычно зависят от конкретного человека. Вот несколько шагов, которые вы можете предпринять, чтобы помочь тому, на кого продолжающаяся дискуссия действует как триггер.

1. Признание

Важно признавать, что ваш контент может кого-то обидеть.

2. Извинение

Извинитесь за то, что сказали что-то обидное для человека. Помните, что извинение относится к человеку, которого обидели, а не к вам. Избегайте оправдания или защиты своих слов или действий и будьте искренни в своих извинениях; это не личное.

3. Эмпатия

Проявите эмпатию, пытаясь понять, что именно задело человека. Вы можете сделать это, активно слушая того, кто оказался под влиянием триггера.

4. Исправление

Продолжайте обсуждение, избегая повторения упомянутого триггера. Помните, что спровоцированные реакции могут временно лишить людей способности сосредоточиться независимо от их желания или готовности сделать это. Будьте готовы к тому, что участники_цы могут покинуть дискуссию, если почувствуют себя некомфортно. Убедитесь, что у них есть доступ к помощи, если она им понадобится. Рекомендуется иметь в штате специалиста_ку по психическому здоровью на случай таких чрезвычайных ситуаций в ходе проведения мероприятий.

В случае отсутствия специалиста_ки в месте проведения мероприятия ниже предлагается несколько ресурсов, благодаря которым вы сможете помочь персоне, у которой сработал триггер:

- https://www.rainn.org/articles/flashbacks

- https://www.bustle.com/articles/87947-11-ways-to-help-a-friend-whos-been-triggered-because-it-is-most-definitely-a-real

Феминистские практики и политика технологий (FPT)

Концепция FPT воплощает в себе как критическую перспективу, так и анализ технологии. Она ставит вопросы и определяет проблемы, связанные с технологиями, с феминистской точки зрения, принимая во внимание различные женские реалии, отношения женщин с технологиями, участие женщин в разработке технологий и формировании политики, динамику власти в технологиях и феминистский анализ социальных последствий технологий.

FPT определяет наш подход к обучению. Она определяет основные ценности, которые составляют феминистский технологический тренинг. Она основана на опыте женщин и феминисток в технологическом обучении и в работе с ним.

FPT - это развивающаяся идея. То, каким образом она определяется на данный момент, может меняться и мутировать в процессе практики, дискурса и опыта, а также из-за изменения политики и контекста.

FPT признает и выступает за то, что феминистские практики технологий не могут быть лишены феминистской перспективы и анализа политики технологий.

FPT рассматривает технологии в двух аспектах: с одной стороны, технологии привели к появлению новых проблем для женщин и к новым комбинациям женских проблем; с другой стороны, технологии предлагают новые решения и подходы к решению женских проблем. В рамках концепции FTP рассматриваются новые технологии применительно к решению женских проблем, изучается влияние женской реальности на разработку, использование, присвоение технологий и получение выгод от них, а также то, каким образом технологии меняют женскую реальность. Она также рассматривает технологии с точки зрения стратегического и творческого подхода, оценивая, каким образом они могут быть разработаны и использованы для поддержки и содействия решению приоритетных задач в области прав женщин.

В качестве перспективы она не определяет конкретные выводы и проблемы. Скорее, она ставит те вопросы и проблемы, которые могли бы привести к изучению и исследованию технологий с феминистской точки зрения.

Ниже приведены некоторые из этих вопросов:

- Каким образом пользовательский контент (чьей реализации во многом поспособствовал интернет) изменил репрезентацию женщин в СМИ?

- В чем заключаются новые способы и пространства для реализации женского потенциала в интернете?

- Как изменились женские проблемы в результате того, что наша культура становится все больше ориентированной на технологии?

- Безопасны ли онлайн-коммуникации для женщин?

- Кто контролирует технологии?

- Каким образом активистки по защите прав женщин могут наиболее эффективно использовать новые технологии?

- Что означает "контроль над технологиями"?

В качестве подхода к обучению FPT имеет основные ценности, которые определяют "феминистский технологический тренинг". Они возникли из опыта тренеров_к FPT как участников_ц и фасилитаторов_к технологического тренинга. Большинство из них отражают ценности, которые уже определяли "феминистский тренинг". Разница в том, что эти ценности имеют конкретное отношение к контексту технологического обучения.

Ниже представлены основные ценности:

Участие / инклюзивность

Феминистский тренинг признает, что и тренеру_ке, и обучающимся есть чему поучиться друг у друга. Поэтому тренинг будет построен таким образом, чтобы способствовать обмену мнениями и проведению дискуссий.

Феминистский тренинг позволяет использовать различные способы обучения и общения, чтобы приспособиться к различным стилям обучения.

Феминистский тренинг допускает различия во мнениях, в опыте и в контексте. Он не предполагает, что все участники_цы имеют одинаковый жизненный опыт, и должен быть достаточно гибким, чтобы учитывать эти различия.

Безопасность

Феминистский тренинг – это пространство, где участники_цы чувствуют себя в безопасности в двух отношениях: с точки зрения обучения – они могут задавать вопросы, поднимать проблемы, сообщать информацию, которая не будет отвергнута, принижена и разглашена без их согласия, и с точки зрения их понимания технологий – они знают о (возможных) рисках определенных технологий (например, конфиденциальность в социальных сетях, безопасность при использовании интернета для публикации альтернативного контента и т.д.).

Тренинг основан на женских реалиях

Феминистский тренинг должен быть основан на потребностях и реалиях участников_ц. Это означает, что технологии, которые будут рассматриваться, должны быть уместны и актуальны для участников_ц. Это также означает, что обсуждение технологий должно учитывать контекст участников_ц.

Соответствующие / устойчивые технологии

Феминистский тренинг должен отдавать предпочтение технологиям, которые участники_цы смогут освоить и использовать после тренинга в своей работе.

Бесплатное программное обеспечение с открытым исходным кодом будет иметь приоритет, но только в том случае, если участники_цы смогут поддерживать его использование после тренинга.

Прозрачность / открытость

Феминистские тренеры_ки осознают, что у них есть своя собственная программа тренинга, и они доводят свои цели до сведения участников_ц. Это означает наличие процессов, в которых необходимо обсудить и согласовать ожидания участников_ц и тренеров_к.

Творческий потенциал / стратегия

Феминистский тренинг – это возможность взглянуть на технологии с точки зрения развития стратегии и творческого потенциала, чтобы использовать их в соответствии с контекстом участников_ц.

Подчеркивание роли женщин в области развития технологий

Феминистское обучение подчеркивает вклад женщин в разработку, использование и формирование политики в области технологий. Такие женщины, как Ада Лавлейс и другие, внесшие значительный вклад в развитие технологий, являются прекрасным примером для подражания, особенно для тех обучающихся, которые испытывают страх перед технологиями.

Кроме того, это способствует изменению неверного представления женщин в истории технологий.

Подчеркивание контроля женщин над технологиями

Феминистский тренинг не боится вникать в глубинные аспекты технологий (в развитии и в разработке политики), в связи с этим необходимо делать акцент на "контроле" и полном понимании того, как работают технологии (а не только на их использовании).

Положительные эмоции!

*Картинка. Две женщины танцуют.

Феминистский тренинг должен представлять собой пространство, где женщины могут получать положительные эмоции в ходе изучения и освоения технологий, чтобы разрушить барьеры, которые влияют на отношения и контроль женщин над технологиями.

Наши феминистские принципы участия

Этот документ был разработан WRP APC (Программа по правам женщин Ассоциации прогрессивных коммуникаций) в качестве руководства для нас и партнеров, проводящих мероприятия по обучению и наращиванию потенциала, такие как кампании Take Back the Tech, феминистские биржи технологий и дискуссии вокруг феминистских принципов интернета. С версией документа в формате pdf можно ознакомиться здесь.

Мы разработали его в духе сотрудничества и совместного владения, чтобы способствовать созданию как виртуальных, так и физических пространств, которые оформлены как феминистские и способствуют развитию безопасности и заинтересованности для всех, а также продвижению и поддержке принципов разнообразия, творчества, инклюзивности и удовольствия. Мы являемся представителями_ницами многих сообществ, культур и конфессий и воплощаем в себе прекрасное разнообразие физических, социальных и психологических реалий. Создавая безопасное, интересное и заботливое пространство, мы обеспечиваем условия для активного участия, более глубокого обучения и возможности развития динамичных, отзывчивых и заботливых движений.

Вот те принципы, которые мы ценим и применяем в пространствах и на мероприятиях, которые мы создаем в рамках сотрудничества.

- Создавать безопасное пространство для всех участников_ц.

- Проявлять уважение.

- Проявлять готовность к сотрудничеству и участию.

- Признавать и ценить разнообразие.

- Уважать частную жизнь участников_ц.

- Учитывать языковое разнообразие.

- Применять конструктивный подход к разногласиям.

- Внедрять политику и практику само- и коллективной заботы.

Принципы в действии

Картинка. На картинке две фигуры, которые комуницруют жестами. Надпици на картине: Друзья, коммуницируйте

Создавать безопасное пространство для всех участников_ц.

Насколько это возможно, например, с помощью онлайн-опроса, заранее познакомьтесь со своими участниками_цами. Спросите, какие у них могут быть особые потребности, например, физический доступ, диетические требования, опасения, связанные с поездкой, или требования к безопасности. В идеале место проведения мероприятия должно быть светлым и проветриваемым, тихим и свободным от наблюдения и вмешательства посторонних. Во время мероприятия приглашайте участников_ц открыто говорить о темах, которые могут вызвать у них дискомфорт, и возьмите на себя ответственность за уведомление фасилитаторов_к, если участники_цы чувствуют себя некомфортно.

Проявлять уважение.

В начале мероприятия договоритесь с участниками_цами о том, что необходимо для создания уважительной и плодотворной атмосферы. Поощряйте глубокое слушание — это значит, что мы уделяем друг другу все свое внимание. Признайте, что есть вещи, которые наши привилегии позволяют нам принимать как должное - например, люди с хорошим телосложением не всегда замечают эйблизм (дискриминацию лиц с ограниченными возможностями), а белые люди не всегда замечают расизм.

Проявлять готовность к сотрудничеству и участию.

Тренеры_ки/фасилитаторы_ки должны быть хорошо подготовлены, открыты и осознавать свою собственную программу мероприятия и доводить свои цели до сведения участников_ц. Проводите процессы обсуждения и согласования ожиданий участников_ц и тренеров_к — например, организуйте работу в небольших группах, если некоторым неудобно выступать в пленарном формате. Основывайте обучение на жизненных реалиях женщин и используйте методики, в которых голоса и опыт участников_ц являются приоритетными. Важно признавать, что каждый человек вносит свой ценный вклад в общую работу.

Признавать и ценить разнообразие.

Важно признавать различные уровни привилегий в зале, а также наши множественные идентичности. Убедитесь, что интерсекциональность не заставляет людей чувствовать себя более исключенными и "другими", а поощряет использование разнообразия идентичностей и опыта как возможности для обучения, обмена и обогащения пространства. Помогите людям осознать, что дискуссия об эйблизме или расизме не обязательно направлена против физически полноценных или белых людей в зале в качестве виновников дискриминации, и призывайте людей слушать, думать и исследовать системную дискриминацию.

Уважать частную жизнь участников_ц.

Запросите согласие участников_ц на использование фотографий и прямое цитирование участников_ц / указание авторства для документации. Договоритесь об использовании (или неиспользовании!) социальных сетей. Совместно разработайте соглашение о конфиденциальности для мероприятия. Если будут обсуждаться такие деликатные вопросы, как гендерно-обусловленное насилие, расизм, гомофобия или трансфобия, важно признавать, что некоторые участники_цы могут быть не готовы говорить об этом. Не настаивайте на обсуждении личного опыта, если это вызывает дискомфорт. Обеспечьте присутствие специалиста_ки, который_ая может оказать поддержку участникам_цам, пережившим травму.

Быть внимательным к использованию языка и уважать языковое разнообразие.

Признавайте языки всех участников_ц и, по возможности, предлагайте устный/письменный перевод. Как правило, все должны говорить четко и медленно и чувствовать себя комфортно, спрашивая о непонятных аббревиатурах или терминах. Попросите участников_ц подумать о языке, который они используют, и не использовать термины, которые могут быть угнетающими или оскорбительными для других. Попросите людей быть открытыми, если они чувствуют себя оскорбленными, и использовать это как возможность для обучения. Материал тренинга может содержать технологические термины или язык, который считается академическим и может быть новым для некоторых участников_ц. Бросьте вызов тирании технологических терминов! Сделайте содержание понятным и увлекательным и уделите повышенное внимание контролю и развитию полного понимания того, как на самом деле работают технологии.

Применять конструктивный подход к разногласиям.

Проявляйте справедливое, честное и добросовестное отношение к другим участникам_цам. Поощряйте эмпатию и уделяйте время устранению любых разногласий, неловких или обидных слов или поведения, которые могут иметь место. Создайте атмосферу открытости и при необходимости обеспечьте пространство для извинений и/или объяснений.

Внедрять политику и практику само- и коллективной заботы.

Признайте, что забота о себе различается от человека к человеку и зависит от того, кто мы и где мы находимся в нашей жизни и контексте. Забота о себе и коллективная забота влияют друг на друга. Поэтому найдите время, чтобы люди могли подышать, соединиться с телом и сердцем, через ритуал или воплощенную практику, чтобы снять напряжение или беспокойство. Как создатели_ницы пространства, помните о стрессе в помещении и постарайтесь снять его, чтобы люди могли прийти в коллектив и полноценно участвовать в мероприятии. Предложите участникам_цам поделиться практиками заботы о себе.

Мы рекомендуем ознакомиться с «Политикой APC в отношении сексуальных домогательств», которую можно найти здесь: APC_Sexual_Harassment_Policy_June_2016.pdf

*Картинка с рисунком. На рисунке растения синего цвета

Созыв 2018 года - FTX: Перезагрузка Безопасности, Проект повестки дня

Разработка общего плана и мероприятия

Цели Созыва

- Объединить практикующих феминистов_к и тренеров_к, работающих в области цифровой безопасности и самозаботы, для распаковки, понимания, применения, адаптации, контекстуализации и углубления учебной программы FTX: Перезагрузка Безопасности, по феминистской цифровой безопасности, которую создает APC WRP.

- Создать пространство для обмена навыками и знаниями по методологии, подходам и педагогике для укрепления уверенности, роста знаний и освоения этой области активистами_ками движения за права женщин и феминист(к)ами в различных движениях.

- Интегрировать феминистскую работу по политике заботы и благополучия в область цифровой безопасности и продвигать и поддерживать политическое родство, солидарность и углубленное понимание феминистской практики технологий.

- Способствовать созданию надежной сети феминистских тренеров_к и фасилитаторов_к для совместной работы, постоянного обмена и активной солидарности в этой области.

День 1: Заземляем себя и нашу работу

В первый день мы поговорим об укоренении созыва на трех уровнях:

-

Контекст, который собрал нас вместе: работа WRP, FTX: Перезагрузка Безопасности, планы по созданию феминистической общности и т.д

- Мир, в котором мы живем и делаем нашу работу по холистической безопасности: обсуждение проблем, с которыми сталкиваемся, и с которыми сталкиваются наши участники_цы

- Что значит быть тренером феминистом_кой

Предлагаемые Мероприятия

- Представление участников и определение повестки дня (Это может происходить в двух форматах: один с участниками_цами созыва FTX и глобальной встречи TBTT (Верни контроль над технологиями), а другой – в том же пространстве FTX)

- Часть утра будет объединена с участниками_цами встречей TBTT

- "Холистическое заземление [пока не придумано точное название] (сессию будут вести Сандра и Синтия)

-

Визуализация где мы работаем, с кем мы работаем и кто мы как тренеры_ки

- Сессия о мире, в котором происходит гендерное насилие онлайн (объединенная с собранием участников_иц TBTT)

День 2: Бросаем вызов себе

Второй день в основном будет посвящен проведению фасилитационных сессий, посвященных проблемам, с которыми мы сталкиваемся как тренеры, и различным способам проведения тренингов, которые мы ведем. Эти рекомендации в значительной степени основаны на результатах опроса, который мы разослали участникам_цам. В этот день мы можем провести около пяти полуторачасовых сессий.

- Интегрирование благополучия и самозаботы в нашу работу (под руководством Сандры и Синтии)

- Цифровая безопасность на уровне Грасрут (Бишаха добровольно вызвалась вести эту тему)

- Организационная безопасность (со-фасилитаторы Бекс и Дхита)

- [Поздняя половина дня] Сессия по оценке рисков (объединение со встречей TBTT)

Другие возможные темы.

- Переосмысление того, как мы тренируемся (рассказ историй (сторителлинг), применение искусства, уклонение от применения тактики, основанной на страхе, отказ от использования военного языка и т.д.)

- Переосмысление оценки рисков

- Противодействие гендерному насилию в Интернете

День 3: Изучаем пути дальнейшего развития

В этот день будет проведена концентрированная работа над модулями FTX. В конце второго дня желательно, чтобы сформировались группы, которые рассматривают те разделы FTX Перезагрузка Безопасности, над которыми они хотели бы поработать больше.

В третий день мы даем участникам_цам время ознакомиться с деталями и поразмышлять над следующими вопросами:

-

Как этот модуль будет полезен в вашем контексте? Как бы вы изменили его? Что бы вы добавили?

-

Какие моменты в модуле вызовут стресс у ваших участников_иц? Как вы будете решать эту проблему?

-

Что вам нужно как тренеру_ке - фасилитатору_ке, для того чтобы иметь возможность проводить этот модуль? Навыки, знания, опыт, подготовительная работа?

И в своих группах участники_цы могут обсудить предложения по улучшению модуля.

(Я очень хочу, чтобы у участников_иц было время опробовать упражнения друг с другом и, возможно, с участниками_цами TBTT. Но это потребует времени. Поэтому любые идеи о том, как мы можем это сделать, приветствуются.)

День 4: Поработаем вместе?

Этот день можно посвятить работе, оставшейся с третьего дня. Но также можно провести беседы о:

- поддержания себя как тренеров

- феминистское обобщение

- как мы будем работать вместе в будущем, возможности для сотрудничества

- что будет с модулями FTX

Мы также будем пересекаться с участниками_цами TBTT ближе к концу.

*Картинка с рисунком. На рисунке растения синего цвета.

Визуализируем, где мы работаем, с кем мы работаем и кто мы как тренеры_ки

Упражнение 1

В данном упражнении мы просим участников_иц нарисовать одного из двух типичных людей, с которыми они работают на тренингах, и уделить внимание следующим деталям:

- Голова: что они знают, с какими проблемами они борются;

- Сердце: что является важным для них, что для них ценно, во что они верят, чего они боятся;

- Руки: какими навыками они обладают, что они привносят в тренинг;

- Ноги: местонахождение, в каких контекстах они живут

Данное упражнение даст время для самоанализа, но основная проработка будет происходить в обсуждениях в малых группах.

Целью этого упражнения является начало обоснования работы в условиях реальности и контекста людей, в которых работают наши участники_цы

Упражнение 2

Пользуясь вышеописанным методом, попросите участников_иц нарисовать себя.

Дайте им время поразмышлять о своих рисунках.

Упражнение 3

Выделите время в малых группах для обсуждения следующих вопросов:

- С какими угрозами сталкиваются наши сообщества? Как оно изменилось?

- Являясь активистами_ками и частью общественных движений, как наша работа в качестве тренеров_ок способствует этому делу?

- Каковы ограничения тренинга как меры вмешательства? Есть ли другие способы развития потенциала, которые нам следует изучить?

- Каковы различия между тем, кто мы как тренеры_ки и людьми, с которыми мы работаем?

- Что значит быть тренером-феминистом_кой?

Подведение итогов

TДалее возвращаемся в большую группу и проводим обсуждение того, о чем говорили в малых группах.

*Картинка с рисунком. На рисунке растения болотного цвета.

Гендерно-Обусловленное Насилие в Интернете

Этот модуль предназначен для ознакомления участников с вопросами, связанными с гендерно-обусловленным насилием в интернете – его корнями, тем, как насилие проявляется в интернете, континуумом насилия, которому подвергаются женщины, лица, идентифицирующие себя женщинами и люди с квир-идентичностями как в онлайн, так и в оффлайн пространствах, и его последствиями. **Настоятельно рекомендуем** выбрать Путь обучения для планирования, поскольку он содержит упражнения с разным уровнем глубины, которые помогут участникам_цам получить более глубокое представление об изучаемых предметах.

Введение & Цели Обучения

Введение

Этот модуль предназначен для ознакомления участников с вопросами, связанными с гендерно-обусловленным насилием в интернете – его корнями, тем, как насилие проявляется в интернете, континуумом насилия, которому подвергаются женщины, лица, идентифицирующие себя женщинами и люди с квир-идентичностями как в онлайн, так и в оффлайн пространствах, и его последствиями.

Этот модуль в большей степени основан на более чем десятилетней работе, проделанной Программой по правам женщин (ППЖ) Ассоциации Прогрессивных Коммуникаций в рамках кампании «Верни контроль над технологиями!», проекта «Покончить с насилием: права женщин и безопасность в интернете», проекта «ЦРДТ 3: Верни Контроль над Технологиями! чтобы положить конец насилию над женщинами» и , «EROTICS (Зондирующие исследовании сексуальности и интернета)».

Цели Обучения

К концу этого модуля участники_цы овладеют:

- Пониманием форм гендерно-обусловленного насилия в интернете (ГН в интернете) и его последствий для переживших насилие и их сообщества.

- Пониманием непрерывности насилия между оффлайн- и онлайн-пространствами, а также структур власти, которые допускают это насилие.

- Идеями, стратегиями и действиями методов борьбы с ГН в интернете, в особенности в их контексте.

*Картинка с рисунком. На рисунке растения болотного цвета.

Обучающие упражнения & Направления обучения

На этой странице вы найдете руководство по правильному использованию и пониманию Модуля. Следование Путям обучения, включающим упражнения различной глубины, должно позволить участникам лучше усвоить изучаемые темы.

Направления обучения

То, как вы можете использовать приведенные ниже упражнения - или комбинировать их - будет зависеть от:

- Цели вашего семинара (хотите ли вы повысить осведомленность или же, ожидаете ли вы выработать стратегии реагирования на ГН в интернете?);

- Ваших участников_ц (являются ли они пережившими ГН в интернете? Или у них более отстраненный от темы опыт?);

- Вашего собственного опыта проведения подобных семинаров (являетесь ли вы опытным_ой фасилитатором_кой цифрового сторителлинга? Или тренером_кой по цифровой безопасности, и сейчас занимаетесь вопросами ГН в интернете? Или, может вы проводите кампанию, и вам нужно организовать семинар по ГН в интернете в рамках этой кампании?);

- Времени, которое имеется у вас в распоряжении для проведения семинара.

Эти направления обучения представляют собой рекомендации того, как можно сочетать и сопоставлять упражнения в этом модуле для создания семинара по ГН в интернете.

Мы рекомендуем начинать с «Это ГН в интернете или нет?», чтобы стимулировать дискуссию, выявить общее понимание ГН онлайн и прояснить ключевые понятия. Это упражнение подойдет в том случае, если ваш семинар направлен на повышение общей осведомленности.

Далее, в зависимости от времени и контекста, вы можете поработать с участниками_цами используя упражнения «Деконструкция ГН в интернете» или «Круг истории», чтобы углубить понимание группы ГН онлайн и подкрепить обсуждение опытом людей, находящихся в комнате («Круг историй») или примерами из практики («Деконструкция ГН в интернете»). Оба углубленных упражнения могут вызвать у участников_ц стресс, поэтому они требуют предварительной подготовки.

В особенности в отношении упражнения «Круг историй» фасилитация требует большой осторожности и внимательности. Мы не рекомендуем это упражнение фасилитаторам_кам, работающим в одиночку, а также тем, кто только приступает к проведению подобных семинаров.

Есть тактические упражнения, предназначенные для разработки стратегии реагирования на ГН в интернете. Игра «Верни контроль над технологиями» фокусируется на общих подходах к решению проблемы ГН онлайн. Если вы ограничены во времени, то вам подойдет короткое и быстрое тактическое упражнение «Создай мемы!». Кроме того, его можно использовать как легкое упражнение на смену тяжелому, например, после «Круга историй». Упражнение «Планирование ответных мер на ГН в интернете» направлено на выработку более комплексной стратегии реагирования на конкретные инциденты.

Упражнение «Составление карты цифровой безопасности» может стать отдельным семинаром с акцентом на сопоставление ГН в интернете и Всеобщей декларации прав человека.

Некоторые предлагаемые комбинации:

|

Если на семинар отведено полдня, то выберите «Это ГН в интернете или нет?», а затем «Создай мемы!» |

|

Если ваш семинар посвящен разработке стратегии и у время ограничено, мы рекомендуем сразу перейти к игре «Верни контроль над технологиями». |

|

Если ваш семинар посвящен комплексному реагированию на случаи ГН в интернете, то мы рекомендуем провести «Деконструкцию ГН в интернете», а затем тактическое упражнение «Планирование ответных мер на ГН в интернете» |

Обучающие упражнения

Разминочные упражнения

Углубленные упражнения

Тактические упражнения

- Игра: верни контроль над технологиями

- (Новинка) Планирование ответных мер на ГН в интернете

- (Новинка) Создай мемы!

- (Новинка) Составление карты цифровой безопасности

Это ГН в интернете или нет? [Разминочное упражнение]

Это упражнение создано для того, чтобы разжечь дебаты и дискуссии и дать вам, тренеру_ке/фасилитатору_ке возможность прояснить концепции, связанные с опытом женщин и личностей с разнообразной гендерной самоидентификацией в интернете и гендерно-обусловленным насилием в интернете (ГН в интернете).

Об этом обучающем упражнении & Техника проведения

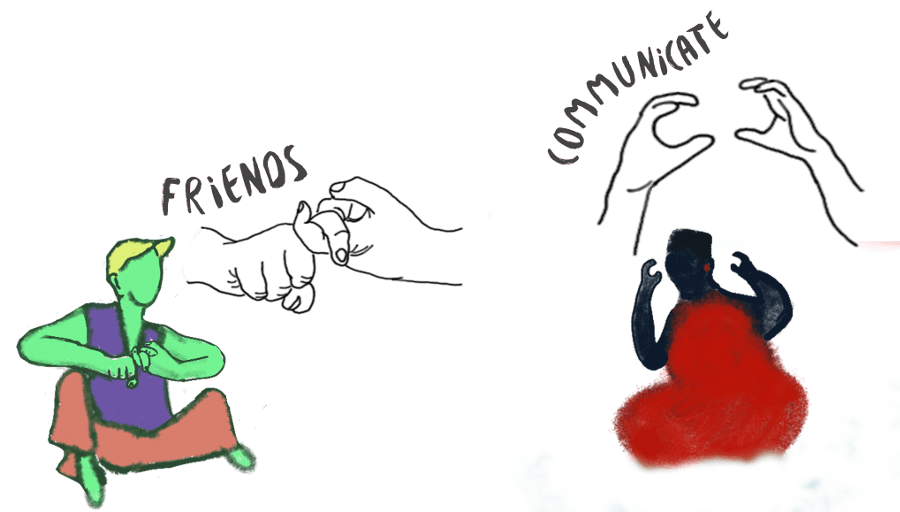

Картинка. Надпись на картинке: Разминочные Упражнения

Рисунок на картинке: темно-синий круг. В центре круга желтый водоросль с корнями.

Это упражнение создано для того, чтобы разжечь дебаты и дискуссии и дать вам, тренеру_ке/фасилитатору_ке возможность прояснить концепции, связанные с опытом женщин и личностей с разнообразной гендерной самоидентификацией в интернете и гендерно-обусловленным насилием в интернете (ГН в интернете). Оно специально нацелено на то, чтобы рассказать о менее очевидных формах ГН онлайн и обсудить предположения участников_ц о том, как они определяют, что такое ГН.

Основная методология данного упражнения заключается в том, чтобы показать примеры опыта женщин и личностей с разнообразной гендерной самоидентификацией в интернете (было бы неплохо привести утрированные примеры для стимулирования дебатов и дискуссий) и мемы, и попросить участников_ц после прочтения/выслушивания/просмотра указать, являются ли эти мемы ГН онлайн или нет. Затем вы можете попросить участников_ц защитить свою первоначальную позицию с помощью ряда наводящих вопросов.

Крайне важно сформулировать это упражнение как некий вакуум, где допускаются ВСЕ мнения и точки зрения (при условии, что они выражены в приемлемой для группы манере, с учетом установленных ранее на семинаре правил для участников_ц), и где то, что участники_цы выскажут во время упражнения не будет процитировано/обнародовано/передано другим. Также если в группе много опытных феминисток, хорошей идеей будет поощрить других участников_ц играть в «адвоката дьявола», чтобы оживить дискуссию.

Примечание по фасилитации: было бы идеально заранее установить и согласовать с участниками_цами правила уважения, на случай если дебаты разгорятся.

Тренеру_ке/модератору_ке это упражнение может помочь узнать больше об уровне понимания и оценки участниками_цами ГН в интернете.

Цели обучения, которым отвечает данное упражнение

- Понимание форм ГН в интернете и его воздействия на переживших насилие и их сообщества.

- Понимание непрерывности насилия между оффлайн- и онлайн-пространствами, а также структур власти, которые это допускают.

Для кого предназначено данное упражнение?

В идеальном варианте это упражнение предназначено для участников_ц, имеющих представление об правах в интернете, о сексуальных правах и также для правозащитниц.

Продолжительность

В зависимости от того, сколько примеров будет показано, упражнение может занять от 30 до 90 минут.

Ресурсы, Необходимые для данного упражнения

- Таблички (размером не более половины листа бумаги 4A) с надписью «ГН онлайн» на одной стороне, и «Не ГН Онлайн!» на другой. По одной на участника_цу.

- Способ показать примеры опыта женщин в интернете. Это может быть плакат с напечатанными мемами или проектор, чтобы показать мемы.

(См. ресурсы для примеров мемов)

Техника проведения

Покажите мемы или примеры опыта, с которыми женщины или личности с разнообразной гендерной самоидентификацией сталкивались в интернете.

Совет: будет лучше начать с очевидного примера ГН в интернете, а затем перейти к более тонким примерам.

После каждого примера вы задаете вопрос: «Это ГН в интернете или нет?»

Вслед за вопросом участники_цы поднимают свои таблички с ответами (да или нет).

После того, как все участники_цы сделали свой выбор, задайте вопрос: почему они посчитали, что это не ГН в интернете или ГН в интернете? Затем спросите участника_цу с противоположным мнением и позвольте группе задавать вопросы друг другу.

В том случае, если в группе нет больших разногласий, копните глубже с помощью следующих наводящих вопросов:

-

Кто является объектом нападок в этом меме? Как это повлияет на них?

-

Какие ценности лежат в основе этого мема? Что на самом деле создатель мема (и все, кто его распространяет или кому нравится этот мем) говорит о женщинах, лицах, идентифицирующих себя женщинами и/или квир-личностях и их сообществах?

-

Отражает ли этот мем ценности ваших сообществ? Каким образом?

-

Если бы вы столкнулись с этим мемом, как бы вы отреагировали? По вашему мнению, как мы должны реагировать на этот мем?

Вы можете закончить эту дискуссию небольшим обобщением и затем перейти к следующему примеру.

Для обобщения каждого примера тренер_ка/фасилитатор_ка может:

- Сделать краткий обзор дискуссий о примере, проведенных участниками_цами.

- Назвать, что представляет собой пример или различные способы описания примера.

- Указать на гендерные стереотипы, гендерные предубеждения и/или мизогинию, которые отражены в меме.

Примечание по интерсекциональности: важно также выявить, насколько разное влияние будут иметь эти сообщения и мемы на женщин, лиц с разнообразной гендерной самоидентификацией и их сообщества.

Вам не нужно делать обобщение после каждого показанного примера. Если обсуждение конкретного примера похоже на предыдущее обсуждение, то вы просто можете указать на это сходство.

Примечание по фасилитации: важно, чтобы во время проведения упражнения вы, как тренер_ка/фасилитатор_ка, не занимали чью-либо сторону в дискуссии, которую ведут участники_цы. Если фасилитатор_ка встает на сторону одной из групп участников_ц, это надежно заглушает дискуссию и дебаты.

В конце упражнения вы проводите более масштабное обобщение. В процессе резюмирования вы можете вернуться к примерам, которые вызвали наибольшее количество споров и дискуссий со стороны участников_ц, подвести итог дискуссии, а затем поделиться своими собственными мыслями и мнениями по этому вопросу.

Ключевые моменты, которые следует затронуть в основном обобщении:

- Взаимосвязь между ценностями «реального мира» и созданием подобных мемов.

- Существующие структуры власти, патриархальные ценности, гендерные предубеждения и фанатизм, которые демонстрируются в примерах.

- Что является гендерно-обусловленным насилием.

- Как позиционирование и привилегии в различных женских и гендерно разнообразных секторах по-разному влияют на индивидов и сообщества.

Примечания для подготовки фасилитатора_ки

С самого начала этого упражнения вам необходимо решить, будете ли вы играть роль тренера_ки (человека, обладающего достаточными знаниями и опытом, чтобы давать ответы) или фасилитатора_ки (человека, направляющего дискуссию, и не позволяющего себе делиться собственным мнением). Если вам захочется совместить и, то и другое, это не будет способствовать созданию хорошей дискуссии или безопасного пространства для участников_ц. Если вы выберете роль фасилитатора_ки, вам не следует предоставлять готовые решения под конец дискуссии, что заставит участников_ц защищаться. В роли тренера_ки вам не стоит слишком настаивать на своем мнении по данному вопросу, чтобы не отбить у участников_ц желание говорить.

Еще одна вещь, к которой следует подготовиться — это ваши собственные предположения о том, что такое ГН в интернете. Ознакомьтесь с материалом «Хорошие вопросы о насилии, связанном с технологиями».

Примечания по фасилитации: это упражнение направлено не только на то, чтобы показать примеры очевидных случаев гендерно-обусловленного насилия в интернете, но и на то, чтобы обсудить с участниками_цами понимание нюансов того, что является насилием в интернете, а что нет. Поэтому в качестве примеров приводите типичные случаи, с которыми сталкиваются в интернете женщины и лица с разнообразной гендерной самоидентификацией, а не только те примеры, которые носят ярко выраженный насильственный характер.

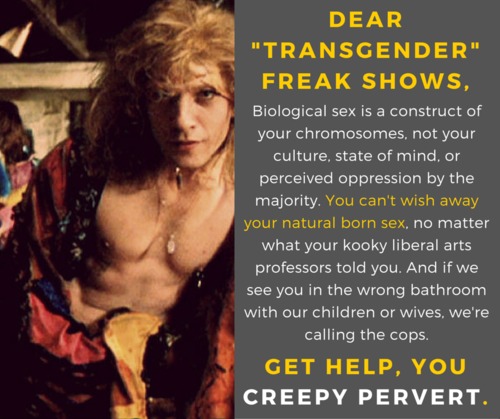

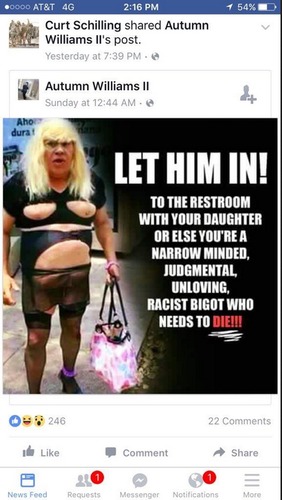

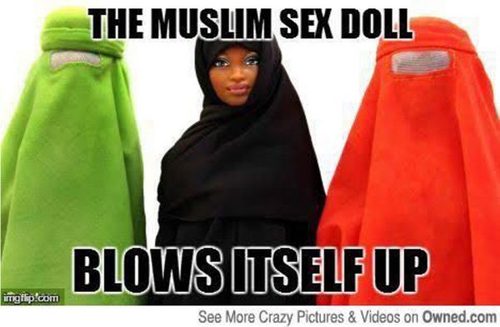

Ниже приведены примеры мемов, и было бы идеальным использовать те, что соответствуют контексту участников_ц семинара. Было бы хорошо показать ряд примеров, включая сообщения и мемы:

- Которые являются мизогиническими, гомофобными, трансфобными

- Которые подвергают нападкам женщин и лиц с разнообразной гендерной самоидентификацией и сообщества за их действия

- Которые в сообщении/меме называют конкретных женщин или лиц с разнообразной гендерной самоидентификацией или указывают на них

- Носящие откровенно насильственный характер и/или призывающие к гендерно-обусловленному насилию

- Которые представляют женщин и квир-персон в качестве сексуальных объектов

- Которые демонстрируют оффлайн-действия против женщин, перенесенные онлайн

- Которые атакуют женщин и лиц с гендерно разнообразной самоидентификацией на основании их социального класса

Главное здесь не быть слишком очевидными в выборе примеров, а вызвать дискуссию среди участников_ц.

Если у вас есть время для подготовки с участниками_цами, попросите их привести примеры онлайн-домогательств, которым они стали свидетелями (не обязательно направленных на них), и покажите эти примеры в ходе занятия.

*Картинка с рисунком. На рисунке растения синего цвета.

Дополнительные Ресурсы

Примеры Мемов

Предупреждение: Эта страница содержит расистские, сексистские, гомофобные трансфобные и материалы оправдывающие изнасилование.

Примечание для фасилитаторов: ниже приведены примеры мемов, но было бы идеальным использовать те из них, что соответствуют контексту участников_ц семинара. Мы рекомендуем вам, как тренеру_ке, самостоятельно найти мемы, имеющие отношения к участникам_цам.

Примечание по интерсекциональности: выбирая примеры мемов, убедитесь, что они охватывают представителей_ниц разных рас, классов, религиозных убеждений, сексуальной ориентации и гендерной идентичности.

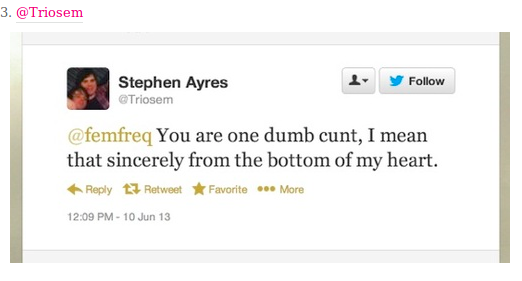

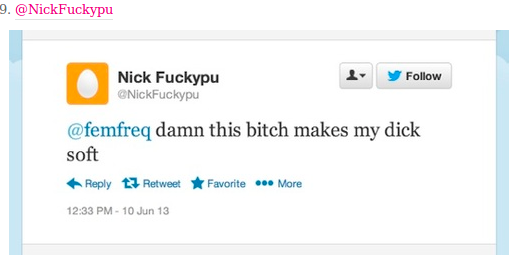

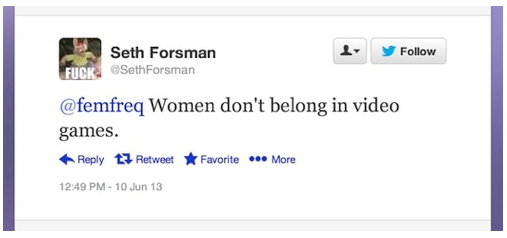

Когда женщина жалуется на недостаток женского представительства в видеоиграх, выборка реакций:

*Картинка с рисунком. На рисунке растения цвета хаки

Деконструкция ГН в интернете [Углубленное упражнение]

Это упражнение знакомит участников_ц с примером гендерно-обусловленного насилия в интернете и предлагает им обсудить разные аспекты этого случая.

Об этом обучающем упражнении & Техника проведения

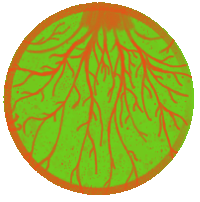

Картинка. Надпись на картинке: Углубленные Упражнения

Рисунок на картинке: зеленый круг. Сверху картины дерево и по всему кругу распущены корни.

Это упражнение знакомит участников_ц с примером гендерно-обусловленного насилия в интернете и предлагает им обсудить разные аспекты этого случая.

Цели Обучения, которым отвечает данное упражнение

- Понимание форм гендерно-обусловленного насилия в интернете (ГН онлайн) и его воздействия на переживших насилие и их сообщества.

- Понимание непрерывности насилия между оффлайн- и онлайн-пространствами, а также структур власти, которые допускают это.

- Идеи, стратегии и действия методов борьбы с ГН в интернете, особенно в контексте участников_ц.

Важное примечание: несмотря на то, что на этой сессии будут рассмотрены примеры по реагированию, главной целью упражнения будет разбор инцидента ГН онлайн.

Примечание по заботе: разбор конкретного инцидента ГН в интернете может вызвать стресс у участников_ц.

Это упражнение не стоит проводить в том случае, если вы плохо знакомы с группой и/или вам еще не удалось завоевать ее доверие.

Для более ответственного подхода важно, чтобы вы знали, какой у ваших участников_ц опыт столкновения с насилием (см. подробнее здесь: «Познакомьтесь с вашими участниками_цами»), и были внимательны к тому, как реагируют ваши участники_цы во время проведения упражнения.

Поощряйте ваших участников_ц сообщать в случае, если им нужен отдых от упражнения.

Полезно знать и иметь некоторый опыт в проведении упражнений по подведению итогов, таких как упражнения из сборника "Capacitar Emergency Kit".

Для кого предназначено данное упражнение?

Данное упражнение можно проводить с участниками_цами с разным уровнем опыта в области прав женщин и технологий.

В зависимости от уровня опыта участников_ц по различным аспектам, связанным с ГН в интернете, тренеру_ке/фасилитатору_ке необходимо будет подготовиться к вмешательству для разъяснения концепций, касающихся социальных медиа, интернета, и даже национального законодательства.

Продолжительность

Примерно два часа на рассмотрение конкретного случая

Ресурсы, необходимые для данного упражнения

- Бумага для флипчарта/доска

- Маркеры

- Карточки для записи различных аспектов рассматриваемого примера, на которых нужно сделать акцент.

В качестве альтернативы можно подготовить слайды с примерами и вопросами.

Техника Проведения

Вы начинаете с описания инцидента, который нужно деконструировать, записывая следующие детали на отдельных карточках, и вешаете их на стену. (Или, если вы подготовили презентацию, то можете выделить их в качестве основных пунктов на слайдах):

- Имя пережившей_го насилие + гендер + социальный класс + раса + уровень образования + любые другие указатели идентичности

- Страна, откуда родом, пережившая_й насилие + существуют ли законы, которые могут защитить ее_его

- Первоначальный инцидент насилия в интернете, на какой платформе это произошло

- Где произошел инцидент, на какой платформе он начался

- По возможности, имя первоначального агрессора/ов + некоторые подробности, если они важны при изучении конкретного случая

- Если агрессора/ов невозможно идентифицировать, напишите имеющуюся о них информацию: их онлайн-дескрипторы и т.д.

- Отношение между пережившей_шим насилие и агрессором, при наличии такового

Затем откройте дискуссию, задавая участникам_цам следующие вопросы:

- Кто еще должен нести ответственность, кроме того, кто совершил насилие?

- Что представляет собой сообщество, окружающее пережившую_го насилие? Как, по вашему мнению, они могли бы отреагировать?

- Каковы возможные реакции пережившей_го насилие на ситуацию?

- Как вы думаете, как этот инцидент повлиял на нее_него? (Воздействие)

Запишите ответы на отдельных карточках и повесьте их на стену.

Затем раскройте более подробную информацию о конкретном деле, отмечая детали, о которых участники_цы уже догадались, и записывая дополнительные подробности на отдельные карточки:

- Как произошла эскалация конкретного случая? В каких пространствах повторялось насилие?

- Как этот конкретный случай отразился на жизни пережившей насилие личности за пределами интернет-пространства?

- Как отреагировало сообщество?

- Какие другие пространства усилили первоначальный инцидент насилия?

- Кто еще был вовлечен?

Затем вновь откройте дискуссию, задавая следующие вопросы:

- Какой выход есть у пережившей насилие личности?

- Какие законы могут защитить ее_его в стране?

- Какое еще влияние это окажет на пережившую_его насилие в зависимости от того, откуда они родом, чем занимаются, к какому социальному классу принадлежат, в какой стране находятся?

- Что должно произойти с первоначальным агрессором/ами? Кто может это осуществить?

- Что должно произойти с другим_и агрессором/ами, включая тех, кто обострял ситуацию или способствовал эскалации инцидента?

- Какова ответственность тех, кто владеет и управляет платформой, на которой произошел инцидент?

- Кто еще несет ответственность в этом эпизоде? Какова их ответственность?

- Какова должна быть реакция движений за права женщин на этот инцидент?

Запишите ответы участников_ц на каждый вопрос на отдельных карточках и повесьте их на стену.

По завершении этого процесса, на стене будет висеть своего рода галерея, которая демонстрирует различные аспекты примера ГН в интернете.

Для обобщения закрепите следующее:

- Связь и континуум между онлайн- и оффлайн-насилием.

- Комплексный характер ГН в интернете: наличие различных заинтересованных сторон, как негативных, так и позитивных.

- Системы и структуры, способствующие распространению ГН в интернете, а также то, что может послужить средством возмещения ущерба и смягчения последствий.

Примечания для подготовки фасилитатора_ки

Для того, чтобы подготовить релевантный пример, который будет способствовать обсуждению и пониманию сложности проблемы гендерно-обусловленного насилия в интернете, выбранный инцидент должен резонировать с участниками_цами, что требует знания того, откуда они и что их беспокоит [Примечание: здесь есть раздел «Познакомьтесь с вашими участниками_цами»]

Приведенный ниже пример инцидента будет полезен для формулировки случая, который вы представите на этой сессии. Тут описывается предварительная презентация и эскалация примера, подлежащего деконструкции.

В случае, если вы хотите создать собственный пример инцидента:

- Подробно опишите переживших насилие, откуда они, их контекст

- Четко опишите, где произошел первый инцидент и как он разрастался

- Подумайте о влиянии инцидента: оффлайн/онлайн; на личность/человека; его сообщество/семью/друзей; на его благосостояние, цифровую безопасность, физическую безопасность

- Попытайтесь описать действия личности/ей, который совершает насилие, а не его мотивы

*Картинка с рисунком. На рисунке растения синего цвета

Дополнительные ресурсы

Картинка. Надпись на картинке: Углубленные Упражнения

Рисунок на картинке: зеленый круг. Сверху картины дерево и по всему кругу распущены корни

Пример Инцидента: Дело Селены

Предварительная презентация

Селена учится на последнем курсе колледжа. Она посещает колледж в Маниле, Филиппины, но при каждом удобном случае возвращается в свою провинцию в Анхелесе, чтобы навестить родителей, младших братьев и сестер. Чтобы пополнять свои ограниченные средства на учебу, она на полставки работает бариста в местной кофейне.

Во время одной из поездок домой она застает своих родителей очень расстроенными. Они обвиняют ее в том, что она злоупотребляет своей свободой в Маниле и использует свою внешность для знакомства с иностранными мужчинами. Они подвергают ее слатшеймингу и угрожают ей прекращением поддержки. Они требуют, чтобы она прекратила встречаться с иностранными мужчинами в интернете и тем самым доставлять им проблемы.

Селена не пользуется приложениями для знакомств – она слишком занята учебой и работой. И у нее уже есть парень.

После нескольких часов криков родителей она наконец получает картину того, что произошло:

За день до ее приезда Хайнц из Германии постучал в дверь дома ее родителей и потребовал встречи с Селеной. У него с собой были копии разговоров, которые он вел с Селеной и фотографии, которыми она делилась с ним. Эти разговоры происходили как в чате приложения для знакомств, так и в WhatsApp. Он утверждал, что с Селеной у них был киберсекс. Похоже, он послал Селене деньги, чтобы она начала подачу документов на визу в Германию с целью навестить его. После того, как она не смогла получить визу, он выслал ей деньги на покупку билета в Бангкок, чтобы они могли там встретиться и быть вместе, вдали от ее консервативных родителей, следящих за каждым их шагом. Она не приехала. Хайнц пытался связаться с ней, но она не отвечала. Тогда он решил, что у него нет другого выбора, как навестить ее родителей. Они отказались впустить его и пригрозили вызвать полицию, если он будет настаивать на встрече с Селеной.

Хайнц ушел рассерженный.

Похоже, что афера пошла не так.

Проблема: Селена не в курсе всего этого. Она никогда не общалась с Хайнцем. Она никогда не брала от него денег. Она ни с кем не состояла в отношениях на расстоянии.

Похоже, что кто-то использовал фотографии и личность Селены, чтобы Хайнц попался на кетфишинг.

(Кетфишинг – это когда кто-то делает снимки с экрана чьих-то фотографий в интернете и создает аккаунты от их имени, чтобы обмануть других людей. Иногда к поддельному аккаунту прикрепляется настоящее имя человека, но бывали случаи, когда фотографии прикреплялись к поддельным именам.)

Эскалация

В ответ на этот инцидент Селена убрала все свои фотографии со всех своих аккаунтов в социальных сетях, а также отправила сообщение в приложение для знакомств и WhatsApp, о том, что аккаунт с ее фотографиями был поддельным и что с помощью ее фотографий некоторые люди пытались обмануть немецкого пользователя.

Она и ее семья не слышали больше от Хайнце. Скорее всего, он покинул Анхелес после того, как ее родители отказались его принимать.

Но однажды в колледже парни-однокурсники стали оскорблять ее, называя шлюхой и мошенницей, говоря, что это позор, что такая красивая девушка, как Селена, использует свою внешность для таких целей. Один из друзей Селены показал ей страницу в Facebook под названием «Селена – мошенница-шлюха». На это странице Хайнц рассказывает о том, что с ним проделала «Селена», с экранными снимками их разговоров, ее фотографий и аудиозаписями их киберсекс-сессий.

Страница стала популярной и набрала много лайков и подписчиков.

Что Селена может сделать?

Пример Инцидента: Дело Дюй