(ar) المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان (بالعربية)

المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان هو منهج تدريبي من عدة وحدات للمدربات الناشطات في مجال حقوق النساء والحقوق الجنسيّة ليتمكنّ من استخدام الإنترنت بأمان وبشكل إبداعي واستراتيجي.

- الصفحة الرئيسية

- مرحباً بك في المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان

- الوحدات التدريبية والبدء في المنهج

- الموارد اللازمة للإعداد لجلسات التدريب

- العنف الإلكتروني القائم على أساس النوع الاجتماعي

- المقدمة والأهداف التعليمية

- المسارات والأنشطة التعليمية

- هل هو عنف إلكتروني قائم على النوع الاجتماعي أم لا؟ [نشاط تمهيدي]

- تفكيك العنف الرقمي القائم على النوع الاجتماعي [نشاط متعمق]

- دائرة قصصية حول العنف الرقمي القائم على أساس النوع الاجتماعي [نشاط متعمق]

- لعبة استعادة التقنية / التكنولوجيا [نشاط تكتيكي]

- التخطيط للاستجابة للعنف الرقمي القائم على أساس النوع الاجتماعي

- حوليها إلي ميم! [نشاط تكتيكي]

- رسم خريطة الأمان الرقمي [نشاط تكتيكي]

- المصادر | الروابط | قراءات متعمقة

- خلق مساحات رقمية آمنة

- المقدمة والأهداف التعليمية

- الأنشطة التعليمية، ومسارات التعلم، و القراءات المتعمقة

- استكشاف "الأمان" - تدريب التصور [نشاط تمهيدي]

- الفقاعة - تدريب بصري [نشاط تمهيدي]

- طوّر مكان أحلامك على الإنترنت [نشاط تمهيدي]

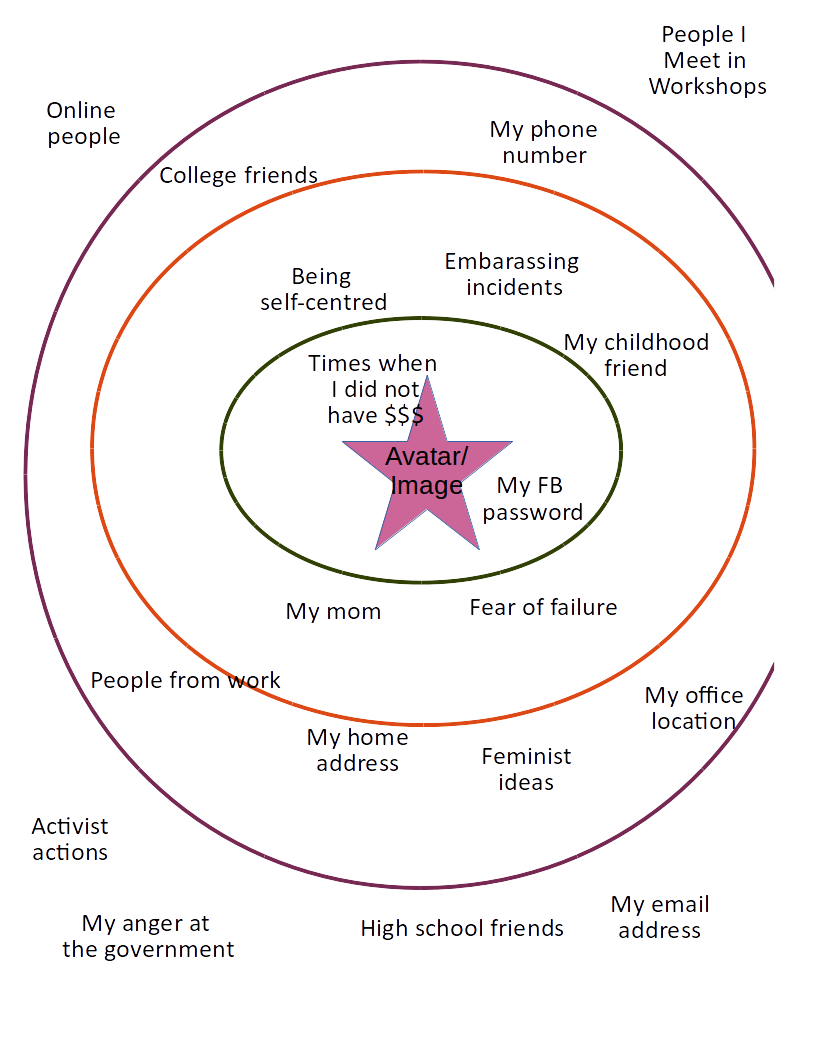

- شبكة - الصور - الاجتماعية [نشاط تمهيدي]

- السحابة الإلكترونية [نشاط تمهيدي]

- تصور + مناقشة: الإعدادات + الصلاحيات [نشاط تمهيدي]

- مدخل + مناقشة: الخصوصية، الموافقة، والأمان [نشاط متعمق]

- مدخل + نشاط: "قواعد" السلامة الرقمية [نشاط متعمق]

- جعل المساحات الرقمية أكثر أمانًا [نشاط تكتيكي]

- أدوات بديلة للتشبيك والإتصالات [نشاط تكتيكي]

- تأمين الهواتف المحمولة

- المقدمة والأهداف التعليمية

- الأنشطة التعليمية، مسارات التعلم و القراءات المتعمقة

- الهواتف المحمولة، الحميمية، تأثير النوع الاجتماعي على الوصول والسلامة [نشاط تمهيدي]

- تصميم خط زمني للهاتف المحمول [نشاط تمهيدي]

- تسلق الهيمالايا [نشاط تمهيدي]

- جمع الهواتف المحمولة [نشاط تمهيدي]

- أنا وهاتفي المحمول [نشاط تمهيدي]

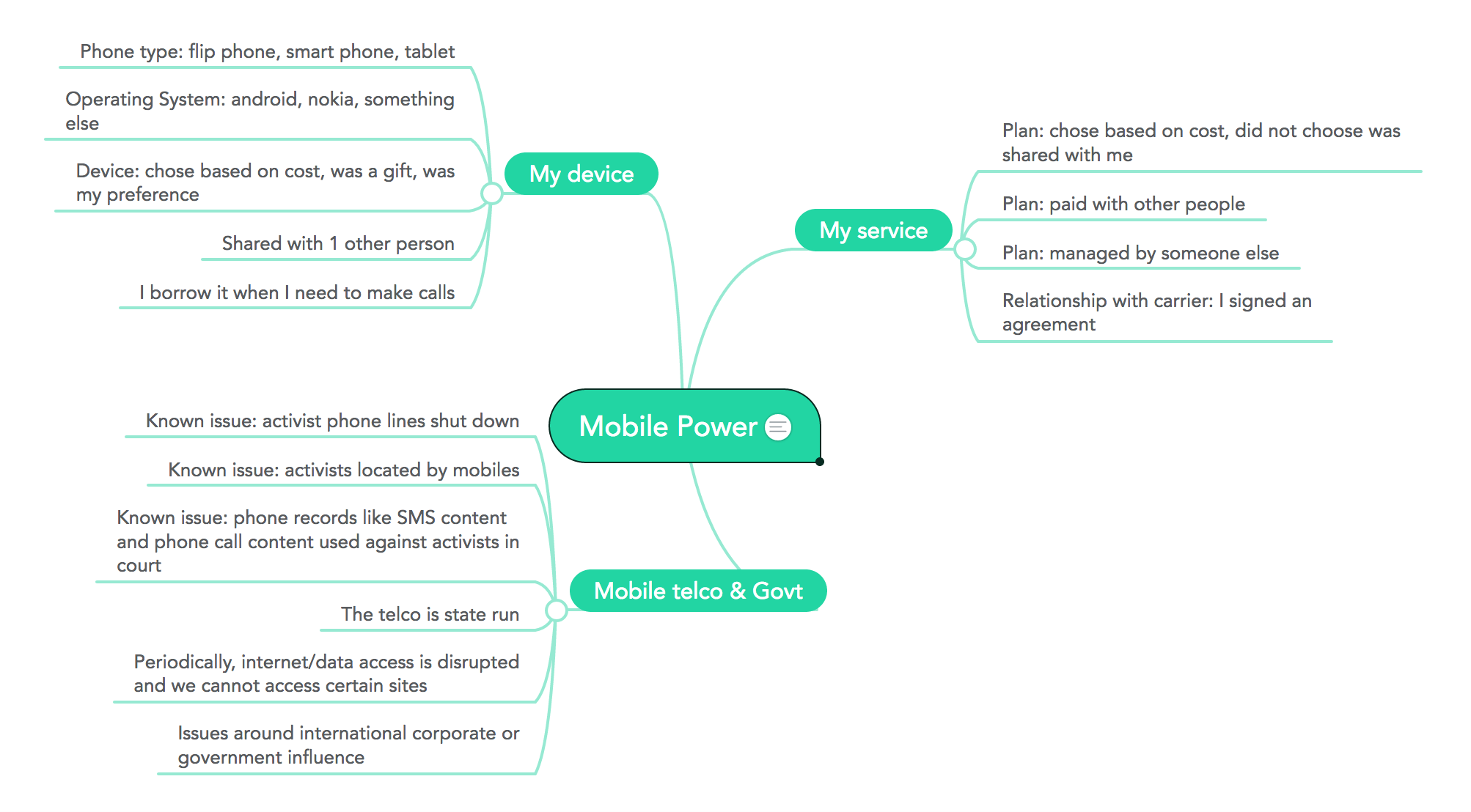

- قوة الهاتف المحمول - الجهاز، الحساب، الخدمة، الحالة، السياسة [نشاط متعمق]

- ماهو الهاتف؟ كيف تعمل الاتصالات المحمولة؟ [نشاط متعمق]

- نقاش: توثيق العنف [نشاط متعمق]

- التخطيط للاتصالات اللاسلكية من أجل فعاليات/ تنظيم [نشاط تكتيكي]

- اصنعي نسخة احتياطية!، استعملي القفل! احذفيها! أو شخص ما أخذ هاتفي المحمول. المعابر الحدودية، الإعتقال، المصادرة، السرقة[نشاط تكتيكي]

- نقاش، مدخل + تدريب عملي: اختيار تطبيقات الهاتف المحمول [نشاط تكتيكي]

- استخدام الهاتف المحمول في توثيق العنف: التخطيط والممارسة [نشاط تكتيكي]

- إعادة تفعيل الأمان في المواعدة الرقمية [نشاط تكتيكي]

- رسائل جنسية أكثر أمانًا [نشاط تكتيكي]

- المبادئ النسوية للإنترنت

- المقدمة ،الأهداف التعليمية، الأنشطة التعليمية و القراءات المتعمقة.

- مقدمات إلى حب الإنترنت

- تخيل الإنترنت النسوي (٣ خيارات) [نشاط تمهيدي]

- سباق الإنترنت [نشاط تمهيدي]

- حائط النساء للبدايات على الإنترنت [نشاط تمهيدي]

- كيف يعمل الإنترنت: الأساسيات [نشاط تمهيدي]

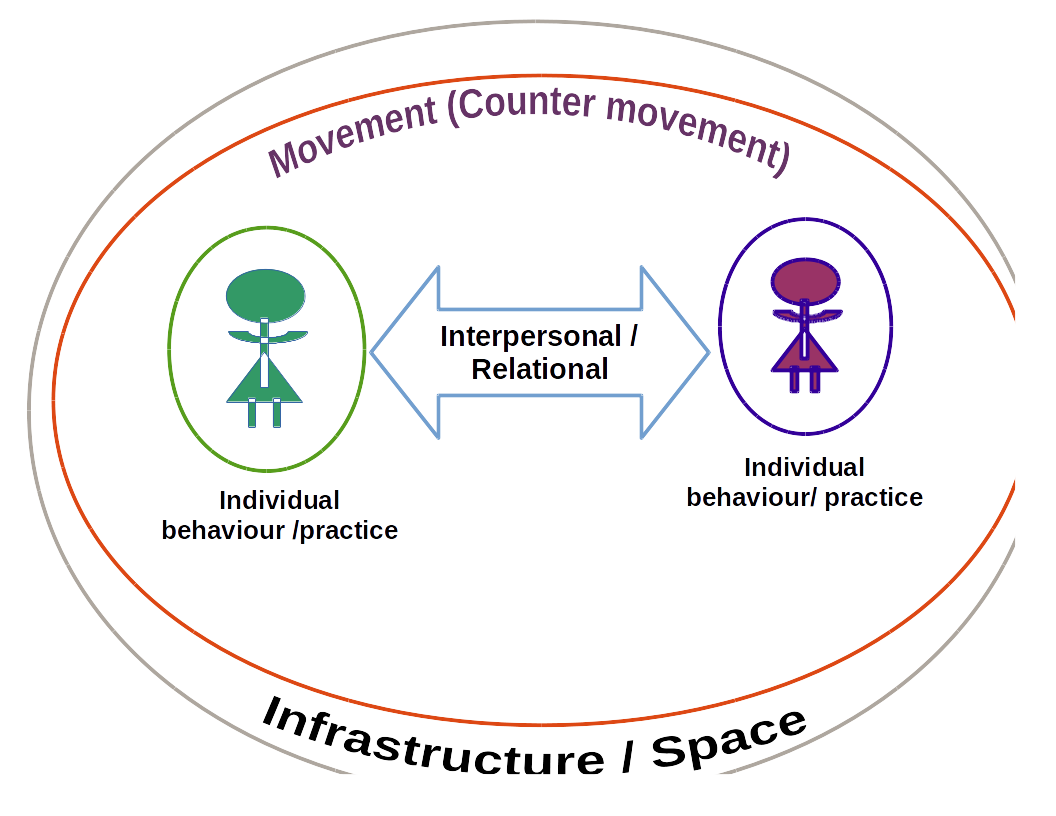

- الحركات الإجتماعية: ماذا يوجد بالأداة ؟ ماذا يوجد في المساحة؟ [نشاط متعمق]

- عرض للمبادئ النسوية للإنترنت + نقاش [نشاط متعمق]

- تقييم المخاطر

- المقدمة والأهداف التعليمية

- مقدمة حول تقييم المخاطر [نشاط تمهيدي]

- تقييم ممارسات التواصل [نشاط تمهيدي]

- الرسم البياني الدائري اليومي و المخاطر [نشاط تمهيدي]

- الشارع ليلًا [نشاط تمهيدي]

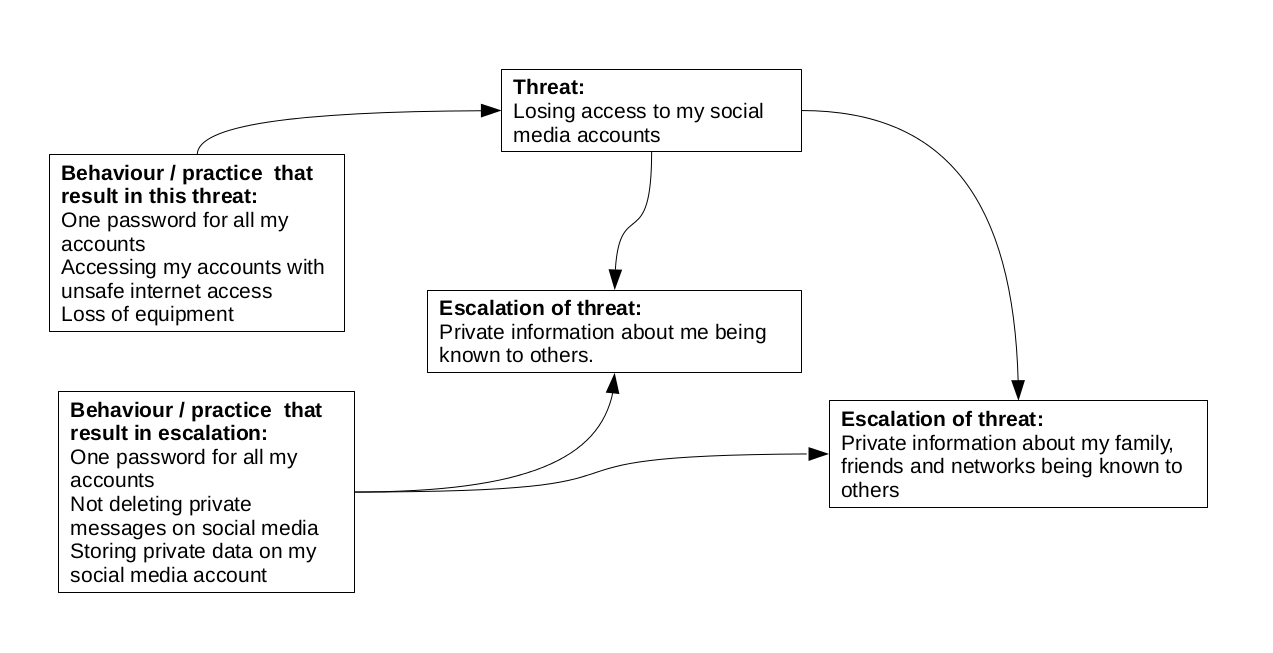

- إعادة التفكير في المخاطر و خمس طبقات من المخاطر [نشاط متعمق]

- دورة حياة البيانات كطريقة لفهم المخاطر [نشاط متعمق]

- تنظيم الإحتجاجات و تقييم المخاطر [نشاط تكتيكي ]

- أساسيات تقييم المخاطر [موارد تأسيسية ]

- تقييم المخاطر في تنظيم الحركة [موارد تأسيسية ]

الصفحة الرئيسية

لفهم منهجنا ووحداته التدريبية بشكل كامل.

مرحباً بك في المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان

المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان هو منهج تدريبي من عدة وحدات للمدربات الناشطات في مجال حقوق النساء والحقوق الجنسيّة ليتمكنّ من استخدام الإنترنت بأمان وبشكل إبداعي واستراتيجي.

هذه مساهمة نسويّة ضمن الاستجابة العالميّة لقضية بناء القُدرات حول الأمان الرقمي ومساعدة المدربات للعمل مع المجتمعات المحليّة بهدف الاشتباك مع التكنولوجيا بمُتعة وإبداع وفضول.

لمن هذا المنهج؟

مشاركات التقنيّة النسويّة لإعادة تفعيل الأمان هو منهج عن الأمان الرقمي للمدربات العاملات في مجال حقوق النساء والناشطات في مجال الحقوق الجنسيّة. يجب على المدربات امتلاك معرفة حول العوائق والتحديّات التي تواجهنها، حيث تُقيد معاداة وكره النساء والحجب والرقابة حريتهنّ في التعبير وقدرتهنّ على مشاركة المعلومات، بالإضافة إلى تقييد عملية خلقهنّ لاقتصاديات بديلة وبناء مجتمعات الدعم المحليّة والتعبير عن رغباتهن.

لماذا منهج المشاركات التقنيّة النسويّة لإعادة تفعيل الأمان؟

يبحث المنهج في كيفية اتخاذنا الفضاء الرقمي مكاناً لنا وكيفية تمثيل النساء وطرق مواجهة الخطابات والمعايير التي تساهم في التمييز والعنف. يركز المنهج على استراتيجيّات التمثيل والتعبير لمساعدة المزيد من الناشطات في مجال حقوق النساء والحقوق الجنسيّة على الاشتباك مع التكنولوجيا بمتعة وإبداع وفضول. هذه مساهمة نسويّة ضمن الاستجابة العالميّة لقضية بناء القُدرات حول الأمان الرقمي لتقديم المقاربة والمنهجية الفريدة لبرنامج حقوق النساء في جمعيّة الاتصالات التقدميّة، والتي نُطلق عليها مشاركات تقنيّة نسويّة.

عمل برنامج حقوق النساء في جمعية الاتصالات التقدميّة على تطوير منهج مشاركات تقنيّة نسويّة لإعادة تفعيل الأمان كمساهمة ضمن الأدلّة التدريبيّة الموجودة عن الأمان الرقمي لكن متجذرة في مقاربات نسويّة للتكنولوجيا. هذا المنهج هو عمل مستمر لمساعدة المدربات/ين لتمكين الناشطات على استخدام الإنترنت كمساحة عامة تحوليّة وسياسيّة، لاستعادة وبناء أنفسنا والتعبير عنها بصورة أكثر أماناً.

المبادئ النسويّة للإنترنت هي الإطار السياسي وأداة التحليل التي نتبناها وتشكل عملنا وتوجهه، فتدعم المبادئ النسويّة للإنترنت قضيتنا للوصول إلى شبكة إنترنت آمنة ومفتوحة ومتنوعة ومنصفة جندرياً (http://feministinternet.org).

ما الذي يقدّمه؟

يخلق المنهج مساحات آمنة للمشاركة وتبادل الخبرات حيث توجه وقائع حيوات النساء المحليّة والملموسة والمرتبطة بسياقات محددة سياسات وممارسة التكنولوجيا المُتبعة. تهدف هذه المساحات إلى خلق مِلكيّة ومعرفة جماعيّة. نحن ندرك علاقات القوى التي يمكن تشكيلها بسهولة، خصوصاً في مجال التكنولوجيا، حيث يتم إقصاء النساء تاريخياً وإغفال مساهماتهنّ. نحن ندعو إلى عمل التغيير من خلال التفكيك الواعي لعلاقات القوى هذه.

بناء القدرات في برنامج حقوق النساء، يعمل على بناء الجسور لتخطي الفجوة بين الحركات النسويّة وحركات حقوق الإنترنت والبحث عن التقاطعات والفرص الاستراتيجية للعمل سوياً كحلفاء وشركاء. يعطي البرنامج أولوية لعمل الحركات المشتركة سعياً منا لتخطي الفجوات وبناء الفهم والتضامن عبر الحركات

ما هي القيم الأساسية للمنهج؟

قيم المنهج الأساسية هي الترسيخ لسياسات وممارسات الرعاية الذاتيّة والجماعيّة، بالإضافة إلى التشاركية والشموليّة والأمان والمرح؛ مرتكزاً على وقائع حيوات النساء والشفافية والانفتاح إلى جانب الإبداع والتفكير الاستراتيجي. يُلقي المنهج الضوء على دور النساء في التكنولوجيا، في إطار المبادئ النسويّة للإنترنت، معطياً أولوية للتكنولوجيا المناسبة والمستدامة. يستكشف المنهج الممارسات والسياسات النسويّة للتكنولوجيا ويسعى لزيادة الوعي حول الدور المحوري لحقوق التواصل في خضم صراع حقوق النساء حول العالم. ترتكز تكنولوجيا المنهج في وقائع و حيوات النساء، معترفاً بمساهمات النساء في تشكيل التكنولوجيا تاريخياً. نشدد على الملكيّة المحليّة للمنهج، كما شهدنا على عملية استيعاب واستخدام عضواتنا وشركائنا للمنهج على مر السنين.

الوحدات التدريبية والبدء في المنهج

ما هي الوحدات التدريبيّة؟

يتكون منهج المشاركات النسويّة التقنيّة لإعادة تفعيل الأمان حالياً من خمس وحدات مستقلة (إحداهنّ مسودة) متجذرة .في أنشطة تعليمية تفاعلية لتيسير عملية مشاركة المجتمعات للمعرفة وقيم التمثيل والتعبير، بالإضافة إلى بناء الثقة والمهارات لتكون آمنة وفعّالة في المساحات الرقمية.

العنف الإلكتروني القائم على أساس النوع الاجتماعي |

خلق مساحات رقمية آمنة |

تأمين الهواتف المحمولة |

المبادئ النسوية للإنترنتمسودة |

تقييم المخاطر |

ما محتويات الوحدات؟

.تحتوي الوحدات على معلومات ومصادر يمكن استخدامها بشكل فردي أو في مجموعات، حسب الحاجة.

أنشطة تعليمية

:قسمت الأنشطة التعليمية في كل وحدة إلى ثلاثة أنواع.

أنشطة تمهيدية هدفها دفع المشاركات والمشاركين إلى البدء في التفكير في موضوع معين وإثارة النقاشات. يمكن لهذه الأنشطة أن تكون أدوات تشخيصيّة للمدربة أو الميسرة لرصد مستوى الفهم لدى المجموعة وتعديل ورشة العمل بناءً على ذلك.

تهدف الأنشطة المُعمقة إلى التوسع والبحث في المواضيع و الموضوعات المطروحة.

تهدف الأنشطة التكتيكية إلى الاستجابة للأهداف التعليمية المختلفة بطرق عملية، وتشمل على تمارين وأنشطة و وضع استراتيجيات عملية.

للبدء

التعرف على المشاركات

للتعرف على المشاركات بقدر أكبر، استخدمي إحدى أساليب تقييم الاحتياجات التدريبية الموضحة بالأسفل.

التخطيط للتدريب

صممي برنامجك استناداً على ما تعرفيه عن المشاركات واحتياجاتهن واهتماماتهن واقتراحاتهن في مسارات التعلم لكل وحدة. طالعي أيضاً:

مراعاة الجانب المحلي في التدريب

تستدل الأنشطة على أمثلة من الحياة العمليّة، وكلما اعتمدت على أمثلة محليّة ذات صلة بحياة المشاركات وعملهن، كلما تمكنت المشاركات من التفاعل مع المواد والأهداف التعليمية.

نقترح عليك المبادرة بالتعرف على أمثلة ذات صلة بالمشاركات والتجهيز للحديث عنها. إذا كان باستطاعتك التفاعل مع المشاركات قبل التدريب، اسألي المشاركات عن تجاربهن الملحوظة ذات الصلة بالورشة التي تيسريها وابحثي في هذه الأمثلة بشكل أكثر تعمقاً، لتفهمي التجارب وتشاركيها في الورشة.

التأطير للتدريب

ليكون تدريبك مساحة نقاش آمنة وشاملة، يمكن أن تلقي الضوء على أطر وموارد نسوية مفيدة، مثل التقاطعيّة والتضمين وملاحظات لتيسير مساحة نقاش سليمة. كما يمكنك .الإشارة إلى مبادرتنا الممارسات النسويّة والسياسات التكنولوجيّة والمبادئ النسويّة للمشاركة، بالإضافة إلى المبادئ النسويّة للإنترنت

الكاتبات والكتاب والشركاء

الكاتبات والكتاب

- APC Women’s Rights Programme (APC WRP) - Erika, hvale vale, Jan, Jenny برنامج حقوق النساء في جمعية الاتصالات التقدمية: إريكا وهفاله فاله وجان وجِنِي

- Cheekay Cinco شيكاي سينكو

- Bex Hong Hurwitz w/Tiny Gigantic بكس هونج هورويتز/ موقع العملاق الصغير

- jac SM Kee جاك س.م. كي

- Helen Nyinakiiza هيلين نيناكيزا

- Radhika Radhakrishnan راديكا راكريشنان

- Nadine Moawad نادين معوض

الشركاء

- Bishakha Datta, Point of View بيشاكا داتّا، مجموعة وجهة نظر

- Christina Lopez, Foundation for Media Alternatives كريستينا لوبِز، مؤسسة الوسائط الإعلامية البديلة

- Cecilia Maundu سِسيليا موندو

- cynthia el khoury سينثيا الخوري

- Fernanda Shirakawa, Marialab فرناندا شيراكاوا، ماريالاب

- Indira Cornelio إنديرا كورنيلو

- Javie Ssozi جافي سسوزي

- Nadège ناديجه

- Nayantara Ranganathan ناينتارة رانجاناثين

- Ritu Sharma ريتو شارما

- Sandra Ljubinkovic ساندرا لابينكوفيك

- Shubha Kayastha, Body and Data شابا كياستا، مجموعة الجسد والبيانات

- Smita Vanniyar, Point of View سميتا فانّير، مجموعة وجهة نظر

- Florie Dumas-Kemp فلوري دماس-كمب

- Alexandra Argüelles ألكسندرا أرجيل

طالعي مبادرة استعيدي التقنية (الرابط بالإنجليزية)

لقاءات منهج مشاركات تقنيّة نسويّة لإعادة تفعيل الأمان

الموارد اللازمة للإعداد لجلسات التدريب

التعرف على المشاركات

من أجل التحضير لورش عمل مناسبة وذات صلة، يوصي بأن تقوم المدربات/ الميسرات بعمل تحليل لإحتياجات التدريب مع المشاركات. من خلال هذه العملية، يمكن للمدربة/ الميسرة البدء في التعرف على سياقات، توقعات، المستوى التقني، والفهم الحالي للعلاقات بين النسوية والتكنولوجيا للمشاركات المتوقعات.

توجد العديد من الطرق للقيام بهذه العملية، حسب الوقت المتاح، القدرة على الوصول للمشاركات، والموارد المتاحة. نقدم هنا إرشادات لثلاثة أنواع مختلفة من تحليل احتياجات التدريب:

- تحليل احتياجات التدريب المثالي: هناك وقت كاف للتخطيط والتصميم. لدي المدربة/ الميسرة القدرة على الوصول إلى المشاركات.

- تحليل احتياجات التدريب الواقعي: لدي المدربة/ الميسرة وقت محدود للتخطيط وتصميم ورشة العمل التدريبية، و قدرة محدودة للوصول إلي المشاركات.

- تحليل احتياجات تدريب المستوى الأساسي: هناك وقت محدود للتخطيط و تصميم التدريب. ليس لدي المدربة/ الميسرة القدرة على الوصول للمشاركات.

ملاحظة: لا يعني القيام بتحليل الاحتياجات قبل التدريب أن التأكد من التوقعات أثناء الجلسة الأولى لورشة العمل لم يعد ضروريًا. يُنصح أن تُبقي أي ورش عمل على هذه الجلسة للتأكد و إعادة التأكيد على نتائج تحليل الاحتياجات قبل التدريب.

تحليل احتياجات التدريب المثالي

- وقت التحضير: أكثر من شهر واحد

- استبيان تحليل احتياجات التدريب الشامل (ملحق١)

- أسئلة المقابلة الأساسية (ملحق ٢)

في هذا السيناريو، سيكون لدى المدربة/ الميسرة وقت كاف للتخطيط و تصميم ورشة العمل التدريبية، مما يعني أن هناك وقت للتواصل مع المشاركات، وان المشاركات لديهم وقت كاف للاستجابة، وان المدربة/ الميسرة لديه وقت للتعامل مع إجاباتهم.

نظرًا لوجود وقت كاف لتخطيط وتصميم هذا التدريب، هناك ثلاثة طرق منهجية في السيناريو المثالي:

استبيان تحليل احتياجات التدريب الشامل للمشاركات (الرابط بالإنجليزية)(انظري ملحق ١ للاستبيان). في هذا الاستبيان، هناك أسئلة للمشاركات حول استخدامهم للتكنولوجيا و أدواتها، بالإضافة إلى فهمهم ومعرفتهم بمفاهيم التقنية النسوية و العنف الرقمي القائم على أساس النوع الاجتماعي، و توقعاتهم من ورشة العمل التدريبية. باستخدام هذا الاستبيان، ستتمكن المدربة/ الميسرة من الحصول على صورة أفضل لاحتياجات وواقع المشاركات المتوقعات.

مقابلات المتابعة مع المشاركات. بناءًا على نتائج الاستبيان، يمكن للمدربة/ الميسرة اختيار عينة من المشاركات المتوقعات للمشاركة في المقابلة. بشكل مثالي، لا يجب للعينة أن تتضمن كل المشاركات، لكن عليها مقابلة على الأقل ٥٠٪ منهم (حسب عدد المشاركات) . يجب على المشاركات التي كانت إجاباتهم مختلفة/ غير معتادة لأسئلة محددة (أي: المشاركات التي الأكثر والأقل خبرة ومهارة بالتكنولوجيا، أو المشاركات الأكثر والأقل معرفة بالنسوية والتكنولوجيا/ التقنية، أو المشاركات ذات التوقعات المحددة من ورشة العمل التدريبية) أن يكونوا جزء من هذه العملية. عادة، ما تستغرق المقابلات مع المشاركات ٦٠ دقيقة كحد أقصى.

التشاور مع المنظمين. في هذه المرحلة، تلتقي المدربة/ الميسرة مع المنظمين لمشاركة نتائج الاستبيان والمقابلات، وخطة وتصميم التدريب المقترحة. هنا أيضًا تقوم المدربة/ الميسرة بالتأكد من أن التصميم والخطة يتوافقان مع أهداف وأچندة المنظمين.

تحليل احتياجات التدريب الواقعية

- وقت التحضير: اقل من شهر واحد

-

استخدام: استبيان تحليل احتياجات التدريب الشامل (ملحق١) أو أسئلة المقابلات الأساسية (ملحق ٢)

يعد هذا السيناريو هو الشائع. في أغلب الأحيان يكون لدي المدربة/ الميسرة أقل من شهر واحد بسبب محدودية الموارد.

نظرًا لضيق الوقت، ستحتاج المدربة/ الميسرة إلى إختصار عملية تحليل احتياجات التدريب، وحسب الاستشارة الأولية مع المنظمين، إختاري ما بين إجراء استبيان تحليل احتياجات التدريب الشامل، أو مقابلة ٥٠٪ من المشاركات المتوقعات (أنظري ملحق ٢ لأسئلة المقابلة الأساسية).

تحليل احتياجات تدريب المستوى الأساسي

-

وقت التحضير: أقل من أسبوعين

-

استخدام: ١٠ أسئلة لاستبيان احتياجات التدريب (ملحق ٣).

في هذا السيناريو، يكون لدي المدربة/ الميسرة أقل من أسبوعين لتخطيط وتصميم ورشة العمل التدريبية. هنا بالكاد يكون لدي المدربة/ الميسرة وقت للتعرف على المشاركات قبل ورشة العمل التدريبية ومن الممكن توزيع الاستبيان في بداية ورشة العمل أو عند دخول المشاركات ورشة العمل. إلا أن هناك عدة طرق لتعويض عدم وجود تحليل للاحتياجات قبل التدريب خلال ورشة العمل نفسها - التأكد (فحص) التوقعات، أو القيام بتدريب مستويات استخدام التكنولوجيا/ التقنية، أو حائط النساء لبدايات استخدام التكنولوجيا، نحن لا نزال نوصي بمحاولة استخدام الاستجابات على ١٠ أسئلة لاستبيان احتياجات التدريب (انظري ملحق ٣).

الموارد

ملحق ١: استبيان تحليل احتياجات التدريب الشامل للمشاركات

الرابط هنا ملف .odt (الرابط بالإنجليزية)

ملحق ٢: أسئلة المقابلة الأساسية

الغرض من المقابلات هو اختصار استبيان تحليل احتياجات التدريب الشامل للمشاركات. وسيقوم بتغطية الموضوعات العامة التي تناولها الاستبيان، لكن بتفصيل أقل. من المفترض لهذه المقابلات أن تستغرق ٦٠ دقيقة. كل مجموعة من الأسئلة يمكن أن تستغرق على الأقل ١٠ دقائق.

١. حدثيني عن نفسك. منظمتك، دورك بها. أين تقيمين؟ من هي المجتمعات التي تعملين معها؟

٢. ما هي التحديات التي تواجهك في العمل عند استخدام الإنترنت؟ هل هذه التحديات هي نفس التحديات التي تواجهها المجتمعات/ الدوائر التي تعلمي معها؟ كيف تقومي أو يقوم أعضاء مجتمعك بالتعامل مع هذه التحديات؟

٣. ما هي تطبيقات الإنترنت التي تستخدمينها معظم الوقت؟ هل تستخدميها من أجل العمل أو الحياة الشخصية؟

٤. ما هي الأجهزة التي تقومي في الأغلب باستخدامها؟ مانوع هذه الأجهزة؟ ماهو نظام التشغيل التي تقومي بتشغيلها عليها؟

٥. ما هي أكبر مخاوفك عند التعامل مع الإنترنت والتطبيقات التي تستخدميها؟ هل تشعرين أن هذه التطبيقات آمنة؟

٦. هل يمكنك إخباري بتوقعاتك الثلاثة الأول حول ورشة العمل التدريبية؟

ملحق ٣: ١٠ أسئلة لتحليل احتياجات التدريب

١. الأسم، المنظمة، ووصف للعمل الذي تقومين به.

٢. مانوع المجتمعات التي تعملين معها، وماهي مشكلاتهم الأساسية؟

٣. منذ متى وأنتِ تستخدمين الإنترنت؟

٤. ماهو نظام التشغيل الذي تقومي باستعماله أغلب الوقت؟

٥. ما نوع الهاتف المحمول الذي تملكينه؟

٦. ما هي التطبيقات التي تقومي باستعمالها معظم الوقت؟

٧. ما هي أهم ثلاثة مخاوف لديك متعلقة باستخدام التكنولوجيا/ التقنية والإنترنت؟

٨. ما هي أهم ثلاثة أدوات أمان/ ممارسات/ خطط تقومي باستخدامها؟

٩. ما هي أهم ثلاث مشكلات حول النسوية والتكنولوجيا؟

١٠. ما الذي تريدين تعلمه في هذا التدريب؟

تقييمك للتدريب: أدوات تقييم التدريب

ما هي أهداف التقييم؟

-

القيام بالتدريب بشكل أفضل في المرة القادمة.

-

تصميم نظام دعم لمتابعة المشاركات/ين بما يتفق مع الأهداف التعليمية للورشة.

عمليّة التقييم:

+/-/دلتا هي طريقة بسيطة لمشاركة المُدرِبات والمُشارِكات انطباعاتهن. في الورش ذات الأيام المتعددة، نقترح عمل النشاط في نهاية كل يوم. أما ورش اليوم الواحد، نقترح عمله في نهاية الورشة. نشجع على استخدام وسائل بسيطة لمشاركة التعليقات في نهاية الورش، فمع نهاية فترة التدريب غالباً ما يشعر الجميع بالتعب وتشتُت الانتباه. تمتاز الوسائل المماثلة بالسرعة حيث تختار المتدربات مشاركة التفاصيل بناءً على تفضيلاتهن.

اطلبي من المتدربات تأمُل ومشاركة الجوانب الجيدة والسيئة والأشياء التي يجب تغييرها.

بناءً على الوقت والموارد المُتاحة لك، يمكن للمشاركات كتابة إجاباتهن على ورقة وتسليمها للميسرة، أو يمكن تيسير الحوار في دائرة، فتشارك كل متدربة إجابتها على مسمع من بقية المتدربات، بينما توثقها الميسرة.

بعد مشاركة جميع المُشاركات لتعليقاتهن، تجلس المدربات والميسرات معاً، لمشاركة انطباعنهن عن التيسير بطريقة +/-/دلتا ومشاركة تعليقاتهن حول المُتدربات بنفس الطريقة يمكنك ايضاً استخدام بعض من هذه الوسائل:

-

عمل قائمة بالدروس المستفادة ومشاركتها مع المدربات والميسرات.

-

عمل تعديلات لهذه الورش والأخرى المُستقبلية.

-

تصميم نظام المتابعة مع المُشاركات في التدريب.

المتابعة بعد أسبوع من التدريب تابعي التواصل مع مُستضيفات التدريب والمُتدربات لمشاركة موارد مختلفة خاصة بالتدريبات (أدلة التيسير وملفات شرح ومُلخصات للمحتوى، إلخ) وأي تأمُلات أخرى لديك عن الورشة والخطوات القادمة.

متابعة الثلاثة أشهر تابعي التواصل مع مُستضيفات التدريب والمُتدربات لمعرفة تأثير الورشة. هذه فرصة مناسبة للسؤال الجميع عن تنفيذهن أي من الأدوات والتكتيكات أو مراجعتهن لاستراتيجيات عملهن، إلخ كنتيجة لتدريبك.

التقاطعيّة والتضمين

"لا يوجد ما يُسمى بالنضال الأحادي؛ لأننا نعيش حيوات ذوات قضايا متعددة" - أودري لورد

ما هي التقاطعية؟

التقاطعية هى إطار يُميز بين الجوانب المتعددة للهوية (مثل العرق والطبقة والجندر)، والتي تُثري حياتنا وخبراتنا وقد تؤدي إلى تفاقم وتعقيد القمع والتهميش.

فيما يلي مثال لفهم التقاطعية في سياق مُحدد: تتعرض ما بين 25٪ و 50٪ من النساء للعنف القائم على الجندر خلال حياتهن؛ إلا أنّ هذا العدد الإجمالي يخفي الطرق التي يُضاعف من خلالها القمع المتعدد هذا النمط من العنف. من المرجح أن تتعرض النساء ذوات البشرة الملونة للعنف القائم على الجندر أكثر من النساء البيضاوات، كما يمكن أن يساعد امتياز امتلاك الثروات في عزل بعض النساء عن بعض أشكال العنف. وتزداد احتمالية تعرض النساء مزدوجات الميل الجنسي للعنف الجنسي أكثر من النساء الأخريات. كما أن الأشخاص العابرة جنسياً هم أكثر عرضة لتجربة عنف الكراهية من الأشخاص المتوافقين مع جنسهم. باختصار، قد تتعرض جميع النساء لخطر العنف القائم على الجندر، لكن بعض النساء تموضعهن هش، وبالتالي أكثر عرضة للخطر.

كيف أمارس التقاطعية في المحادثات؟

قد نواجه نحن النساء المتمتعات بامتيازات معينة مرتبطة بالهوية (على سبيل المثال: ذوات البشرة البيضاء والمغايرات جنسيًا والمتطابقات مع جنسهن عند الولادة وذوات القدرات الجسدية) صعوبةً في تضمين الأشخاص الأكثر اضطهادًا في نسويّتنا. وبالتالي، من المهم التركيز على إنشاء مساحات تضمينية ومراعية، تُقدر قيمة التجارب المعيشية لجميع النساء وتعمل على فهمها. فيما يلي خمس مؤشرات سريعة يمكنك وضعها في الاعتبار لخلق محادثات تقاطعيّة وتضمينيّة:

-

التأمل الذاتي وإدراك امتيازاتك: يكمن مفتاح النسويّة التقاطعيّة في تولي مهمة استكشاف امتيازاتنا الذاتيّة؛ فالنظر بداخلنا وتحفيز رغبة التعرف على القضايا والهويّات التي لا تؤثر علينا شخصيًا من الممارسات النسوية الجيدة. امتلاك امتيازات لا يعني بالضرورة أن وجودنا يعمل على اضطهاد مجتمعٍ آخر، بل يعني وجود تجارب معينة لا يتعيّن علينا أن نمرّ بها بسبب هويّتنا.

-

ألغِ محورية وجهة نظرك: من المهم فهم أن النسوية معنية بما هو أبعد من إنهاء التمييز الجنسي، فهي معنية أيضًا بإنهاء جميع أنظمة الاضطهاد المتداخلة التي تؤثر على مختلف النساء بطرق مختلفة. تسمح لنا امتيازاتنا بأخذ بعض الأشياء كأمور مُسلّم بها - فعادة لا ينتبه الأشخاص القادرة جسدياً إلى عامل القدرة، ولا يلاحظ البيض العنصرية. لذا ابذلي جهداً لتجنب تمركز النسوية حولك أو حول أصحاب الامتيازات.

-

استمعن لبعضكن البعض: من المهم الاستماع إلى تجارب جميع النساء حول القضايا النسويّة التي قد نملك فيها بعض الامتيازات، بما في ذلك النساء اللواتي لا يريْنَ العالم من خلال عدسة أكثر تضمينية. فلا يمكننا اعتبار أننا مررنا بتجارب الأخريات؛ فإذا كنت نسوية بيضاء، فانتبهي لعدم التحدث بالنيابة عن أصحاب البشرة الملونة.

-

تأملي اللغة المستخدمة: إذا كنت نسوية غير مسلمة، فاحذري من قول أشياء مثل "بالتأكيد تشعرين بالحر في الخارج بسبب الحجاب" لامرأة محجبة. كم يمكن أن يؤدي استخدام تعبيرات مثل "القوة للمهبل" #PussyPower إلى شعور النساء العابرات جنسياً اللاتي قد لا تملكن هذه الأجزاء من الجسم بالعُزلة. هذان مثالان على الطرق العديدة التي يمكن للغة التي نستخدمها نبذ النساء الأخريات؛ فالمراجعة المستمرة لأنفسنا وكيفية حديثنا عن النساء اللواتي لا يشبهننا أو اللاتي يعشن حيوات مختلفة عن حياتنا من الممارسات الجيدة.

-

كوني على استعداد لارتكاب الأخطاء وتصحيحها: إن اعتماد إطار عمل تقاطعي ليست عمليّة سهلة. لذلك، في بعض الأحيان، بالرغم من بذل قصارى جهدنا في أن نكون تضمينيين، إلا أننا قد نقترف أخطاء قد تتخذ الأخريات موقفًا ضدها. يجب أن تدرك أن دعوتك لتصحيح الخطأ لا يتعلق حقاً بقيمتك كشخص، وأنه يمكنك الاعتذار وتعديل سلوكك لتجنب تكرار نفس الخطأ، بدلاً من تبنينا موقفاً دفاعياً.

-

أدركي أن الجميع لديهن معرفة ليشاركنها: يعمل إدراكنا لقدرة كل شخص على إضافة معرفة ما إلى النقاش، على تقليل المسافة بيننا وتحدي فكرة امتلاك البعض معرفة أكثر من غيرهم؛ ففي حقيقة الأمر، يعرف كل منا بعض الأشياء أكثر من غيرنا. يساعد العمل الجماعي في التعلم من بعضنا البعض ( مثلما صُممت الأنشطة في هذه الوحدات لتحقيق ذلك) على الاستفادة الأكبر من هذه التجربة.

موارد إضافية

(الروابط بالإنجليزية)

-

https://everydayfeminism.com/2015/01/why-our-feminism-must-be-intersectional/

- https://www.elitedaily.com/women/feminism-inclusive-women/1507285

ملاحظات لتيسير مساحة نقاش سليمة

قد يُثير النقاش حول العنف القائم على الجندر ردود فعل متباينة من أشخاص مختلفة، بناءً على تجاربهم وامتيازاتهم الشخصية. فيما يلي بعض المؤشرات لوضعها في الاعتبار أثناء الحديث عن هذه القضايا الحساسة.

١. لا تتمتع جميع المشاركات بنفس المستوى من الامتيازات

بينما تشمل وحدات المنهج على العديد من الأنشطة والموارد، إلا أن الكثير من النقاشات لا يعدها الجميع تمارين فكرية فقط - فمن المحتمل تعامل بعض النساء اللواتي يواجهن التمييز أو يتعرضن للعنف مع مشاكل تتعلق بالصحة النفسية.

٢. أهمية تحذيرات المحتوى الحساس

تسمح التحذيرات الخاصة بالمحتوى، لمن لديهن حساسية تجاه موضوع التمييز والعنف بإعداد أنفسهن للنقاش، وبالتالي تمكننا من إدارة ردود أفعالهن بشكل أفضل. تَذكرن أن العنصر الرئيسي لتحذيرات المحتوى الفعالة تكمن في دقتها؛ قد يحيل التحذير غير المحدد بدرجة كافية إلى أي شيء من اضطرابات الأكل إلى التنمر. وبالتالي، من الجيد عمل التحذيرات مع قوائم محددة للمحتوى المشار إليه. على سبيل المثال، أثناء مناقشة دراسة تجربة عنف الشريك الحميم، يمكنكن الإشارة مسبقاً للمحتوى بكتابة "تنبيه سريع: تحتوي هذه المناقشة على حالات اغتصاب وانتهاك وعنف الشريك الحميم. إذا شعرت بالانزعاج، رجاءً العلم بوجود موارد لمساعدتك". يساعد ذلك على استعداد من يحتجن إلى تحذير للنقاش، كما يساعد الأخريات في إدراكهن حقيقة وجود أشخاص حولهن قد يعتبرن المناقشة صعبة.

٣. لا تجبري أحداً على مشاركة تجاربه

إن إجبار شخص ما على مشاركة حدث حساس، يعيد الشخص إلى تفاصيل التجربة وكل المشاعر السلبية التي تصاحبها. قد تكون بعض الأشخاص غير مستعدة لفتح صندوق الذكريات المؤلمة. بدلاً من ذلك، امنحي الأشخاص مساحة لاستكشاف الصدمة ووقت استعدادهن للمشاركة.

كيف تساعدين شخصاً يشعر بالانزعاج من المحتوى؟

حتى مع أفضل الاستعدادات، لا تعمل الاحتياطات في بعض الأحيان، وذلك لأن المحفزات عادة ما تكون محددة بشكل فردي. فيما يلي بعض الخطوات التي يمكنك اتخاذها لمساعدة شخص يشعر بالتأثر أو الصدمة جراء المحادثة.

١. الفهم

إدراك إمكانية أذية المحتوى الخاص بك شخص آخر.

٢. الاعتذار

اعتذري في حالة أشرت إلى شيء تسبب في أذية للمتضررة وتذكري أن الاعتذار يتعلق بالشخص المتضرر وليس بك. تجنبي تبرير كلماتك أو أفعالك أو الدفاع عنها وكوني صادقة في اعتذارك؛ المسألة ليست شخصية.

٣. التعاطف

عبري عن تعاطفك من خلال محاولة فهم سبب شعورها بالأذى. يمكنك القيام بذلك من خلال الاستماع الفعّال إلى من تشعر بالانزعاج أو بالصدمة.

٤. معالجة الموقف

استكملي تيسير النقاش، مع تجنب تكرار المحتوى المزعج. تذكري أن ردود الفعل التي عُبر عنها يمكن أن تجعل المشاركات غير قادرات على التركيز بشكل مؤقت، بغض النظر عن رغبتهن أو تصميمهن على ذلك. تقبلي مغادرة المشاركات في حالة شعرن بعدم الارتياح. تأكدي من إمكانياتهن الوصول للمساعدة في حال احتجنَ لها. يُفضل وجود متخصصة في الصحة النفسية لتقديم الدعم في مثل هذه الحالات الطارئة.

إذا لم يكن هناك متخصصة حاضرة في التدريب، إليكِ بعض الموارد التالية (باللغة الإنجليزية) التي قد تساعدك لتقديم الدعم لشخص انزعج من المحتوى الحساس:

(الروابط بالإنجليزية)

- https://www.rainn.org/articles/flashbacks

- https://www.bustle.com/articles/87947-11-ways-to-help-a-friend-whos-been-triggered-because-it-is-most-definitely-a-real

الممارسات النسويّة والسياسات التكنولوجيّة

تجسد الممارسات النسويّة والسياسات التكنولوجيّة كل من المنظور النقدي والتحليلي للتقنية. وتطرح أسئلة وتعرف المشكلات المتعلقة بالتقنية من وجهات النظر النسوية، مع الأخذ في الاعتبار واقع النساء المتنوع، وعلاقات النساء مع التكنولوجيا، مشاركة النساء في تطوير التقنية وصنع السياسات، موازين القوي في التقنية و التحليل النسوي لتأثيرات التقنية الاجتماعية.

تُعرف الممارسات النسوية و سياسة التكنولوجيا نهجنا في هذا التدريب. وتُعرف القيم الأساسية التي يتكون منها التدريب النسوي للتقنية. والقائمة على خبرات وتجارب النساء والنسويات في و مع التدريب التقني.

الممارسات النسوية و سياسة التكنولوجيا هي فكرة متنامية. وكيفية تعريفها يمكن إلى يتغير و يتحول بشكل كبير من خلال الممارسة، الخطاب والخبرة، وبسبب السياسة و السياقات المتغيرة.

الممارسات النسوية و سياسة التكنولوجيا تعترف وتناصر فكرة أن الممارسات النسوية للتقنية لا يمكنها أن تخلو من منظور نسوي وتحليل لسياسات التقنية.

تستعرض الممارسات النسوية و سياسة التكنولوجيا التقنيات بطريقتين: من ناحية، أنتجت التكنولوجيا قضايا مختلفة للنساء و تغييرات جديدة في قضايا النساء، ومن الناحية الأخري وفرت التكنولوجيا حلول ومنهجيات جديدة لمعالجة قضايا النساء. حيث أسست لتقنيات جديدة لقضايا النساء، ولفحص الكيفية التي يمكن بها لواقع النساء التأثير على تطور التكنولوجيا، استخدامها، تخصيصها والاستفادة منها بالإضافة إلى الكيفية التي غيرت بها التكنولوجيا واقع النساء. كما تنظر إلى التكنولوجيا بنظرة استراتيجية و ابداعية، لتقييم كيفية المساعدة في تطويرها و تخصيص وقت من أجل دعم وتيسير أجندة حقوق النساء.

كمنظور، فإنها لا تقوم بتحديد ماهية النتائج أو المشكلات. بدلًا من ذلك، فإنها تطرح أسئلة و موضوعات تقود إلى استكشاف و فحص التقنية من وجهات نظر نسوية.

تتضمن بعض الأسئلة:

-

كيف غيّر المحتوى الذي جمعه المستخدمون من تمثيل النساء في وسائل الإعلام؟

-

ما هي الطرق والمساحات الجديدة التي يتم تصميمها للنساء على الإنترنت؟

-

كيف تغيرت قضايا النساء كنتيجة لثقافتنا المعتمدة على التقنية بشكل متزايد؟

-

هل الاتصالات الرقمية عن طريق الإنترنت آمنة للنساء؟

-

من الذي يتحكم في التقنية/ التكنولوجيا؟

-

كيف يمكن لناشطات حقوق النساء الاستفادة من التقنيات الجديدة؟

-

ماذا يعنيه "السيطرة على التقنية/ التكنولوجيا"؟

كمنهجية للتدريب، فإن لدي الممارسات النسوية و سياسة التكنولوجيا قيم أساسية تعرف "تدريب التقنية النسوي". وهي تنبع من تجارب وخبرات مدربات المُشارَكات التقنيّة النسويّة كمشاركات و ميسرات في التدريب التقني. معظم هذه التدريبات يعكس القيم التي سبق تعريفها وتحديدها بالفعل " التدريب النسوي". الإختلاف هو أن هذه القيم بشكل محدد ذات صلة بسياقات التدريب التقني.

تتضمن القيم الأساسية التالي:

التشاركية/ التضمين

يدرك التدريب النسوي أن المدربة لديها الكثير لتتعلمه من المتدربات في نفس الوقت الذي يتعلمون هم منها ومن المعلمات الأخريات. على سبيل المثال، سيتم تصميم التدريب بطريقة تعمل على تيسير تبادل الخبرات والنقاش.

يسمح التدريب النسوي بطرق متعددة من التعلم والتواصل لاستيعاب أنماط تعلم مختلفة.

يسمح التدريب النسوي بالاختلاف في الآراء و السياقات. ولا يفترض أن كل المشاركات جاءوا من نفس الخلفية، وعلى التدريب أن يكون مرنًا بما فيه الكفاية لاستيعاب الإختلافات.

الأمان

التدريب النسوي هو مساحة حيث يمكن للمشاركات الشعور بالأمان بطريقتين: في أثناء تعلمهم - يمكنكم طرح الاسئلة، إثارة الموضوعات، البوح بالمعلومات التي لن يتم إقصائها، أو التقليل من شأنها و تم إفشائها دون موافقتهم من خلال فهمهم للتقنية - أن يكونوا على وعي بالمخاطر (المحتملة) لتقنيات معينة (اي: الخصوصية على مواقع الشبكات الاجتماعية، الأمان في استخدام الإنترنت لنشر محتوى بديل، وغيرها).

تأصيل واقع النساء

يجب أن يعتمد التدريب النسوي على احتياجات وواقع المشاركات. هذا يعني، أن التقنيات التي سيتم تناولها يجب أن تكون مناسبة و ذات صلة بالمشاركات. هذا ايضًا يعني أن النقاشات حول التقنية/ التكنولوجيا يجب أن تأخذ في الاعتبار سياق المشاركات.

تقنيات مناسبة/ مستدامة

يجب على التدريب النسوي إعطاء الأولوية للتقنيات التي يمكن للمشاركات تطبيقها، واستخدامها وتكون ملائمة لعملهم بعد إنتهاء التدريب.

البرمجيات الحرة ومفتوحة المصدر سيتم اعطاؤها الأولوية، لكن فقط إذا كان بإمكان المشاركات الاستمرار في استخدامها بعد التدريب.

شفاف/ مفتوح

المدربات النسويات على وعي بأن لديهم أجندتهم الخاصة بالتدريب و عليهم جعل أهدافهم واضحة للمشاركات. هذا يعني القيام بموائمات يتم فيها النقاش والاتفاق على التوقعات بين المشاركات والمدربات.

إبداعي/ استراتيجي

يعد التدريب النسوي فرصة للنظر إلى التقنيات بشكل استراتيجي وإبداعي لجعلها ملائمة ومرتبطة بسياقات المشاركات.

التأكيد على دور النساء في التقنية/ التكنولوجيا

يسلط التدريب النسوي الضوء على مشاركات النساء في تطوير، استخدام، صنع السياسات في التقنية. نساء كـ آدا لوفليس و آخريات غيرها لديهم مشاركات متميزة في التقنية يعتبرن مثلًا أعلى وقدوة، خاصة للمتعلمات التي لديهم مخاوف تجاه التقنية/ التكنولوجيا. وبالتالي، يشارك هذا في تصحيح التمثيل المغلوط والخاطئ للنساء في تاريخ التقنية/ التكنولوجيا.

التأكيد على سيطرة النساء على التقنية/ التكنولوجيا

لا يخشي التدريب النسوي من الخوض في الجوانب الأعمق المرتبطة بالتقنيات ( في التطوير و صنع السياسات) و التأكيد على ضرورة "التحكم" و الفهم الكامل لكيفية عمل التقنيات ( و ليس فقط استخدامها).

الاستمتاع!

يجب أن يكون التدريب النسوي مساحة يمكن للنساء فيها أن الاستمتاع بالتقنية لتفتيت الحواجز التي تؤثر على علاقات النساء و السيطرة على التقنيات.

مبادئنا النسوية للمشاركة

تم تطوير هذه الوثيقة بواسطة برنامج حقوق النساء بجمعية الاتصالات المتقدمة كدليل إرشادي لنا ولشركاؤنا مستضيفو فعاليات بناء المهارات التعليمية والقدرات، مثل حملات استعادة التقنية، والتبادلات التقنية النسوية و الحوارات حول المبادئ النسوية للإنترنت. يمكنك الإطلاع على نسخة باللغة الإنجليزية pdf من هنا أو هنا

لقد قمنا بإنتاج هذا بروح من التعاون و الملكية المشتركة لتشجيع خلق مساحات رقمية غير متصلة بالإنترنت و على الأرض، والتي تشكلت كمساحات نسوية و لتيسير السلامة و البهجة للجميع بالإضافة إلى تعزيز والتمسك بمبادئ التنوع، الإبداع، التضمين و السعادة. لقد أتينا من مجتمعات وثقافات ومعتقدات متعددة ونجسد تنوعًا جميلا لواقعنا الجسدي والاجتماعي والنفسي. من خلال خلق مساحات آمنة، مبهجة و معتنية بالأفراد، نحن نقوم بالتمكين للمشاركة الفعالة، التعلم المتعمق وإمكانية تنمية حركات فعالة، مستجيبة و معتنية.

هذا هو إطار المبادئ التي نقدرها بها و نقوم بتطبيقها في المساحات والفغاليات التي نشارك في تكوينها.

-

خلق مساحة آمنة لكل المشاركات.

-

إبداء الإحترام

-

التعاونية والتشاركية

-

تمييز و تقدير التنوع

-

إحترام خصوصية المشاركات

-

الوعي بتنوع اللغات

-

التعامل مع الخلاف بشكل بناء

-

اغرسي سياسات وممارسات العناية الذاتية والجماعية

تفعيل المبادئ

خلق مساحات آمنة لكل المشاركات

بقدر الإمكان، على سبيل المثال خلال الاستبيان الرقمي عن طريق الإنترنت، قومى بالتعرف على المشاركات مسبقًا. اسألي عن الاحتياجات الخاصة التي قد يكونوا بحاجة إليها مثل القدرة على الوصول جسديًا المتطلبات الغذائية، مخاوف معينة من السفر أو متطلبات أمان. يعد من المثالي توفير مكان يتمتع بإضاءة وتهوية كافية، هادئ وخالي من المراقبة والتطفلات من غير المشاركات. خلال الفعالية، شجعي المشاركات بلطف على أن ن يكونوا منفتحات تجاه الموضوعات التي يمكن أن تسبب توتر لهم وأن يتحملوا مسؤولية تنبيه الميسرات إذا شعروا بعدم الراحة.

إبداء الاحترام

افتحي نقاش مع المشاركات منذ بداية الفعالية حول الحاجة إلى بيئة تتسم بالاحترام و المراعاة. شجعي الاستماع المتعمق - بمعنى إعطاء كامل الانتباه لبعضنا البعض. قومي بالإقرار بأن هناك بعض الاشياء التي تسمح لنا بها إمتيازتنا بأخذها كشيء مسلم به - على سبيل المثال، عادة ما لا يلاحظ الأشخاص أصحاب القدرة البدنية هذه القدرة، لا يلاحظ الأفراد ذو البشرة البيضاء العنصرية.

التعاونية والتشاركية

يجب عليكم كمدربات/ ميسرات أن تكونوا مستعدات جيدًا، منفتحات وواعيات بالأجندة الخاصة بالفعالية و اجعلوا هذه الأهداف واضحة للمشاركات. قومي بعملية يمكن فيها مناقشة التوقعات من جانب المشاركات والمدربات والإتفاق عليها – على سبيل المثال، قومي بعمل مجموعات صغيرة إذا شعرتي أن هناك بعض الأفراد لا يشعروا بالراحة عند التحدث للمجموعة كلها. أسسي للتعلم بناء على واقع حياة النساء واستخدمي طرق منهجية تعطي الأولوية لأصوات المشاركات وتجاربهم. احرصي على أن يقوم الأفراد بالتعلم.

تمييز و تقدير التنوع

أعترفي بوجود مستويات مختلفة من الامتيازات في الغرفة بالإضافة إلى الهويات المتنوعة. تأكدى أن التقاطعية لن تجعل الأفراد يشعرون بالإقصاء و "مختلفين" بالعكس شجعيهم على الاستفادة من تنوع الهويات و الخبرات كفرصة للتعلم، والتبادل وإثراء المساحة. ساعدي المشاركات على تمييز أن النقاش حول القدرة أو العنصرية لا يستهدف بالضرورة الأشخاص القادرون بدنيًا أو الأفراد ذو البشرة البيضاء في الغرفة أو يعتبرهم جناة أو ممارسين للعنصرية وشجعي الأفراد على الاستماع، التفكير واستكشاف التمييز العنصري الممنهج.

إحترام خصوصية المشاركات

احصلي على موافقة المشاركات عند التصوير و الاقتباس المباشر/ أو الإشارة إليهم للتوثيق. اتفقوا على استخدام (أو عدم استخدام) وسائل التواصل الاجتماعي. قوموا بشكل تشاركي بتطوير اتفاقية خصوصية للفاعلية. في حالة النقاشات للموضوعات ذات الحساسية كالعنف القائم على أساس النوع الاجتماعي، العنصرية، كراهية المثليين، او معادة العابرين جنسيًا، انتبهي إلى أن بعض المشاركات قد لا يرغبون في التحدث عن هذه الموضوعات. لا تدفعيهم لمناقشة الخبرات الشخصية إذا تسبب ذلك في توترهم. تأكدي دائمًا من أن هناك شخص متخصص متاح لتقديم الدعم اللازم للمشاركات التي تعاني من الصدمة.

الوعي باستخدام اللغة و احترام التنوع اللغوي

قومي بالتعرف على لغات كل المشاركات و بقدر الإمكان حاولي تقديم ترجمة فورية/ ترجمة كتابية. ضعي قاعدة أن يقوم كل فرد بالحديث بوضوح وببطء، وأن يشعروا بالراحة في السؤال عن الاختصارات أو المصطلحات الغير مفهومة. اطلبي من المشاركات التفكير في اللغة المستخدمة وعدم استعمال مصطلحات يمكن أن تكون عنيفة أو مسيئة للآخرين. اطلبي من المشاركات أن يكونوا منفتحات إذا شعروا بالإساءة واستغلي ذلك كفرص تعليمية. قد يتضمن المحتوى مصطلحات تقنية أو لغة تعتبر أكاديمية و التي قد تكون جديدة على بعض المشاركات. تحدي طغيان المصطلحات التقنية! واصنعي محتوى مفهوم و مثيرًا للشغف وأكدي على أهمية السيطرة على وتنمية فهم كامل لكيفية عمل التقنيات.

التعامل مع الخلاف بشكل بناء

تصرفي بنزاهة وصدق وحسن نية مع المشاركات. شجعي على التعاطف مع بعضهم البعض و أخذ الوقت الكافي لتصفية أي خلاف، أو كلمات غير مريحة أو سلوك مؤذي من الممكن أن يحدث. اخلقي جو من الانفتاح و وفري مساحة للإعتذار و/ أو الشرح إذا لزم الأمر.

اغرسي سياسات وممارسات العناية الذاتية والجماعية

قومي بالإقرار أن العناية الذاتية بالنفس تختلف بإختلاف الأشخاص وتعتمد على تعريفنا لأنفسنا و لموقعنا في الحياة والسياق الخاص بنا. يمكن للعناية الذاتية للنفس والجماعية أن تؤثر على بعضهم البعض. لذلك قومي بتخصيص وقت للتنفس، وللتواصل مع الجسد والقلب، من خلال طقوس أو ممارسات بدنية، من أجل تفريغ أي توتر أو قلق. كميسرة ومسئولة عن المساحة، كوني على دراية وحاولي تنقية الأجواء من أي توتر في الغرفة حتى يمكن للمشاركات الظهور في المجموعة والمشاركة بشكل كامل. اطلبي من المشاركات اقتراح ممارسات للعناية بالذات.

نشجع الأفراد على قراءة سياسة التحرش الجنسي لجمعية الاتصالات المتقدمة والتي يمكن أن تجدوها هنا باللغة الإنجليزية:APC_Sexual_Harassment_Policy_v5.1_June_2016.pdf

جلسة مسودة جدول أعمال ٢٠١٨ للمُشارَكات التقنيّة النسويّة لإعادة تفعيل الأمان

التصميم العام للأنشطة والفعاليات

أهداف الانعقاد

-

جمع النسويات المشاركات والمدربات العاملات على السلامة الرقمية والعناية الذاتية من أجل استكشاف، فهم، تطبيق، تبني، تكييف وتعميق منهج الأمان الرقمي للنسويات للمُشارَكات التقنيّة النسويّة لإعادة تفعيل الأمان والذي يقوم بتطويره برنامج حقوق المساء بجمعية الاتصالات المتقدمة.

-

خلق مساحة لمشاركة المهارات والمعرفة حول منهجيات و إجراءات وأصول التدريس لبناء الثقة وتنمية المعرفة و الاستيعاب في هذا المجال بواسطة الناشطات في حقوق النساء والنسويات في الحركات المختلفة.

-

دمج العمل النسوي الخاص بسياسات العناية والرفاهة في مجال الأمن الرقمي و تعزيز ودعم سياسة التعاطف، والتضامن و تعميق الفهم الخاص بالممارسة النسوية للتقنية.

-

تيسير بناء شبكات ثقة من المدربات والميسرات النسويات من أجل العمل التعاوني المشترك، والتبادل المستمر و التضامن النشط في هذا المجال.

اليوم ١: تأسيس أنفسنا وعملنا

سيدور اليوم الأول حول الحديث عن أصول التجمع على ثلاثة مستويات:

-

السياق الذي يجمعنا مع بعضنا البعض: عمل برنامج حقوق النساء، المُشارَكات التقنيّة النسويّة لإعادة تفعيل الأمان، وخطط المشاع النسوي، وغيرها

-

العالم الذي نعيش فيه و القيام بعمل التأمين الشامل: نقاش حول المشكلات التي تواجهها، و التي تواجهها المشاركات.

-

ما الذي يعنيه أن تكوني مدربة نسوية

أنشطة مقترحة

-

إعداد مقدمات المشاركين وجدول الأعمال ( من الممكن لهذا أن يتم على مستويين: الأول مع المشاركات في جلسة المُشارَكات التقنيّة النسويّة و الاجتماع العالمي لاستعادة التقنية، و مرة أخرى في مساحة المُشارَكات التقنيّة النسويّة.)

-

جزء من النهار سيتم دمجه مع اجتماع استعادة التقنية

-

(تأسيس أنفسنا بشكل شامل [ في انتظار العنوان] (سيقوم بتقديم الجلسة ساندرا و سانثيا)

-

جلسة حول العالم الذي يقع به العنف الرقمي القائم على أساس النوع الاجتماعي ( يتم دمجه مع الرفاق من استعادة التقنية)

اليوم ٢: تحدي أنفسنا

سيكون معظم اليوم الثاني حول القيام بتيسير الجلسات الخاصة بالتحديات التي نواجهها كمدربات، و الطرق المختلفة في القيام بالعمل التدريبي الذي نقوم به. هذه الاقتراحات بشكل موسع قائمة على الاستجابات الخاصة بالاستبيان الذي قمنا بإرساله إلى المشاركات. يمكننا استيعاب حوالي من ٥ إلى ١,٥ جلسة في هذا اليوم.

-

دمج العناية بالذات و الرفاهة في العمل (يقود هذا التدريب ساندرا و سانثيا)

-

الأمان الرقمي على مستوى القواعد الأساسية (تطوعت بيشاخا لتقديم هذه الجلسة)

-

الأمان التنظيمي (تيسير مشترك بواسطة بيكس و ديتا)

-

[في وقت متأخر من الظهيرة] جلسة حوض السمك حول تقييم المخاطر (بالتداخل مع اجتماع استعادة التقنية)

موضوعات أخرى محتملة.

-

إعادة تخيل كيف تقوم بالتدريب ( جلسات الحكي، استخدام الفن، تجنب التخطيط القائم على الخوف، عدم استخدام مصطلحات عسكرية، وغيرها)

-

إعادة تخيل تقييم المخاطر

-

مكافحة العنف الرقمي القائم على أساس النوع الاجتماعي

اليوم ٣: استكشاف طرق للمضي قدمًا

سيقوم هذا اليوم بالتركيز على وحدات المُشارَكات التقنيّة النسويّة. في نهاية اليوم الثاني، سيكون من الجيد أن تقوم مجموعات من الأفراد بالنظر في أجزاء المُشارَكات التقنيّة النسويّة لإعادة تفعيل الأمان التي يريدون التركيز عليها.

في اليوم ٣، سنقوم بإعطائهم الوقت للنظر في الأجزاء والتفكير في الأسئلة التالية:

-

كيف ستكون هذه الوحدة مفيدة في السياق الخاص بكم؟ كيف ستقوموا بتغييرها؟ ما الذي ستقوموا بإضافته؟

-

ما هي النقاط الموجودة في هذه الوحدة والتي يمكن أن تسبب التوتر للمشاركات؟ وكيف ستقوموا بمعالجة ذلك؟

-

ما الذي تحتاجونه كمدربات - ميسرات لتتمكنوا من تطبيق هذه الوحدة؟ المهارات، المعرفة، الخبرة، العمل التحضيري؟

ويمكنهم داخل فرقهم، مناقشة الاقتراحات و التحسينات المقترحة.

(أرغب حقًا في حصول الرفاق على وقت لتجربة القيام بالأنشطة مع بعضهم البعض، ومن الممكن مع الرفاق في استعادة التقنية. لكن هذا سيستغرق وقتًا. لذلك أي أفكار حول كيفية القيام بذلك مرحب بها)

اليوم ٤: العمل معًا؟

من أجل هذا اليوم، إتمام العمل المتبقي من اليوم ٣. لكن أيضًا، الحديث حول:

-

استدامة عملنا كمدربات

-

المشاع النسوي

-

كيف نعمل سويًا في المستقبل، فرص التعاون

-

ماذا يحدث لوحدات المُشارَكات التقنيّة النسويّة

سنقوم أيضًا بالتواصل مع الرفاق في استعادة التقنية عند الاقتراب من الختام.

تصور أين نعمل، من الذي نقوم بالعمل معه، ومن نحن كمدربات

نشاط ١

هنا: نطلب من المشاركات القيام برسم واحدة من أثنين من الأشخاص النموذجيين الذين يعملون معهم في التدريب، مع التركيز على الأجزاء التالية:

-

الرأس: مالذي يعرفونه، ما هي الموضوعات التي يشتبكون معها

-

القلب: ما هي الأشياء الهامة لهم ، ما هي قيمهم، ما الذي يؤمنون به، ما هي مخاوفهم

-

الأيدي: ما هي المهارات التي يملكونها، ما الذي يقومون بإضافته إلى التدريب

-

الاقدام: أين هم؟ ما هو السياق الذي يعيشون فيه

يتيح هذا النشاط الوقت للتفكير الذاتي، لكن النقاش سيتم في مجموعات نقاش صغيرة.

هنا، نهدف إلى البدء في التأسيس للعمل في واقع وسياقات الأفراد التي ستقوم المشاركات بالعمل معهم .

نشاط ٢

باستخدام نفس الطريقة بالأعلي، اطلبي من المشاركات رسم أنفسهم.

قومي بإعطائهم الوقت للتفكير في الرسم الذي قاموا بتنفيذه.

نشاط ٣

في مجموعات صغيرة، قومي بمناقشة الأسئلة التالية:

-

ما هي التهديدات التي تواجهها مجتمعاتنا؟ كيف تغيرت؟

-

كناشطات وكجزء من الحركات الاجتماعية، كيف يمكن لعملنا كمدربات أن يساهم في القضية؟

-

ما هي حدود التدريب كوسيط؟ هل هناك طرق أخرى لتنمية القدرات يجب علينا اكتشافها؟

-

ما هي الفجوات بين ما نكونه كمدربات والأشخاص الذين نقوم بالعمل معهم؟

-

في ضوء الأنشطة، مالذي يعنيه أن تكوني مدربة نسوية؟

استخلاص المعلومات

أخيرا، سنقوم بالعودة إلى المجموعة الكبيرة و القيام بنقاش حول ما قامت المجموعات الأصغر بالحديث حوله.

العنف الإلكتروني القائم على أساس النوع الاجتماعي

وجهي المشاركات والمشاركين حول القضايا المتعلقة بالعنف الإلكتروني القائم على الجندر بالإضافة إلى أسبابه الجذرية وشكله وتسلسل العنف الذي تتعرض له النساء والأشخاص المُعرَّفة هويتهنّ كنساء، والأشخاص المثليّين، عبر الإنترنت وخارجه وتأثيراته المختلفة. نحن ** نوصي بشدة ** باختيار مسار تعليمي لهذه الرحلة، حيث يتضمن كل مسار أنشطة على درجات مختلفة من العمق، من شأنها مساعدة المشاركات في الحصول على مزيد من المعرفة حول الموضوعات المتناولة.

المقدمة والأهداف التعليمية

المقدمة

تركز هذه الوحدة على توجيه المشاركات حول القضايا المتعلقة بالعنف الإلكتروني القائم على الجندر، أسبابه الجذرية وشكله وتسلسل العنف الذي تتعرض له النساء، بالإضافة إلى الأشخاص المُعرّفة هويتهنّ كنساء والأشخاص المثليّين، عبر الإنترنت وخارجه، وتأثيراته المختلفة.

تعتمد هذه الوحدة بشكل أساسي على عمل برنامج حقوق النساء في جمعية الاتصالات التقدمية لأكثر من عقد تمثل في: مبادرة استعدن التكنولوجيا! (الرابط باللغة الإنجليزية) ومشروع لينتهي العنف: حقوق وسلامة النساء على الإنترنت (الرابط باللغة الإنجليزية)، ومبادرة إروتيكس (البحوث الاستكشافية حول الجنسانية والإنترنت) (الرابط باللغة الإنجليزية).

الأهداف التعليمية

في نهاية هذه الوحدة، سيكون لدى المشاركات:

-

فهم معمق لأشكال العنف الإلكتروني القائم على الجندر وتأثيراته على الناجيات ومجتمعاتهنّ.

-

فهم تسلسل العنف بين الفضاءات الرقمية والحسية وهياكل السلطة التي تسمح بها.

-

الأفكار والاستراتيجيات والإجراءات المتعلقة بأساليب التطرق إلى العنف الإلكتروني القائم على الجندر، لا سيما في سياقاتهنّ.

المسارات والأنشطة التعليمية

ستساعدك هذه الصفحة على الفهم الصحيح للوحدة وكيفية استخدامها. بمكّن اتباع المسارات التعليمية والأنشطة ذات العمق المتفاوت، المشاركات من اكتساب فهم أوسع للموضوعات التي تمّت دراستها.

مسارات التعلم

كيفية استخدامك للأنشطة أدناه - والدمج بينها - يعتمد على:

-

الغرض من ورشة العمل الخاصة بك: هل هدفها رفع مستوى الوعي أم أنك تتوقع التوصل إلى استراتيجيات لمواجهة العنف الإلكتروني القائم على النوع الاجتماعي؟

-

المشاركات في الورشة: هل هنّ ناجيات من العنف الإلكتروني القائم على النوع الاجتماعي؟ أم أن تجربتهن ممحية أكثر؟؛

-

تجربتك الخاصة في تيسير هذا النوع من ورش العمل: هل أنت ميسّرة رواية القصص الرقمية؟ أم أنك مدربة حول الأمان الرقمي تتعرف أكثر على العنف الإلكتروني القائم على النوع الاجتماعي؟ أم ناشطة يُتوقع منها إدارة ورشة عمل حول العنف الإلكتروني القائم على النوع الاجتماعي كأحد أنشطة حملتها؟؛

-

الوقت المتاح لك لعمل الورشة.

هذه المسارات التعليمية هي مقترحات لكيفية دمج الأنشطة الواردة في هذه الوحدة ومطابقتها لإنشاء ورشة عمل حول العنف الإلكتروني القائم على النوع الاجتماعي.

نوصي بالبدء بنشاط هل هو عنف إلكتروني قائم على النوع الاجتماعي أم لا؟ لإثارة النقاش، وإبراز المفاهيم المشتركة للعنف الإلكتروني القائم على النوع الاجتماعي، وتوضيح المفاهيم الأساسية. هذا النشاط مناسباً إذا كانت ورشة العمل الخاصة بك أكثر توجهاً نحو زيادة الوعي.

بعد ذلك، اعتماداً على الوقت والسياق، يمكنك العمل مع المشاركات باستخدام نشاط تفكيك العنف الإلكتروني القائم على النوع الاجتماعي أو الحلقة القصصية لتعميق فهم المجموعة للعنف الإلكتروني القائم على النوع الاجتماعي، وترسيخ المحادثة في تجارب الأشخاص في الغرفة (الحلقة القصصية) أو دراسات الحالة (تفكيك هذا العنف). كلا النشاطين المتعمقين يتطلبان الاستعداد وقد يسببان انزعاجاً للمشاركات.

بالنسبة لنشاط الحلقة القصصية، على وجه التحديد، يحتاج التيسير إلى الكثير من العناية والاهتمام. لا نوصي بهذا النشاط للميسرات الفرديات وأولئك اللواتي بدأن للتو في القيام بهذه الأنواع من ورش العمل.

يوجد أنشطة تكتيكية تهدف إلى وضع استراتيجيات للاستجابة للعنف الإلكتروني القائم على النوع الاجتماعي؛ فتركز لعبة استعادة التقنية على الأساليب العامة لمعالجة العنف الإلكتروني القائم على الإنترنت. إذا كان وقتك محدود، فـالنشاط التكتيكي: حوليها إلي ميم! أقصر وأسرع في التنفيذ. يمكن أن يكون أيضاً نشاطاً خفيفاً بعد نشاط ثقيل مثل الحلقة القصصية حول العنف الإلكتروني القائم على النوع الاجتماعي. يهدف نشاط الاستجابة التخطيطية للعنف الإلكتروني القائم على النوع الاجتماعي إلى الخروج باستراتيجية استجابة أكثر شمولاً لحوادث محددة.

يمكن لنشاط تخطيط السلامة الرقمية أن يكون ورشة عمل قائمة بذاتها، مع التركيز على تأطير العنف الإلكتروني القائم على النوع الاجتماعي مع الإعلان العالمي لحقوق الإنسان.

بعض الاقتراحات لأنشطة مُجمعة:

|

إذا كان لديك نصف يوم لورشة العمل الخاصة بك، اختاري جلسة هل هو عنف إلكتروني قائم على النوع الاجتماعي أم لا؟ ثم ألحقيها بنشاط حوليها إلي ميم! |

|

إذا كانت ورشة العمل تركز على وضع الاستراتيجيات وكان لديك وقت محدود، نوصي بالقفز مباشرة إلى لعبة استعادة التقنية. |

|

إذا كانت ورشة العمل تدور حول الوصول إلى استجابة شاملة لحوادث العنف الإلكتروني القائم على النوع الاجتماعي، نقترح عمل جلسة تفكيك العنف الإلكتروني القائم على النوع الاجتماعي، يتبعها النشاط التكتيكي: تخطيط الاستجابة للعنف الإلكتروني القائم على النوع الاجتماعي. |

الأنشطة التعليمية

أنشطة تمهيدية

أنشطة مُتعمقة

أنشطة تكتيكية:

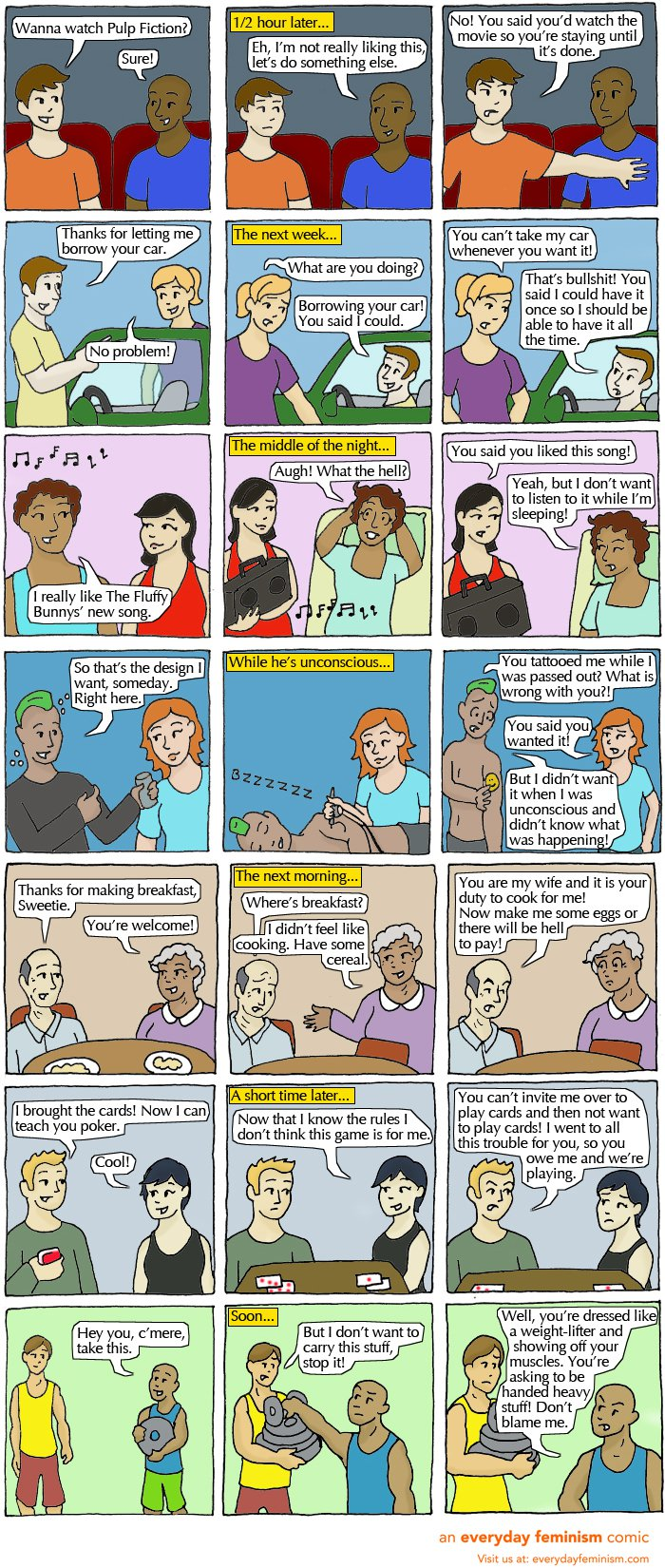

هل هو عنف إلكتروني قائم على النوع الاجتماعي أم لا؟ [نشاط تمهيدي]

صُمم هذا النشاط لإثارة جدالات ونقاشات، بالإضافة إلى أنه يمنح المدربة/الميسرة فرصة لتوضيح مفاهيم متعلقة بتجارب النساء وأصحاب الهويّات الجنسيّة المتنوعة على الإنترنت والعنف الإلكتروني القائم على النوع الاجتماعي. يهدف هذا النشاط تحديداً إلى الحديث عن أشكال العنف الإلكتروني القائم على الجندر الأقل وضوحاً ومناقشة توقعات المشاركات لتعريف العنف الإلكتروني القائم على النوع الاجتماعي.

عن هذا النشاط التعليمي و آلياته

صُمم هذا النشاط لإثارة جدالات ونقاشات، بالإضافة إلى أنه يمنح المدربة/الميسرة فرصة لتوضيح مفاهيم متعلقة بتجارب النساء

وأصحاب الهويّات الجنسيّة المتنوعة على الإنترنت والعنف الإلكتروني القائم على النوع الاجتماعي. يهدف هذا النشاط تحديداً إلى الحديث عن أشكال العنف الإلكتروني القائم على النوع الاجتماعي الأقل وضوحاً ومناقشة توقعات المشاركات لتعريف العنف الإلكتروني القائم على النوع الاجتماعي.

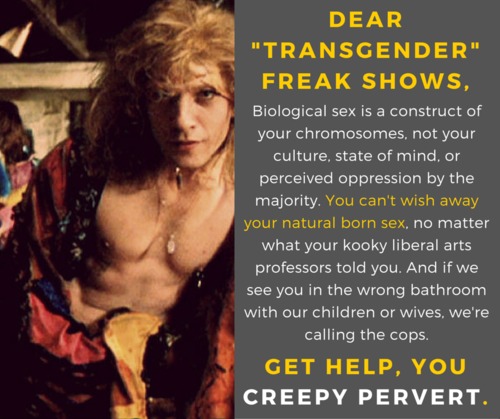

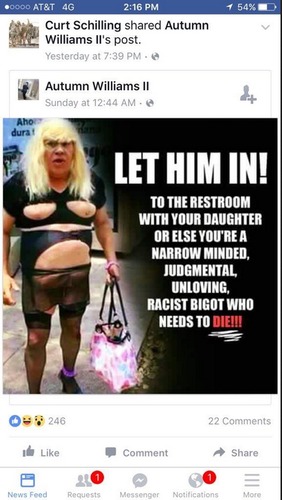

تكمن المنهجية الرئيسية لهذا النشاط في عرض ميمات وأمثلة لتجارب النساء وأصحاب الهويّات الجنسيّة المتنوعة على شبكة الانترنت (من الجيد طرح أمثلة مبالغ فيها لتحفيز النقاش أو الجدال) ودعوة المشاركات إلى تحديد هل هو عنف إلكتروني قائم على النوع الاجتماعي أم لا بعد قرائتهن أو سماعهن أو رؤيتهن مثال الميم. يمكنك بعدها سؤال المشاركات حول تعريفهن لموقعهن الأوّلي من خلال مجموعة من الأسئلة التوجيهية.

من المهم تأطير هذا النشاط كفراغ يُسمح فيه بجميع الآراء ووجهات النظر (طالما يُعبر عنها بطريقة مقبولة للمجموعة، مفترضات وضع مبادئ توجيهية للمشاركات في بداية الورشة)، بالإضافة إلى الإشارة إلى أن ما ستقوله المشاركات خلال هذا النشاط لن يُقتبس أو يُنشر أو يٌشارك مع الآخرين. من المحبذ تشجيع الأخريات على لعب دور الشرير لإثراء النقاش، خاصة إذا كانت المجموعة بها نساء ذات خبرة.

ملاحظة للتيسير: من المثالي وضع مبادئ توجيهية حول الاحترام والتفاوض بشأنها في بداية الورشة، تحسُّباً لاحتدام النقاش.

للمدربة أو مديرة الجلسة، يمكن استخدام هذا النشاط للتعرف أكثر على مستوى فهم وتقدير المشاركات للعنف الإلكتروني القائم على النوع الاجتماعي.

الأهداف التعليمية التي يستجيب لها هذا النشاط

-

فهم أشكال العنف الإلكتروني القائم على الجندر وتأثيراته على الناجيات ومجتمعاتهن.

-

فهم تسلسل العنف بين الفضاءات الرقمية والحسية وهياكل السلطة التي تسمح بها.

لمن هذا النشاط؟

بشكل مثالي، يستهدف هذا النشاط المشاركات اللاتي لديهن فهم حول حقوق الإنترنت والحقوق الجنسيّة والمدافعات عن حقوق النساء.

الفترة الزمنية المطلوبة

يستغرق هذا النشاط من 30 إلى 90 دقيقة، حسب عدد الأمثلة المطروحة.

المواد اللازمة لهذا النشاط

-

لافتات لكل مشاركة (أصغر حجمًا من نصف ورقة A4) مطبوع عليها عنف إلكتروني قائم على الجندر من ناحية وليس عنف إلكتروني قائم على الجندر من الناحية الأخرى.

- طريقة لعرض أمثلة من تجارب النساء على الإنترنت. يمكن أن يكون ملصقاً مطبوع عليه ميمات أو جهاز العرض (بروجكتور) لاستعراض الميمات.

(طالعي الموارد الإضافية لنماذج من الميمات)

الآليات

استعرضي ميمًا أو مثالًا للتجربة التي تختبرها النساء والأفراد أصحاب النوع الاجتماعي المتنوع على الإنترنت.

نصيحة: ربما يكون من الجيد أن تبدأي باستعراض مثال صارخ الوضوح على العنف الرقمي القائم على النوع الاجتماعي، بعد ذلك يمكن الانتقال إلى الأمثلة الأكثر تفصيلًا.

بعد كل مثال، اسألي المشاركات: هل هذا عنف رقمي قائم على النوع الاجتماعي أم لا؟

لتقوم المشاركات بعدها برفع لوحاتهم لاستعراض ما اختاروه.

بمجرد أن تقوم كل مشاركة بالاختيار، يمكنك أن تسألي: لماذا تعتبرين هذا عنفًا قائمًا على النوع الاجتماعي/ لا تعتبرين هذا عنفًا قائمًا على النوع الاجتماعي؟ بعدها اسألي مشاركة أخرى تملك رايُا مختلقًا، واسمحي للمجموعة بأن يسألوا بعضهم البعض اسئلة أخرى.

إذا كان هناك بعض من عدم الاتفاق بين المجموعة، قومي بالتعمق في الامثلة المطروحة من خلال هذه الاسئلة الارشادية:

-

من الذي يتم مهاجمته في هذا الميم؟ كيف يمكن لذلك أن يؤثر عليهم؟

-

ما هي القيم التي يعززها هذا الميم؟ ماهو رأي مصمم (وأي فرد شارك هذا الميم أو قام بالإعجاب به) هذا الميم حقًا بخصوص النساء، التي تعرف نفسها كنساء، و / أو أفراد مجتمع الميم، و مجتمعاتهم؟

-

هل يعكس هذا الميم القيم الموجودة في محيطك؟ كيف ذلك؟

-

إذا تصادف ووجدتِ هذا الميم، كيف سيكون رد فعلك؟ من وجهة نظرك، ما هي الطريقة التي علينا الاستجابة بها؟

يمكنك إنهاء النقاش ببعض التلخيص، قم انتقلي بعدها إلى المثال القادم.

لتلخيص كل مثال، يمكن للمدربة/ الميسرة:

-

القيام بملخص سريع للنقاش الذي أجرته المشاركات حول المثال.

-

تسمية المثال، أو الطرق المختلفة التي تم وصف يها المثال.

-

ابرزي الصور النمطية للنوع الاجتماعي، تحيزات النوع الاجتماعي و/ أو كراهية النساء التي انعكست في هذا الميم.

ملاحظة تقاطعية: من الهام التأكيد على اختلاف تأثير تلك الرسائل/ الميمز على النساء والأفراد متنوعي النوع الاجتماعي والمجتمعات.

ليس من الضروري عمل تلخيص لكل مثال يتم عرضه. إذا كان النقاش حول مثال معين مشابه للمثال السابق، يمكنك فقط حينها إبراز التشابه.

ملاحظة للتيسير: من المهم، أثناء القيام بهذا النشاط، أن لا تنحاز المدربة/ الميسرة لأي جانب من النقاش الذي تجريه المشاركات. إتخاذ الميسرة الانحياز لمجموعة من المشاركات يعد كاتم فعال للنقاش والجدال.

في نهاية التدريب بالكامل، قومي بعمل تلخيص أكبر للنشاط. في هذا التلخيص، يمكنك العودة إلى الأمثلة التي تم حظيت بجزء كبير من النقاش والجدال حولها من جانب المشاركات، اختصري هذا النقاش، وقومي بعدها بمشاركة أفكارك الخاصة وارائك المتعلقة بالموضوع.

النقاط الهامة (المفتاحية) في الملخص الأساسي:

-

العلاقة بين قيم "العالم الحقيقي" و تصميم هذه الميمز.

-

علاقات القوى الموجودة، القيم الأبوية، تحيز النوع الاجتماعي والتعصب الأعمي الذين تم استعراضهم في الامثلة.

-

ما يتضمنه العنف الرقمي القائم على النوع الاجتماعي.

-

كيفية يمكن للمكانة والامتياز بين مختلف قطاعات النساء و متنوعي النوع الاجتماعي لها تأثيرات مختلفة على الأفراد والمجتمعات.

ملاحظات تحضيرية للميسرة

منذ البداية، تحتاجين أن تقرري ما إذا كنتي ستلعبين دور المدربة (ذات المعرفة والخبرة لتوفير إجابات)، أو دور الميسرة (التي توجه النقاشات، و تتجنب مشاركة ارائها) في هذا النشاط التعليمي. أن تكوني كلاهما، لن يؤدي ذلك إلى نقاش جيد أو مساحة آمنة، وسيضع المشاركات في وضع دفاعي. إذا كنتي مدربة، يجب عليك ألا تكوني متشددة في ارائك حول الموضوع لأن هذا من شأنه أن يخمد اصوات المشاركات.

شئ آخر يجب التحضير له هو افتراضاتك الخاصة عن العنف الرقمي القائم على أساس النوع الاجتماعي. قومي بقراءة منعشة لأفكارك أسئلة جيدة حول العنف المرتبط بالتكنولوجيا (الرابط باللغة الإنجليزية)

ملاحظة للتيسير: هذا النشاط ليس فقط لاستعراض أمثلة من حالات واضحة للعنف القائم على النوع الاجتماعي، لكن من أجل فتح نقاش مع المشاركات حول الفهم الدقيق والمفصل لما يعد ولا يعد عنفًا رقميًا قائم على أساس النوع الاجتماعي. لذلك، في الأمثلة، قومي بتضمين الأمثلة الشائع للنساء والأفراد متنوعي النوع الاجتماعي اختبارها على الإنترنت - وليس فقط الامثلة الصارخة العنف.

هناك عينة من بعض الامثلة على المميز موجودة بالأسفل، لكن سيكون من الأفضل استخدام أمثلة من سياقات محددة تخص المشاركات في ورشة العمل. سيكون من الجيد استعراض عدد من الأمثلة، والتي تتضمن رسائل أو مميز:

-

والتي تعبر عن كراهية النساء، معاداة المثليين، معاداة العابرين

-

التي تهاجم النساء والأفراد متنوعي النوع الاجتماعي والمجتمعات بسبب تصرفاتهم

-

تسمية أو استهداف نساء بالتحديد أو أحد أفراد متنوعي النوع الاجتماعي في الرسالة/ الميم

-

التي تنطوي على عنف صريح و /أو تدعو إلى عنف قائم على النوع الاجتماعي

-

التي تقوم بتقديم أجساد النساء أو مجتمع الميم كأشياء جنسية

-

التي تستعرض أفعال تمت في الواقع المادي الغير متصل بالإنترنت ضد النساء على الإنترنت.

-

التي تهاجم النساء والافراد متنوعي النوع الاجتماعي على أساس طبقتهم الاجتماعية

الهدف هنا هو ألا تكون عينتك المختارة شديدة الوضوح، من أجل فتح نقاش بين المشاركات حولها.

إذا كان لديك الوقت للتحضير مع المشاركات، اطلبي منهم أمثلة للمضايقات الرقمية التي عاصروها (ليس من الضروري أن تكون موجهة لهم) على الإنترنت، وقومي باستعراض تلك الأمثلة في هذا النشاط.

موارد إضافيّة

أمثلة للميمات

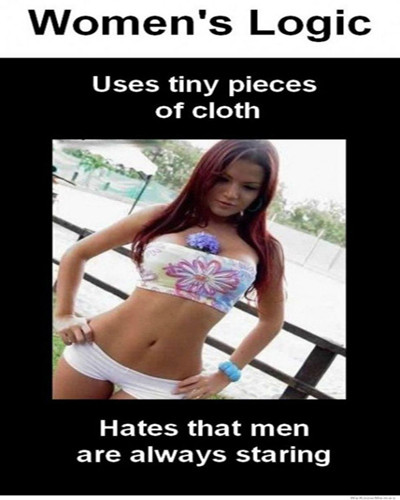

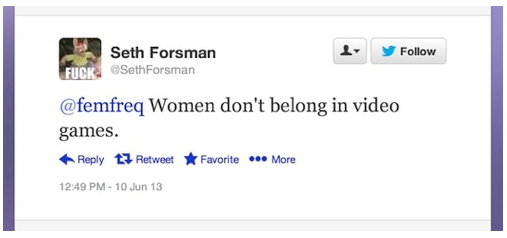

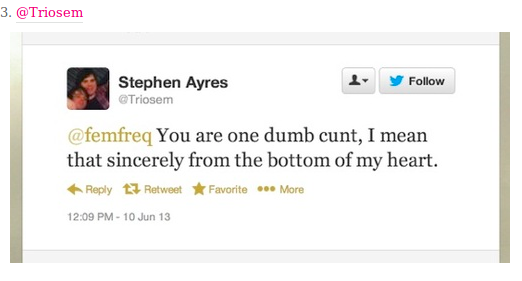

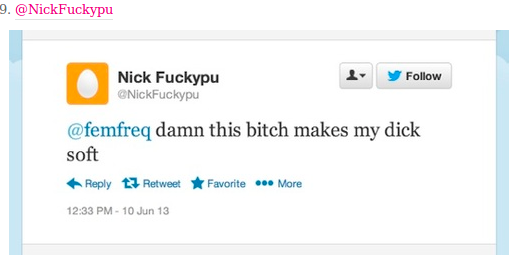

تحذير: تحتوي هذه الصفحة على محتوى عنصري وتمييزي وكاره للأشخاص المثلية والعابرة جنسياً ومبرر للاغتصاب.

ملاحظة للميسرة: يوجد بالأسفل أمثلة ميمات، لكن سيكون مثالياً استخدام أمثلة لها علاقة بسياق المشاركات في الورشة. نشجع المدربات البحث عن ميمات بأنفسهن لتكون الاختيارات ذات صلة أكبر بالمشاركات.

ملاحظة تقاطعية: خلال اختيارك نماذج ميمات، تأكدي من أن أمثلتك شاملة للاختلافات العرقية والطبقية والخلفيات الدينية والميول والهويّات الجنسيّة.

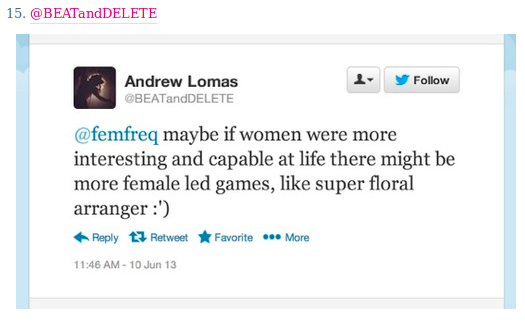

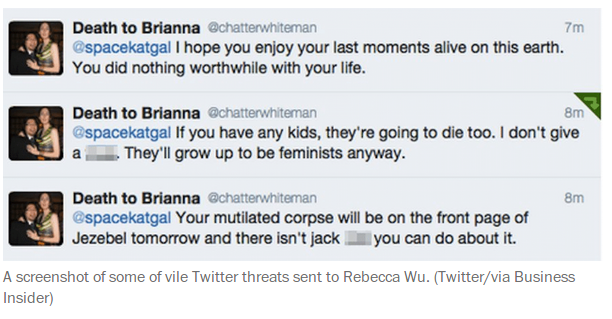

عندما تشكو النساء من عدم تمثيل النساء في ألعاب الفيديو، فإن هذه عيّنة من ردود الفعل التي تحصل عليها

تفكيك العنف الرقمي القائم على النوع الاجتماعي [نشاط متعمق]

يقوم هذا النشاط بتقديم دراسة حالة لواقعة عن العنف الرقمي القائم على أساس النوع الاجتماعي للمشاركات، وحثهم على مناقشة العناصر المختلفة لهذه الواقعة محل الدراسة.

عن هذا النشاط التعليمي و الآليات

يقوم هذا النشاط بتقديم دراسة حالة لواقعة عن العنف الرقمي القائم على أساس النوع الاجتماعي للمشاركات، وحثهم على مناقشة

العناصر المختلفة لهذه الواقعة محل الدراسة.

الأهداف التعليمية التي يستجيب لها هذا النشاط

-

فهم أشكال العنف الرقمي القائم على النوع الاجتماعي و تأثيرها على الناجيات ومجتمعاتهم.

-

فهم الإستمرارية والاتصال بين الواقع الافتراضي المتصل بالإنترنت والمادي غير المتصل بالإنترنت، وعلاقات القوة التي تسمح بذلك.

-

أفكار، واستراتيجيات و تحركات تخص الطرق يمكن بها التعامل مع العنف الرقمي القائم على النوع الاجتماعي خاصة في السياقات الخاصة بهم.

ملاحظة هامة: في الوقت الذي ستقوم به هذه الجلسة بالتطرق إلى أفكار للاستجابة، فإن الغرض الأساسي من هذا النشاط هو استكشاف مثال على واقعة عنف رقمي قائم على أساس النوع الاجتماعي.

ملاحظة خاصة بالعناية: استكشاف دراسة الحالة للعنف الرقمي القائم على أساس النوع الاجتماعي من الممكن أن يسبب التوتر للمشاركات

لا يمكن القيام بهذا النشاط في حالة عدم معرفتك بالمشاركات و، أو إذا لم تكتسبي ثقة هذه المجموعة من قبل.

من أجل القيام بهذا النشاط بمزيد من المسئولية، من الهام أن تكوني على دراية بتجارب العنف لدى المشاركات في هذا النشاط (للمزيد انظري: التعرف على المشاركات)، وأن تلاحظي أثناء القيام بهذا النشاط ردة فعل المشاركات.

شجعي المشاركات على رفع أيديهم إذا احتجن إلى استراحة من هذا النشاط.

سيكون من المفيد التعرف وامتلاك بعض الخبرة لبعض التدريبات على استخلاص المعلومات مثل تلك الموجودة في دليل منظمة كابستار للطوارئ

هذا النشاط لمن؟

من الممكن استخدام هذا النشاط مع مختلف مستويات الخبرة في حقوق النساء و التكنولوجيا.

بناءًا على مستوى الخبرة لدي المشاركات على مستويات متعددة متعلقة بالعنف الرقمي القائم على أساس النوع الاجتماعي، ستحتاج المدربة/ الميسرة التحضير للتدخل لتوضيح المفاهيم حول وسائل التواصل الاجتماعي، الإنترنت، وحتى القوانين المحلية.

الوقت المطلوب

حوالي ساعتين لكل دراسة حالة

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب/ لوح أبيض للكتابة

-

أقلام تلوين

-

بطاقات فهرسة لتدوين العناصر المختلفة لدراسة الحالة التي تحتاج إلى معالجة

بدلا من ذلك يمكنك تحضير شرائح عرض مع دراسات الحالة و الاسئلة.

الآليات

ابدأي بوصف الواقعة ليتم تفكيكها، دوني التفاصيل التالية على البطاقات كلًا على حدة ثم قومي بتثبيتها على الحائط (أو إذا قمتي بتحضير عرض تقديمي، من الممكن أن يكون ذلك مجموعة من النقاط على الشرائح):

-

اسم الناجية + النوع الاجتماعي+ الطبقة الاجتماعية+ العرق+ التحصيل الدراسي+ أي علامات أخرى مميزة

-

الدولة التي تنتمي لها الناجية + أي قوانين من الممكن أن تحميهم

-

الاسم المبدئي لواقعة العنف الرقمي القائم على أساس النوع الاجتماعي، المنصة الاجتماعية التى وقعت عليها الحادثة

-

أين حدثت تلك الواقعة، على اي منصة بدأت

-

إذا كان من الممكن ذكر الاسم الأول للمعتدي/ ن + بعض التفاصيل، إذا كانت هامة في دراسة الحالة

-

إذا كان من غير الممكن تسمية المعتدي/ن، دوني بعض التفاصيل الخاصة بهم، الأسماء الخاصة بحساباتهم على الإنترنت، وغيرها.

-

العلاقة بين الناجية والمعتدي، إذا كان هناك أي علاقة

افتحي النقاش عن طريق طرح الأسئلة التالية على المشاركات:

-

من يجب أن يكون مسئولا هنا بخلاف الجاني؟

-

ما هو المجتمع المحيط الناجية؟ من وجهة نظرك كيف يمكنهم الاستجابة؟

-

ما هي الاستجابة الممكنة من الناجية على هذا الموقف؟

-

من وجهة نظرك كيف يمكن لهذه الحادثة أن تؤثر عليهم؟ (التأثير)

دوني الاستجابات على بطاقات منفصلة ثم قومي بتثبيتها على الحائط.

قومي بالإفصاح عن مزيد من التفاصيل الخاصة بدراسة الحالة، وضحي التفاصيل التي قامت المشاركات بتخمينها بالفعل ثم دوني المزيد من التفاصيل على بطاقات الفهرسة:

-

كيف تصاعدت الحالة؟ ما هي الأماكن التي تكرر فيها هذا العنف؟

-

كيف امتدت هذه الواقعة إلى داخل حياة الناجية خارج المساحات الرقمية المتصلة بالإنترنت؟

-

كيف استجاب المجتمع؟

-

كيف عززت المساحات الأخرى الحادثة الأولى للعنف؟

-

من هم المتورطون الآخرون؟

بعد ذلك قومي بفتح النقاش مرة أخري عن طريق طرح الأسئلة التالية:

-

ما هي الموارد التي تملكها الناجية؟

-

ما هي القوانين التي يمكنها حمايتهم في دولتها؟

-

ما هي التأثيرات الأخرى التي يمكن أن تقع على الناجية بناءًا على المكان الذي تنتمي إليه، عملها، طبقتها الاجتماعية التي تنتمي إليها، الدولة التي تعيش بها؟

-

ما الذي يجب أن يحدث للمعتدي/ن الأولين؟ من الذي يمكنه القيام بذلك؟

-

ما الذي يجب أن يحدث للمعتدي/ن اللاحقين الآخرين، بمن فيهم من ساعدوا على استمرار وتصعيد الحادثة؟

-

ما هي مسئولية هؤلاء المالكين ومديري المنصة حيث وقعت الحادثة؟

-

من آخر مسئول في هذا السيناريو؟ ما هي مسئوليتهم؟

-

كيف يمكن لحركات حقوق النساء الاستجابة لذلك؟

دوني استجابات المشاركات على كل سؤال على بطاقة مفهرسة منفصلة ثم قومي بتثبيتها على الحائط.

في النهاية، سيكون هناك معرض على الحائط يستعرض الجوانب المختلفة لحالة العنف الرقمي القائم على أساس العنف محل الدراسة .

للتلخيص، قومي بالتأكيد على التالي:

-

الاتصال والاستمرارية بين العنف على الواقع الافتراضي والواقع المادي.

-

التعقيد في العنف الرقمي القائم على أساس النوع الاجتماعي: أصحاب المصلحة المتنوعين، كلاهما السلبي والإيجابي.

-

الأنظمة وهياكلها التي تيسر وتسهل العنف الرقمي القائم على أساس النوع الاجتماعي بالإضافة إلى تلك التي قد تكون ساحات للتعويض وتخفيف الضرر .

ملاحظات تحضيرية للميسرة

من أجل إنشاء دراسة حالة مترابطة ذات صلة بحيث تشجع على النقاش وفهم تعقيد العنف الرقمي القائم على أساس النوع الاجتماعي، تحتاج دراسة الحالة إلى أن تلقي صدي لدي المشاركات، الأمر الذي يتطلب معرفة جيدة بالسياق التي جاءت منه المشاركات وماهي مخاوفهم [ملاحظة: هناك قسم حول التعرف على المشاركات]

نموذج دراسة الحالة بالاسفل من الممكن أن يكون مفيد في توضيح دراسة الحالة التي ستقومين بمشاركتها في هذه الجلسة. بحيث تقوم بتحديد العناصر الرئيسية للعرض التقديمي و التصعيد للمثال المراد تفكيكه.

إذا أردتِ إنشاء أو تصميم دراسة حالة خاصة بك:

-

قومي بتجسيد الناجية، من أين جاءوا، سياقهم

-

كوني واضحة بخصوص الحادثة التي وقعت في البداية وكيف تصاعدت

-

فكري في تأثير الحادثة: في الواقع الافتراضي/ المادي، على الفرد، مجتمعهم/ العائلة/ الأصدقاء، على صحتهم النفسية، أمانهم الرقمي، أمانهم الجسدي.

-

حاولي شرح أفعال الجاني/ الجناة وليس دوافعهم

مصادر إضافية

نموذج لدراسة الحالة: حالة سيلينا

العرض التقديمي الأولى

سيلينا في عامها الأخير في الكلية. تقوم بالدراسة في كلية بمانيلا، في الفلبين، لكنها تعود إلى مقاطعتها في أنجيليس كلما سنحت لها الفرصة لزيارة والديها واشقائها الصغار. من أجل أن تقوم بزيادة دخلها المحدود، فهي تقوم بالعمل بدوام جزئي كنادلة في مقهى محلي.

في واحدة من رحلاتها إلى المنزل، وجدت أن والديها مستاؤون للغاية. قام والديها بإتهامها بقيامها بإساءة استخدام حريتها في مانيلا و استغلال مظهرها للقاء برجال غرباء. قام والديها بوصمها بالتصرف كالمتاجرات بالجنس، وقاموا بتهديدها بحرمانها من أي دعم. وطالبها والديها بالتوقف عن مواعدة الرجال الغرباء والتسبب لهم في مشكلات.

سيلينا لا تقوم باستخدام اي تطبيقات مواعدة - هي أيضا شديدة الانشغال بدراستها وعملها. كما أنها لديها بالفعل صديق حميم.

بعد ساعات من صراخ والديها عليها. تمكنت من فهم ما حدث:

في اليوم السابق، هينز من ألمانيا قام بالطرق على باب والديها، طالبًا رؤيتها. هينز قام بإحضار نسخ من محادثات بينه وبين سيلينا، وصورة قامت بمشاركتها معه. كلا هذه المحادثات حدثت على تطبيق المواعدة و تطبيق الواتس اب. وقام بالتلميح بأنه و سيلينا قاما بممارسة الجنس السيبراني علي سيبرسكس. من الواضح، أنه قام بإرسال نقود إلى سيلينا حتى تتمكن من البدء في التقديم على تأشيرة سفر إلى ألمانيا من أجل زيارته. وعندما لم تحصل على تأشيرة السفر، قام بإرسال أموال إليها حتى تتمكن من شراء تذكرة طيران إلي بانكوك حتي يتمكنا من اللقاء هناك، حيث يمكنهم اللقاء هناك بعيدًا عن مراقبة والديها المتحفظين لكل حركة لهم. وعندما لم تظهر. هينز حاول التواصل معها لكنها لم تكن تستجب. لذلك لم يجد أي خيار آخر سوي أن يقوم بزيارة والديها. رفض والديها أن يدعا هينز يدخل المنزل وهدداه بالاتصال بالسلطات إذا أصر على رؤية سيلينا.

هينز غادر ،غاضبًا.

يبدو أن الخدعة لم تتم بشكل جيد.

المشكلة: سيلينا ليست على دراية بأي من ذلك، فهي لم تقم بالتحدث مطلقُا مع أي هينز. كما أنها لم تتلق أي أموال منه. وهي لم تكن في علاقة عبر المسافات مع أي شخص.

يبدو أن صورة سيلينا قم تم استخدامها كـ "كات فيش catfish" "إصطياد وإغواء" هينز.

(Catfishing كات فيشينج عندما يقوم شخص ما باستخدام صورة شخصية من على الإنترنت لشخص اخر وإنشاء حسابات باسمه من أجل خداع الأشخاص الآخرين. في بعض الأحيان، يرتبط الاسم الحقيقي للشخص بالحساب المزيف، لكن هناك حالات ارتبطت فيها الصور بأسماء مزيفة.)

التصعيد

كرد فعل على هذه الحادثة، قامت سيلينا بمسح كل صورها من على حسابات وسائل التواصل الاجتماعي الخاصة بها، وقامت بإرسال رسالة إلى تطبيق المواعدة والواتس اب لإخبارهم أن حسابًا يحمل صورها الشخصية كان زائقًا وقام بعض الأشخاص باستخدامه لخداع مستخدمي ألماني.

لم تسمع سيلينا أو والديها من هينز مرة أخري. كان من الواضح أنه غادر أنجيليس بعد أن طرده والديها.

في أحد الأيام، في المدرسة، بعض من زملائها الذكور بدأوا في مضايقتها، ووصفها بأنها من العاملات بالجنس و أنها مخادعةـ قائلين أنه من العار على فتاة جميلة مثلها أن تقوم باستغلال مظهرها بهذا الشكل. واحدة من أصدقاء سيلينا قامت بإطلاعها على صفحة فيسبوك تدعي " سيلينا تاجرة جنس محتالة". في هذه الصفحة، هينز قام برواية ما حدث مع "سيلينا" وما فعلته به - مرفقًا صور شاشة لمحادثتهم، صورها، و تسجيلات صوتية لمحادثتهم الجنسية لجلساتهم على "سيبرسكس".

هذه الصفحة أصبحت رائجة، وحصلت على الكثير من علامات الاعجاب و المتابعين.

ما الذي يمكن أن تفعله سيلينا؟

نموذج لدراسة الحالة: حالة ديوي

العرض التقديمي الأولى

تقيم ديوي في چاكرتا، بأندونسيا. هي إمراة عابرة تبلغ من العمر حوالي ٣٠ عامًا، وتعمل في خدمة العملاء الهاتفية في شركة بيع بالتجزئة على الإنترنت ضخمة متعددة الجنسيات. بصحبة اثنين من أصدقائها المقربين، سيترا و إنداه، قامت حديثًا بالبدء في إنشاء منظمة صغيرة لتعزيز المساواة في الميول الجنسية، والهوية الجنسية، والتعبير بأندونيسيا.

منذ أن قاموا بالبدء في المنظمة، تم دعوة ثلاثتهم إلى فعاليات محلية حول حقوق مجتمع الميم و قاموا بالانضمام إلى مظاهرات لدعم قضايا المناصرة الخاصة بهم. وقامت الأخبار المحلية بإلتقاط لقاءات لها وهي تتحدث عن الذكورية السامة و الأصولية الدينية.

ذات صباح وبينما تقوم ديوي بالاستعداد للذهاب إلى عملها، استقبلت رسالة في صندوق الرسائل على حساب الفيسبوك الخاص بها. كانت الرسالة من حساب يدعى، موس: "لقد جعلتيني سعيدًا للغاية الليلة الماضية، هل تريدي أن تجعليني سعيدُا مرة أخرى الليلة؟" قامت ديوي بتجاهل الرسالة مفترضة أنها تم إرسالها بالخطأ، وأرسلت إلى المرسل قائلة: "أنا أعتقد أن هذه الرسالة ليست لي، إرسال خاطئ."

لكن موس رد قائلا، "هذه الرسالة انتِ المقصودة بها، آنسة ديوي. لقد شاهدت صورك و اريد ان اراكي شخصيًا. حتى يمكنك جعلي سعيدًا مرة أخرى."

أرعب ديوي أن موس يعرف اسمها، قم قامت بالرد عليه قائلة، "أنا لا أعرفك، من فضلك توقف." ثم قامت بحظر موس.

قامت ديوي بمشاركة ما حدث معها بشكل عارض مع سيترا و إنداه، وقاموا بتجاهل ذلك وبرروا بأن شخصًا ما رأي صورة لديوي في أحد الفعاليات العامة وأثارت إعجابه. إذا كانت ديوي صادقة مع نفسها، فإن ذلك كان ممتعًا لها بعض الشئ.

إلا أن المزيد من الرسائل بدأت في الظهور من مستخدمين مختلفين في صندوق الرسائل الخاص بها على فيسبوك. وتطورت الرسائل لتصبح أكثر وقاحة وأكثر سفورًا. كما أنها أصبحت تتلقى المزيد من طلبات الصداقة على الفيسبوك. إلا أنها اختارت حظر أولئك المستخدمين و حاولت تجاهلهم.

وقامت بإخبار سيترا وإنداه وأبقتهم على علم بكل جديد لما يحدث وأصبحت الصديقات قلقين على ديوي.

من أجل أن تحصل على سبب وراء المضايقات التي تتعرض لها ديوي، قامت سيترا بالبحث عن اسم ديوي على محرك البحث جوجل. ما وجدته هو صور لوجه ديوي تم تعديله وتركيبه على أجساد نساء عابرات جنسيًا عاريات. هذه الصور كلها كانت معنونة بإسم ديوي، وتم نشرها على مواقع جنسية للهواة.

فورًا، قام ثلاثتهم بالكتابة للأماكن التي تم نشر الصور بها مطالبين بحذف الصور واسم ديوي من عليهم. وأملوا جميعهم في أن يضع ذلك نهاية لها وأن تتوقف المضايقات.

التصعيد

في أحد الأيام، قام المشرف الخاص بديوي باستدعائها إلى اجتماع. قام المشرف الخاص بها بمشاركة رسائل على تويتر تم إرسالها إلى حساب الشركة مع نسخة من الصور المزيفة المصحوبة برسالة تقول: هل هذا ما يبدو عليه الموظفين لديكم؟ ما نوع الأخلاق التي تمتلكها شركتكم؟ افصلوه!

حسب ما قاله المشرف الخاص بها، فإن حساب الشركة على تويتر انفجر من حجم الرسائل التي تلقاها والتي تحمل نفس المعني من حسابات مختلفة.

ما الذي يمكن لديوي عمله؟

دائرة قصصية حول العنف الرقمي القائم على أساس النوع الاجتماعي [نشاط متعمق]

يسمح هذا النشاط للمشاركات بالتفكير ومشاركة تجاربهم حول العنف الرقمي القائم على أساس النوع الاجتماعي.

عن هذا النشاط التعليمي

يسمح هذا النشاط للمشاركات بالتفكير ومشاركة تجاربهم حول العنف الرقمي القائم على أساس النوع الاجتماعي.

خلق مساحة الآمنة هو الشرط الأساسي لهذا النشاط، بالإضافة إلى إتاحة بعض وقت حتى تتمكن المشاركات من التفكير والتأمل بهدوء.

يتم القيام بهذا النشاط على مرحلتين:

-

وقت للتأمل والتفكير، وهو الوقت الذي يتم منحه للمشاركات حتى يتمكنوا من صياغة وكتابة قصصهم عن طريق الإجابة عن سلسلة من الأسئلة الإرشادية.

-

حلقة قصصية، حيث تقوم كل المشاركات بمشاركة قصصهم مع بعضهم البعض.

من المهم هنا ملاحظة أن الغرض من الحلقة القصصية ليست لأغراض التعافي. القدرة على حكي قصتك، حتى لو بشكل مجهل، لها بعض التأثيرات العلاجية، لكن من الهام هنا توضيح أن ذلك ليس الغرض من الحلقة القصصية. إذا كنتِ تتعاملين مع مجموعة أنتِ على علم بـ مرورهم بتجارب تخص العنف الرقمي القائم على أساس النوع الاجتماعي، خاصة إذا كان هناك بعض الأفراد في المجموعة لا تزال تجاربهم حديثة، تأكدي من أن هناك فرد ما في فريق الميسرات يمكنها التعامل مع ذلك، أو قومي بتجاوز هذا النشاط التعليمي، إذا كنتِ تعتقدين انه لن يمكنك التعامل مع إعادة تذكر المشاركات للصدمات.

الأهداف التعليمية التي يستجيب لها هذا النشاط

-

فهم أشكال العنف الرقمي القائم على النوع الاجتماعي و تأثيرها على الناجيات ومجتمعاتهم.

-

فهم الإستمرارية والاتصال بين الواقع الافتراضي المتصل بالإنترنت والمادي غير المتصل بالإنترنت، وعلاقات القوة التي تسمح بذلك.

هذا النشاط لمن؟

يمكن القيام بهذا النشاط مع المشاركات ذات المستويات المختلفة من الفهم والخبرة للعنف الرقمي القائم على أساس النوع الاجتماعي.

قبل القيام بهذا النشاط من الهام معرفة إذا كانت خبرة المشاركات تجاه العنف الرقمي القائم على أساس النوع الاجتماعي حالية أو حديثة، لأنه من الممكن أن يتسبب هذا النشاط في توتر لهم. من الهام قبل القيام بهذا النشاط معرفة من هم المشاركات معك ومعرفة مدى قدرتك على التعامل مع ذلك كمدربة/ ميسرة.

وعلى نفس القدر من الاهمية بالنسبة لك، كمدربة/ميسرة، أن تكوني صادقة تجاه قدرتك أو عدم قدرتك على القيام بهذا النشاط. لا يوصى بالقيام بهذا النشاط في المواقف التالية حيث:

-

إذا لم تقومي بتأسيس روابط ثقة بينك وبين المشاركات

-

إذا لم يكن لديك الوقت الكافي للتعرف على المشاركات قبل ورشة العمل

-

إذا لم يكن لديك أي خبرة في التعامل مع المحادثات الصعبة

بناءًا على خبرات ميسرات الحلقة القصصية، من المثالي وجود اثنين من الميسرات للقيام بهذا النشاط.

الوقت المطلوب

افتراضًا أن كل مشاركة ستحتاج إلى خمسة دقائق لرواية قصصها، وستكون هناك حاجة إلى حوالي ٣٠ دقيقة أخري للتفكير الجماعي، بالإضافة إلى بعض الوقت من أجل إعطاء التعليمات، مع وجود ١٢ مشاركة في ورشة العمل، سنحتاج على الأقل إلى ١٠٠ دقيقة لكل نشاط.

هذا وقت مقترح لهذا النشاط لا يحتوي على أي أنشطة للرفاهة والصحة النفسية والتي قد تحتاجين إليها للتعامل مع إسترجاع المشاركات للصدمة، أو لإعطائهم وقت للاستراحة في حالة الحاجة لها. من المثالي، للحجم القياسي للمجموعة، القيام بهذا النشاط في نصف يوم (٣ ساعات، شاملة أوقات الإستراحة) بحيث يكون من الكافي تضمين أنشطة واستراحات للرفاهة النفسية.

الموارد اللازمة لهذا النشاط

-

أسئلة إرشادية مكتوبة

-

مساحة للمشاركات للتفكير

-

حلقة/ دائرة كبيرة للمشاركة في منتصف الغرفة للمشاركات.

الآليات

يتكون هذا النشاط من مرحلتين:

-

وقت التفكير والتأمل، عندما تقوم كل مشاركة في الوقت الممنوح لهم بصياغة وكتابة قصتها عن طريق الإجابة عن سلسلة من الأسئلة الإرشادية.

-

دائرة قصصية، حيث تقوم كل المشاركات بمشاركة قصصهم مع بعضهم البعض.

أثناء وقت التفكير والتأمل، يتم إعطاء المشاركات ٣٠ دقيقة من أجل التفكير والاسقاط على أمثلة من حياتهم الواقعية عن العنف الرقمي القائم على أساس النوع الاجتماعي. يمكن للمشاركات اختيار رواية قصتهم أو قصة شخص آخر. حتى إذا قمن برواية قصتهم الخاصة، شجعي كل مشاركة على رواية تعمية قصتها الخاصة. وعلى كل مشاركة رواية قصة واحدة .

من أجل تسهيل التفكير، والكتابة من الممكن للمشاركات استخدام الاسئلة الإرشادية التالية في كتابة قصتهم:

-

من هي الناجية؟ من هو/هم المعتدي/ن؟ من المتورطين أيضًا في القصة؟

-

ماذا حدث؟ أين وقعت هذه القصة؟ ما نوع العنف الذي تم ارتكابه؟

-

ما هي آثار هذا العنف؟ ماهو رد فعل الناجية؟ ما هو أكثر ما كانوا يخشونه؟ هل تصاعد الموقف أو ساء؟ كيف؟

-

ما نوع الدعم الذي تلقته الناجية؟ من الذي لديه القدرة على تقديم الدعم للناجية؟

-

ما هي التحركات التي قامت بها الناجية وداعميها؟ كيف تم حل هذه القضية؟

-

كيف حال الناجية الآن؟ بماذا تشعر تجاه ما حدث؟ ما هي الدروس المستفادة من هذه القصة؟

-

ما الدور الذي لعبته التكنولوجيا في هذه القصة؟ كيف كان لهذا أثر على تأثير العنف؟ كيف ساعدت في معالجة هذا العنف؟

ملحوظة للتيسير: هذه اسئلة إرشادية، وليس على المشاركات الإجابة عنها كلها؟ هي فقط هنا لمساعدتهم على صياغة قصتهم.

تعمية القصص

شجعي المشاركات على تعمية قصصهم، حتى وإن كانت قصصهم الخاصة:

-

امنحي للناجية اسمًا مستعارًا ليس قريبًا من اسمهم الاصلي

-

اجعلي موقع ومكان الناجية أكثر عمومية. إذا كان هناك سياق خاص للموضوع يجعل من الممكن التعرف على الناجية على أساس المكان الذي أتت منه الناجية، قومي بوضع نطاق مكاني أوسع. على سبيل المثال ذكر أن الناجية من بيتالينج جايا في إندونيسيا شئ، وذكر أنهم من كوالالمبور أو حتي ماليزيا شئ آخر.

-

قومي بإعطاء تفاصيل غير واضحة فيما يخص الناجية ( ابقي على العلامات العامة: النوع الاجتماعي، الميول الجنسية، الدولة، الإقليم، العرق، الطبقة الاجتماعية) لكن ليس ما يخص تجربتهم مع العنف الرقمي القائم على أساس النوع الاجتماعي (المنصات والمساحات التي وقع فيها العنف الرقمي القائم على أساس النوع الاجتماعي، ما الذي اختبروه، هل تصاعد الأمر، تأثيره عليهم).

بمجرد أن تنتهي كل مشاركة من كتابة قصصهم الخاصة بهم، اجمعي المشاركات في دائرة.

قومي بوضع قواعد لهذه الدائرة. سيكون من الجيد أن تقومي بتدوين هذه القواعد حتى يتمكن كل منهم من رؤيتها و تكرار هذه الرسالة.

-

ما يقال داخل هذه الدائرة/الحلقة القصصية لا يجب أن يغادر الحلقة القصصية بدون إذن صريح من كل فرد داخل هذه الدائرة.

-

ليس من حق أي فرد داخل هذه الدائرة التقليل من شأن أي تجربة يتم مشاركتها. لا توجد منافسة في شدة العنف التي نختبرها. لا تقومي بسؤال عن تفاصيل شديدة العنف في القصة.

-

يمكن للمستمعات طرح أسئلة توضيحية لكن ليست اسئلة تطفلية. لا تطرحوا أسئلة "لماذا" بدًال منها اسألوا "كيف" أو "ماذا".

-

لا توجد مقاطعات عند بداية وأثناء رواية القصة. استمعوا بعمق.

الهدف هنا هو خلق مساحة آمنة للأفراد لمشاركة قصصهم.

دعِ الجميع يعلم أن لا أحد مجبر على مشاركة قصته

افتتحي الحلقة القصصية.

ملاحظة خاصة بالعناية: فكري في طرق يمكنك بها فتح ختام الدائرة القصصية بطريقة تعكس التقدير تجاه القصص التي تم مشاركتها.

بعض الاقتراحات:

افتتحي الجلسة ببعض تمارين التنفس، وأختميها ببعض تمارين التنفس

استخدمي وعاء به مجموعة من الأحجار أو الصدف واطلبي من المشاركات اختيار واحدة للاحتفاظ بها أثناء الحكي، وعند إغلاق الدائرة، اطلبي من كل مشاركة إعادة الأحجار أو الأصداف للوعاء مرة أخرى.

بعد ذلك قومي بإغلاق الدائرة بمجرد أن تنتهي المشاركات من مشاركة قصصهم. أثناء غلق الدائرة، قومي بشئ ما يعكس الإدراك والتقدير للقصص التي تمت مشاركتها و لقوة وشجاعة الراويات.

بناءًا على نوع المشاركات، والأنسب لهم، يمكنك:

-

القيام ببعض تمارين التنفس العميق كمجموعة

-

طلب من كل فرد المرور على بقية أفراد المجموعة وتوجيه الشكر للمشاركة

-

إشعال بعض البخور و تمريره بين المشاركات للتخلص من الطاقة السلبية بالغرفة

-

تشغيل بعض الموسيقى والرقص

-

قراءة شعر ذو صلة تقديرًا لقصصهم. نحن نستخدم اقتباسات من أليس ووكر لختام جلسات الحكي الرقمية الخاصة بنا. يحصل كل فرد شمعة و يأخذ دوره في إشعال الشمعة من الشمعة الرئيسية في نهاية الحلقة القصصية .

ملاحظة: من الضروري حصول المشاركات على استراحة حتى يتمكنوا من التقاط أنفاسهم والراحة بطريقتهم الخاصة قبل تلخيص هذا النشاط.

تقوم المدربة/ الميسرة بتلخيص القصص بناءًا على الموضوعات التالية:

-

ما هي أشكال العنف الرقمي القائم على أساس النوع الاجتماعي التي تمت مشاركتها؟

-

أين وقعت حادثة العنف؟ من خلال ذلك قومي باستخراج الروابط بين المساحات الافتراضية وغير الافتراضية - وكيفية تأثيرهم على بعضهم البعض؟

-

من هو/هم المعتدي/ن المعتادون؟

-

ماهو تأثير العنف الرقمي القائم على أساس النوع الاجتماعي، خاصة في المساحات الغير متصلة بالإنترنت؟

-

ما هي المشكلات التي واجهت الناجية أثناء محاولتها معالجة قضيتهم؟

-

كيف يمكن للقضايا التقاطعية أن تؤثر على تجربة العنف؟ على سبيل المثال، أنواع خاصة من العدوان، دور الثقافة/ الدين، والأعراف، الإقصاء، صعوبات في الحصول على دعم/الوصول للعدالة.

ملاحظات تحضيرية للميسرة

هذا النشاط ليس لكل مدربة/ميسرة. أو ليس لكل أنواع المشاركات.

إذا كنتِ تظنين أنك غير قادرة على التعامل مع هذا النشاط، قومي باختيار نشاط تعليمي آخر. كونك قادرة على الإعتراف بما يمكنك وما لا يمكنك القيام به كمدربة/ ميسرة سوف يجعلك شخصًا أفضل - و قادرة على خلق مساحات آمنة للتدريب.

هذا التدريب أيضًا يتطلب الكثير من الثقة بين الميسرة والمشاركات. ويتطلب تحضير ذهني وعاطفي للمشاركات. لا يوصي بهذا النشاط كنشاط تمهيدي، خاصة إذا كانت المشاركات غير مستعدات لذلك.

بعض الإرشادات التي يجب اتباعها، إذا اخترتِ القيام بهذا النشاط التعليمي:

-

أثناء الحلقة القصصية، اسمحي لكل مشاركة بأن تروي قصتها بطريقتها الخاصة. لا تقومي باستعجال أي منهم. لا تقومي بتصحيح الأخطاء النحوية، اللغوية. لا تقومي بمقاطعتهم.

-

لا تجبري أي فرد على رواية قصتها. ربما، لبعض الاشخاص، من الأفضل لهم كتابة قصتهم فقط. لا يحتاج كل فرد إلى رواية قصة، لكت شجعي كل فرد على القيام بذلك.

-

إذا بدأت إحدي المشاركات بالتأثر، خذي وقتا للاستراحة. لا تجبريهم على إكمال قصتهم.

-

ذكري نفسك والمشاركات أن التعافي هو عملية مستمرة، و رواية القصص و أن تكوني مسموعة هو خطوة إلى الأمام من أجل إنهاء دورة العنف.

-

من الجيد القيام بهذا النشاط مع ميسرة مساعدة، بذلك يمكنك أنتِ والميسرة المساعدة التحكم في المساحة معًا.

قومي بقراءة القسم الخاص بالتعامل مع المواقف العاطفية في الـ دليل التدريب الأمني الشامل (الرابط بالإنجليزية)

ملاحظة للتيسير: كيف يمكننا الالتزام بالوقت المتاح وإحترام الراوية في نفس الوقت؟ تذكري، هذا النشاط عن فتح مساحة للمشاركات للمشاركة و للتفكر في تجارب العنف الرقمي القائم على أساس النوع الاجتماعي من أجل فهم المشكلة بشكل أعمق. لذلك ربما تحتاجين إلى إعطاء المشاركات أكثر من مجرد ٥ دقائق لمشاركة قصصهم ، لكن سيكون من الواجب عليك أيضًا وضع حد زمني حتى تتمكن كل مشاركة من الحصول على فرصة لمشاركة قصصهم (إذا اختاروا)، وعلى نفس متساو من الأهمية، سيكون عليك الإسقاط على قصص الآخرين والتدبر بها. المحافظة على التوقيت هو أمر ضروري. لذلك من الهام أن تكون المشاركات على إطلاع بلماذا يجب عليك مراعاة الوقت.

هناك عدة تكتيكات التي يمكنك القيام بها لتذكير المشاركات بلطافة لذلك. إليكِ بعضها:

-

قومي بإعداد بطاقات أو لوحة ما يمكنك استخدامها للإشارة إلى الوقت المتبقي لهم.

-

قومي بتعيين شخص ما من المجموعة ليصبح مسئولا عن الوقت ولتصبح مسئولية مراعاة الوقت مسئولية مشتركة بين المشاركات.

-

قومي بإنتظار الوقفات أثناء روايتهم للقصة لتذكيرهم بالوقت المتبقي لهم.

لعبة استعادة التقنية / التكنولوجيا [نشاط تكتيكي]

تم تطوير لعبة الأدوار من أجل مساعدة المشاركات على تقرير كيفية التصرف في السياق المحلي الخاص بالعنف الرقمي القائم على أساس النوع الاجتماعي. تأخذ كل لعبة سيناريو محدد عن العنف الرقمي القائم على أساس النوع الاجتماعي كمثال.

عن هذا النشاط التعليمي

تم تطوير لعبة الأدوار من أجل مساعدة المشاركات على تقرير كيفية التصرف في السياق المحلي الخاص بالعنف الرقمي القائم على أساس النوع الاجتماعي. تأخذ كل لعبة سيناريو محدد عن العنف الرقمي القائم على أساس النوع الاجتماعي كمثال.

هناك أنواع متعددة من السيناريوهات التي يمكنك الاختيار منها، أو يمكنك ‘إنشاء سيناريو خاص بك:

-

الابتزاز من أجل العودة

-

التصيد على تويتر

-

التزييف على الفيسبوك

-

مدعي الجنس التجاري

-

المعلومات المضللة بغرض تشويه السمعة

-

المراقبة والانتظار

من أجل اللعب، تحتاج إلى واحدة من ميسرات اللعبة وثلاثة من الفريق:

-

فرق الناجيات أ و ب. يتكون كل فريق من سيناريو لناجية من العنف الرقمي القائم على أساس النوع الاجتماعي، ومجموعة من الاستشاريات: قانوني، تضامن، اتصالات، مهارات.

-

الفريق الثالث ويطلق عليه الجمهور ويمثل التحديات لكل سيناريو و يختار أي فريق ناجية لديه الاستراتيجية الأفضل في التعامل بناءًا على كل سيناريو.

سيقوم كل فريق لناجية بتطوير شخصية ناجية من أجل التعامل مع السيناريو والتحديات المقدمة من ميسرة اللعبة و الجمهور.

ستقوم الناجيات بتبرير خطواتهم الأولى المختارة إلى الجمهور ، مع تقديم الحجة على كون هذا الخيار هو الأفضل لشخصيتهم ولسياقهم المحلي. يمكن للجمهور طرح اسئلة على كل ناجية بخصوص اختيارتهم. بعدها يقوم الجمهور بتقديم تحدي جديد في السيناريو من بطاقات التحدي، بحيث يقوم فريق الناجية بتطوير وتبرير الاستراتيجيات الجديدة لأكثر من جولتين. ومع الإستراتيجيات التي تضعها فرق الناجية، يقوم كذلك الجمهور باستكشاف استجابات المشاهد/ المستخدم المحتملة.