تأمين الهواتف المحمولة

اعملي مع المشاركات على مشاركة الاستراتيجيات والخطط لاستخدام الهواتف المحمولة بشكل أكثر أمانًا في المواقف والسياقات الحياتية التي يمرون بها. نحن ** نوصي بشدة ** بأن تختاري المسار تعليمي لهذه الرحلة، حيث يتضمن هذا المسار أنشطة على درجات مختلفة من العمق، من شأنها مساعدة المشاركات في الحصول على مزيد من المعرفة حول الموضوعات المتناولة.

- المقدمة والأهداف التعليمية

- الأنشطة التعليمية، مسارات التعلم و القراءات المتعمقة

- الهواتف المحمولة، الحميمية، تأثير النوع الاجتماعي على الوصول والسلامة [نشاط تمهيدي]

- تصميم خط زمني للهاتف المحمول [نشاط تمهيدي]

- تسلق الهيمالايا [نشاط تمهيدي]

- جمع الهواتف المحمولة [نشاط تمهيدي]

- أنا وهاتفي المحمول [نشاط تمهيدي]

- قوة الهاتف المحمول - الجهاز، الحساب، الخدمة، الحالة، السياسة [نشاط متعمق]

- ماهو الهاتف؟ كيف تعمل الاتصالات المحمولة؟ [نشاط متعمق]

- نقاش: توثيق العنف [نشاط متعمق]

- التخطيط للاتصالات اللاسلكية من أجل فعاليات/ تنظيم [نشاط تكتيكي]

- اصنعي نسخة احتياطية!، استعملي القفل! احذفيها! أو شخص ما أخذ هاتفي المحمول. المعابر الحدودية، الإعتقال، المصادرة، السرقة[نشاط تكتيكي]

- نقاش، مدخل + تدريب عملي: اختيار تطبيقات الهاتف المحمول [نشاط تكتيكي]

- استخدام الهاتف المحمول في توثيق العنف: التخطيط والممارسة [نشاط تكتيكي]

- إعادة تفعيل الأمان في المواعدة الرقمية [نشاط تكتيكي]

- رسائل جنسية أكثر أمانًا [نشاط تكتيكي]

المقدمة والأهداف التعليمية

في هذه الوحدة، نعمل مع المشاركات على مشاركة الاستراتيجيات والخطط لاستخدام أكثر أمانًا لهواتفهم المحمولة في سياقات و مواقفهم الحياتية.

تقدم هذه الوحدة أدلة لتيسير النقاشات حول مدى اختلاف تجربة ناشطات حقوق المرأة.

والحقوق الجنسية في كيفية الوصول إلى تكنولوجيا الهواتف المحمولة والاتصالات بناءًا على نوعهم الاجتماعي و هويتهم الجنسية. سنتحدث عن كيفية استخدامنا لهواتفنا المحمولة في الاتصالات الشخصية و الخاصة، و الاتصالات العامة والحركية، و الاستراتيجيات والأدوات التي نستخدمها لإدارة اتصالاتنا المحمولة بشكل أكثر أمانًا.

هذه الوحدة تتضمن: أنشطة جماعية من أجل مشاركة وممارسة استراتيجيات وخطط الأمان في سياق حيواتنا المختلفة، أدلة تيسيرية للمدربين من أجل ربط قضايا السلامة النسوية و الأمن التقني.

أسئلة شائعة نسمعها ونحاول الإجابة عليها في هذه الوحدة:

-

ماذا يحدث إذا تمكن شخص ما من الوصول إلي هاتفي المحمول؟ ما هي المعلومات الموجودة علي هاتفي المحمول؟ كيف يمكن لهذا أن يؤثر عليّ وعلى زملائي وعلى تحركاتي؟

-

كيف يمكنني أن أعرف إذا ما كنت مراقبة من قبل شريكي، أصدقائي السابقين، أفراد عائلتي، الحكومات؟

-

كيف يمكنني استخدام هاتفي المحمول بشكل أكثر امانًا؟

-

كيف يمكننا استخدام هواتفنا المحمولة في التنظيم؟

الأهداف التعليمية

في نهاية هذه الوحدة، ستصبح المشاركات قادرات على:

-

فهم كيف يمكن الوصول إلى الهواتف المحمولة والاتصالات تمييزًا بناءًا على النوع الاجتماعي و شديد الخصوصية.

-

فهم لقواعد سلامة الاتصالات اللاسلكية من منظور أن الهواتف المحمولة، هي أدواتنا لكل من الاتصالات الشخصية والخاصة والعامة والحركية.

-

فهم المفاهيم الأساسية لكيفية عمل الاتصالات اللاسلكية من أجل فهم أفضل لمخاطر الاتصالات اللاسلكية.

-

مشاركة وممارسة استراتيجيات وخطط تأمين الهواتف المحمولة للتحكم في تأثير هواتفنا المحمولة، و اتصالاتنا على أنفسنا، اتصالاتنا، زملائنا، وعلي تحركاتنا.

الأنشطة التعليمية، مسارات التعلم و القراءات المتعمقة

هذه الصفحة ستقوم بتوجيهك من أجل تحقيق إستخدام وفهم صحيح للوحدة. من المفترض أن يوفر إتباع مسارات التعلم مع الأنشطة متفاوتة العمق للمشاركات اكتساب فهم أوسع للموضوعات التى تمت دراستها.

مسارات التعلم

يمكن للمدربات/ الميسرات المهتمات بأي نشاط محدد، استخدام مسار واحد أو عدة مسارات معًا. نحن نوصي بالبدء بالأنشطة التمهيدية لفتح باب النقاش والتشارك مع المشاركات حول تجاربهن مع الهواتف المحمولة وكيفية ارتباط النوع الإجتماعي، بالجنسانية، والعرق، والطبقة، والاستطاعة وتأثيراتهم على خبراتهم.

بعض التوصيات المحددة: المجموعات التي تفكر في استخدام الهواتف المحمولة لتوثيق العنف، نوصي بالنشاط المتعمق توثيق العنف لفتح مساحة للحوار والمناقشة حول تحديات وفرص توثيق العنف و النشاط التكتيكي استخدام الهواتف المحمولة في توثيق العنف: التخطيط والممارسة.

للمجموعات التي تريد استخدام الهواتف المحمولة في التواصل للفعاليات والتنظيم، نوصي بالأنشطة التكتيكية والتي تشمل التخطيط للاتصالات اللاسلكية و اصنعي نسخة إحتياطية، ضعي كلمة مرور، احذفيها.

للمشاركات اللاتي يستخدمن الهواتف المحمولة في المواعدة الرقمية والرسائل الجنسية، نوصي بالنشاط التمهيدي جمع الهواتف و الأنشطة التكتيكية إعادة تفعيل الأمان في المواعدة الرقمية و رسائل جنسية أكثر أمانًا.

الأنشطة التعليمية

الأنشطة التمهيدية

الأنشطة المتعمقة

أنشطة تكتيكية

أنشطة خارجية قائمة على الأدوات

بينما تحتوي الوحدات على ممارسات و استخدام محدد للأدوات والبرمجيات، إلا أننا قمنا بربطها بمجموعة من المصادر الخارجية. نقوم بذلك لعدة أسباب: تصميم الأدوات والخصائص ومشكلات الأمان تتغير بشكل مستمر و على هذا الأساس فمن الأفضل لنا ربطها بالمصادر التي يتم تحديثها بشكل مستمر.

ملاحظة خاصة على تدريب تأمين الهواتف المحمولة

من النادر أن تمتلك جميع المشاركات في ورشة العمل نفس نوع الهاتف المحمول. لذلك من الأفضل القيام بالتدريب العملي في مجموعات أصغر: مستخدمات هواتف الآيفون، الإصدارات المختلفة من أندرويد، و/ أو مستخدمات الهواتف المحمولة العادية.

مصادر | روابط | قراءات متعمقة

أدلة لصنع فيديو من أجل التغيير: https://witness.org/resources/

أدلة للشهود: https://witness.org/resources

الأمان في صندوق: https://securityinabox.org/en

مصادر ماي شادو (ظلي): https://myshadow.org/ [ مصادر التدريب لم تعد متاحة، لكن دليل على كيفية التحكم في بياناتك لا يزال متاحًا).

الدفاع عن النفس ضد المراقبة - مؤسسة الحدود الإلكترونية (EFF):

الهواتف المحمولة، الحميمية، تأثير النوع الاجتماعي على الوصول والسلامة [نشاط تمهيدي]

هذه مناقشة تمهيدية عن الطرق التي تستخدم بها المشاركات هواتفهم المحمولة. يمكن للميسرات استخدام هذا التدريب من أجل التعريف بمفاهيم الوصول المتأثر بالنوع الاجتماعي، لتسليط الضوء على كيفية ابرازنا للعديد من هوياتنا على هذه المساحات المحمولة وكيف يمكن لهذا أن يعرض المشاركات لاحتمالات غير متوقعة ومخاطر متعددة.

نوصي بالقيام بذلك في بداية ورشة العمل حول تأمين الهواتف المحمولة.

هذا النشاط يتكون من ثلاثة مراحل:

-

مشاركات زوجية ( كل مشاركتين مع بعضهن البعض).

-

مشاركة جماعية (عرض ما تم تداوله بين كل زوجين من المشاركات).

-

جمع الميسر للعناصر المشتركة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

تكوين فهم حول كيفية تأثر إمكانيات الوصول والتواصل والحميمية للهواتف المحمولة بالنوع الاجتماعي.

هذا النشاط لمن؟

هذا النشاط صالح لأي فرد يستخدم الهاتف المحمول، أو استخدامه من قبل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٣٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

لوح كتابة أبيض أو لوح ورقي قلاب ( إذا اختارت الميسرة الكتابة أثناء المشاركة الجماعية).

الآليات

هواتفنا المحمولة هي مساحات التفاعل الحميمية الخاصة بنا. نتواصل عن طريقها بأحبائنا، العشاق، الاصدقاء، مشاركة المكالمات، الرسائل، الصور، الفيديوهات، المحادثات والصور الخاصة. و على هذا الاساس نحن نعرف هواتفنا المحمولة كأشياء حميمية خاصة، لكنها في نفس الوقت جزء من سياق أكبر، مرتبط بمقدمي خدمة الهاتف المحمول، ويتم تنظيمها بسياسات حكومية، وخاضعة لاحتمال حيازتها وفحصها دون موافقتنا.

تختلف طرق الوصول للهاتف المحمول حسب النوع الإجتماعي و الهاتف المحمول المستخدم من قبل النساء يمثل تحدي للسلطة - قد يمارس الناس العنف ضد النساء باستخدام الهواتف المحمولة، في سياق آخر، يمكن للنساء استخدام الهواتف المحمولة للإبلاغ عن الإساءة.

مناقشة في أزواج/ زوجية - ١٥ دقيقة

كل مشاركتين مع بعضهن البعض لتيسير المشاركة الشخصية. اطلبي من أحد الأطراف المشاركة في البداية وعلى الطرف الآخر الاستماع. ثم شجعي الازواج على تبادل أدوار الاستماع والتحدث. يجب على كل مشاركة التحدث من ٥-٧ دقائق. هذا سوق يعتمد على الوقت الذي تستغرقه المشاركات في الإنتظام في أزواج.

أسئلة

اكتبي هذه الاسئلة بشكل مرئي لكل المشاركات، أو على قطع من الورق بحيث يمكن للمجموعات الزوجية استعمالها في نقاشاتهم.

-

كيف تستعملين هاتفك المحمول؟ متى تستعملينه؟ إذا كانت المشاركات عالقات، اسأليهم كيف يستخدمن هواتفهن المحمولة مع مجموعات مختلفة من الافراد: الأصدقاء، الزملاء، الغرباء.

-

كيف تستخدمين الهاتف المحمول في التنظيم؟

-

متى تشعرين بعدم الأمان عند استخدامك للهاتف المحمول؟ ماذا تفعلين حتى تتمكني من السيطرة على هذه المواقف؟ شجعي المشاركات على عدم مناقشة احتمالات التعرض للسرقة، ابحثي عن أفراد يمكنهم مشاركة أمثلة عن أشياء مثل تجسس شركاء المنزل، الشركاء الحميميين، أفراد العائلة، مصادرات الشرطة وغيرها…

المشاركة الجماعية للمجموعة بالكامل - ١٥ دقيقة

تقوم الميسرة بتدوين ملاحظات وجمعها. هل هناك أي استراتيجيات محددة تودين مراجعتها، مواقف، سيناريوهات؟

تصميم خط زمني للهاتف المحمول [نشاط تمهيدي]

هذا نقاش تمهيدي حيث يمكن للمشاركات مشاركة تجاربهن الشخصية مع الهواتف المحمولة وإشراك الأفراد عن طريق الحركات الجسدية ورواية القصص.

يمكنكي توقع أن تتحدث المشاركات ويستمعن إلي توقعات بعضهن البعض فيما يخص الهواتف المحمولة ومشاركة طرق يمكنهم بها استخدامها للوصول إلى الهواتف الشخصية ذات القيمة لهن.

هذا مشابه لنشاط حائط النساء لبدايات الإنترنت، الذي يدعو المشاركات مشاركة خبراتهم مع تكنولوجيا الهواتف المحمولة و ربطها مع بعضها طبقا لخط زمني. عن طريق هذا النشاط تستطيع المدربة/ المدربات أن تصبح على دراية بخبرات المشاركات وعلاقتهم بالهواتف المحمولة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

تكوين فهم حول كيفية تأثر إمكانيات الوصول والتواصل والحميمية للهواتف المحمولة بالنوع الاجتماعي.

هذا النشاط لمن؟

هذا النشاط صالح لأي فرد يستخدم الهاتف المحمول، أو استخدامه من قبل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٣٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

قطع ورقية لاصقة لإستخدامها في توضيح الخط الزمني بالتواريخ على فترات زمنية كل وحدة بها خمس سنوات، من ١٩٩٠ - ٢٠١٩. يمكن توضيح الخط الزمني عن طريق كتابة الارقام على الورقة ووضعها على الأرض (على سبيل المثال: ١٩٩٠, ١٩٩٥, ٢٠٠٠، …وهكذا)

الآليات

قومي بإعداد الخط الزمني في الغرفة. اطلبي من المشاركات أن يقفن بجوار الخط الزمني عند تواريخ محددة استجابة للأسئلة التي تطرحينها. في مجموعة كبيرة، أطلبي من المشاركات التحرك بمحاذاة الخط الزمني استجابة للأسئلة التالية. عند تصميم الخط الزمني، اطرحي اسئلة عن أول وآخر التواريخ، إذا كان هناك عدد من المشاركات عند نفس الفترة الزمنية من الخط الزمني، اطلبي منهم تحديد العام بدقة.

بناءًا على حجم مجموعتك و الوقت المتاح لكي، اختاري سؤالين أو أكثر.

اطلبي من ١-٢ من المشاركات الاستجابة لاسئلة محددة، على سبيل المثال، "كيف كان ذلك؟"

أسئلة

-

متي أمتلكتي هاتف محمول للمرة الأولى؟ كيف كان ذلك؟ هل قمتي بمشاركته مع أي شخص آخر؟ كم كان عمرك وقتها؟ في أي شئ قمتي باستخدامه؟

-

متى كانت المرة الأولي التي امتلكتي فيها هاتفا ذكيًا؟ ماذا كان يعني ذلك بالنسبة لك؟ هل قمتي بمشاركته مع أي شخص آخر؟ ما هو تطبيقك المفضل؟ لماذا؟

-

متى كانت المرة الأولي التي اتصلتي فيها بالإنترنت باستخدام هاتفك المحمول؟ ما هو أول موقع إلكتروني قمتي بتصفحه؟ لماذا؟

-

متى كانت المرة الأولي التي "أحلتي فيها هاتفك المحمول "للتقاعد"؟ ما الذي قمتي بالاحتفاظ به من الهاتف (أي. الوسائط المتعددة مثل الصور، الرسائل النصية، الجهاز)؟ لماذا؟

إستخلاص المعلومات: ٥-١٠ دقائق

اسألي المشاركات إذا كان لديهن أي تعليقات أو ملاحظات يرغبن في مشاركتها. على الميسرة استخلاص المعلومات وربط ما شاركه أفراد المجموعة بالحميمية وتأثير النوع الإجتماعي على إمكانية الوصول - يجب الأخذ في الاعتبار ما ذكرته المشاركات عن تصوراتهم تجاه هواتفهم المحمولة والطرق التي يفضلن بها استعمال هواتفهن.

ملاحظة تقاطعية: كيفية تنوع خبرات المشاركات حاول الوصول إلى الهواتف المحمولة و الخصوصية بناءًا على نوعهم الاجتماعي، الجنسانية، العرق، الطبقة؟

تسلق الهيمالايا [نشاط تمهيدي]

هذا نشاط تمهيدي لرفع وعي المشاركات بأمان الهاتف المحمول و لكل من المشاركات والميسرات لتقييم تدابير السلامة المتنوعة التي تتخذها المشاركات ونقاط الضعف التي يمكن أن تكون هناك أولوية لمعالجتها. نوصي بالقيام بهذا النشاط في بداية ورشة العمل عن تأمين الهواتف المحمولة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

مشاركة وممارسة الاستراتيجيات والخطط الخاصة بتأمين الهواتف المحمولة للتحكم في تأثير الاتصالات اللاسلكية علي أنفسنا، وعلي زملائنا، وعلى حركاتنا.

هذا النشاط لمن؟

هذا النشاط صالح لأي فرد يستخدم الهاتف المحمول، أو استخدامه من قبل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٣٠ دقيقة.

الآليات

علي الميسرة أن تطلب من المشاركات الوقوف في خط مستقيم بحيث تلامس أكتافهم بعضهم البعض. اسئلي المشاركات اسئلة تتعلق بأمن هواتفهن المحمولة. ارشدي المشاركات للتقدم خطوة إلى الأمام إذا كانت إجابتهن على السؤال بنعم، والتراجع خطوة إلي الخلف إذا كانت إجابتهن بلا.

أمثلة للأسئلة

-

هل لديك قفل شاشة؟

-

هل تستخدمين تطبيق للأقفال؟

-

هل تمتلكين شريحة هاتف غير مسجلة ؟

-

هل تستخدمين بريد إلكتروني بديل (ليس حساب بريدك الإلكتروني الأساسي) لهاتفك المحمول ؟

-

هل قمتي بضبط خاصية التحكم عن بعد (البحث عن هاتفي) على هاتفك المحمول؟

-

هل لديك نسخة إحتياطية للوسائط المتعددة الموجودة على هاتفك المحمول (الصور، الرسائل، تسجيلات الفيديو، وغيرها)؟

-

هل لديك مضاد للفيروسات على هاتفك المحمول؟

إستخلاص المعلومات: ٥-١٠ دقائق

اسألي المشاركات إذا كان لديهن أي تعليقات أو ملاحظات يرغبن في مشاركتها. على الميسرة، استخلاص المعلومات وربطها بمسار المشاركات في جدول أعمال اليوم أو بسلسلة من الجلسات تضمكم سويًا.

جمع الهواتف المحمولة [نشاط تمهيدي]

هذا نشاط تمهيدي لرفع شعور المشاركات تجاه هواتفهم المحمولة و إمكانية وصول الأشخاص الآخرين لأجهزتهم و محتواها.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

تكوين فهم حول كيفية تأثر إمكانيات الوصول والحميمية للهواتف المحمولة بالنوع الاجتماعي.

-

تكويت فهم حول تأمين الإتصالات اللاسلكية من منظور أن الهواتف المحمولة هي أدواتنا للاتصالات الحركية الخاصة والشخصية والعامة.

هذا النشاط لمن؟

يعمل هذا النشاط جيدا في السياق بسبب اختبار المشاركات فى ورشة العمل ذلك كثيرًا. نوصي بهذا التدريب إذا كانت لدي المشاركات خبرات في مصادرة أجهزتهم و أردتي مناقشة الآثار المترتبة لذلك عليهن وعلى استجابتهم العاطفية.

ملاحظة خاصة بالعناية: نوصي بالقيام بهذا التدريب بحرص شديد. احصلي على موافقة المشاركات بشكل واضح ومؤكد. هذا سيعمل بشكل أفضل في سياق حيث يمكنكِ انتي والمشاركات بناء ثقة عميقة بين بعضكم البعض.

ملاحظة حول مسارات التعلم: يعد هذا نشاط تمهيدي عظيم لتحضير المشاركات للأنشطة النقاشية والتخطيطية حول كيفية الاستعداد للمواقف عالية الخطورة حيث يمكن الحصول على هواتفهم المحمولة أو فقدها.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٣٠ دقيقة.

الآليات

نشاط: جمع هواتف المشاركات المحمولة ونقاش - ١٥ دقيقة

اجمعي هواتف المشاركات المحمولة في البداية، احصلي على موافقتهن بشكل واضح ومؤكد، بكت بدون شرح لماذا تقومين بجمع هواتفهن.

نقاش

اسئلة:

-

كيف تشعرين حيال عدم حملك لهاتفك المحمول بين يديك؟

-

ماهو شعورك الحالي؟

نشاط: استرداد الهواتف المحمولة واستخلاص المعلومات: ٥-١٠ دقائق

أعيدي الهواتف المحمولة التي تم جمعها من المشاركات في بداية الجلسة.

نقاش

اسئلة:

-

بماذا شعرتي لترك هاتفك المحمول؟ ولماذا؟

-

بماذا تشعرين حيال استرداد لهاتفك المحمول؟ ولماذا؟

-

هل هناك أوقات يتم فيها أخذ هاتفك المحمول منك؟ من يأخذه وما هو الموقف؟

-

بماذا تشعرين في هذا الموقف؟ ولماذا؟

-

لماذا يعد هاتفك المحمول هامًا لكِ؟ مالذي يمكنك هاتفك المحمول من الوصول إليه؟ شجعي المشاركات على أن يكن محددات حول مالذى يربطهم بهواتفهم المحمولة، وبماذا يربطهم الهاتف المحمول، وأهمية هواتفهم المحمولة.

أنا وهاتفي المحمول [نشاط تمهيدي]

هذه مناقشة تمهيدية. تم تصميم هذا النشاط ليعمل كنشاط قصير، للتيسير على المشاركات التفكير في كيفية استعمال هواتفهم المحمولة بطرق حميمية وللبدء في مشاركة ممارسات ومخاوف حول المراقبة والخصوصية المتعلقة بهذه الموضوعات.

نوصي بالقيام بهذا التدريب في بداية ورشة العمل الخاصة بتأمين الهواتف المحمولة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

تكوين فهم حول كيف إمكانيات الوصول للهواتف المحمولة والاتصالات ان تكون حميمة ومتأثرة بالنوع الاجتماعي.

هذا النشاط لمن؟

هذا النشاط صالح لأي فرد يستخدم الهاتف المحمول، أو استخدامه من قبل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٣٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

لوح كتابة أبيض أو لوح ورقي قلاب ( إذا رغبت الميسرة في الكتابة أثناء المشاركة الجماعية)

الآليات

مناقشات في أزواج/ زوجية - الجزء الأول- ١٥ دقيقة

في أزواج لتيسير المشاركة الشخصية. اطلبي من أحد الأطراف أن يشارك في البداية بحيث يستمع له الطرف الآخر. ثم شجعي المجموعات الزوجية تبادل أدوار الاستماع والتحدث. كل مشاركة يجب أن تحصل على حوالي ٥-٧ دقائق للتحدث. هذا يعتمد على المدة التي يستغرقها الأزواج في تكوين أنفسهن.

السؤال ١: ماهي أكثر الأشياء شخصية و خاصة تقومين بها على هاتفك المحمول؟

السؤال ٢: ما الذي تقومين به لأخذ الحذر بخصوص هذه التفاعلات، الوسائط المتعددة، هذه التجارب؟

على الميسرة، إعطاء مثال أو اثنين على ما تريدين منهم مشاركته في المجموعات الزوجية. على سبيل المثال، الصور العارية التي تلتقطينها من أجل متعتك الخاصة و كطريقة للتعبير عن نفسك، المحادثات الجنسية والحميمية التي تجريها مع الآخرين.

ملاحظة تقاطعية: كيف يمكن لإمكانيات الوصول للهاتف المحمول والخصوصية أن تتفاوت بين المشاركات بناءًا على نوعهم الاجتماعي، الجنسانية، العرق، الطبقة، القدرة؟

المشاركة الجماعية للمجموعة بالكامل - ١٥ دقيقة

الميسرة تدون الملاحظات و تجمعها. اطلبي من المشاركات أن يشاركن ما تحدثن بشأنه. اجمعي الموضوعات المشتركة من المحادثة. كيف يقوم الأفراد باستخدام هواتفهم المحمولة وبأي شكل تعد هذه الاستخدامات حميمية؟ كيف قامت المشاركات بمشاركة خبراتهم حول العلاقة بين نوعهم الاجتماعي وامكانية الوصول إلى الهواتف المحمولة، وخصوصيتهم؟ ماذا يفعل الأفراد للحفاظ على تفاعلاتهم الحميمية و الوسائط المتعدد المحمولة؟ ماهي مخاوف الأفراد ومدى إدراكهم للعلاقة بين الخصوصية والنوع الاجتماعي، الجنسانية، العرق، الطبقة، الإعاقة، العمر، وغيرها؟

قوة الهاتف المحمول - الجهاز، الحساب، الخدمة، الحالة، السياسة [نشاط متعمق]

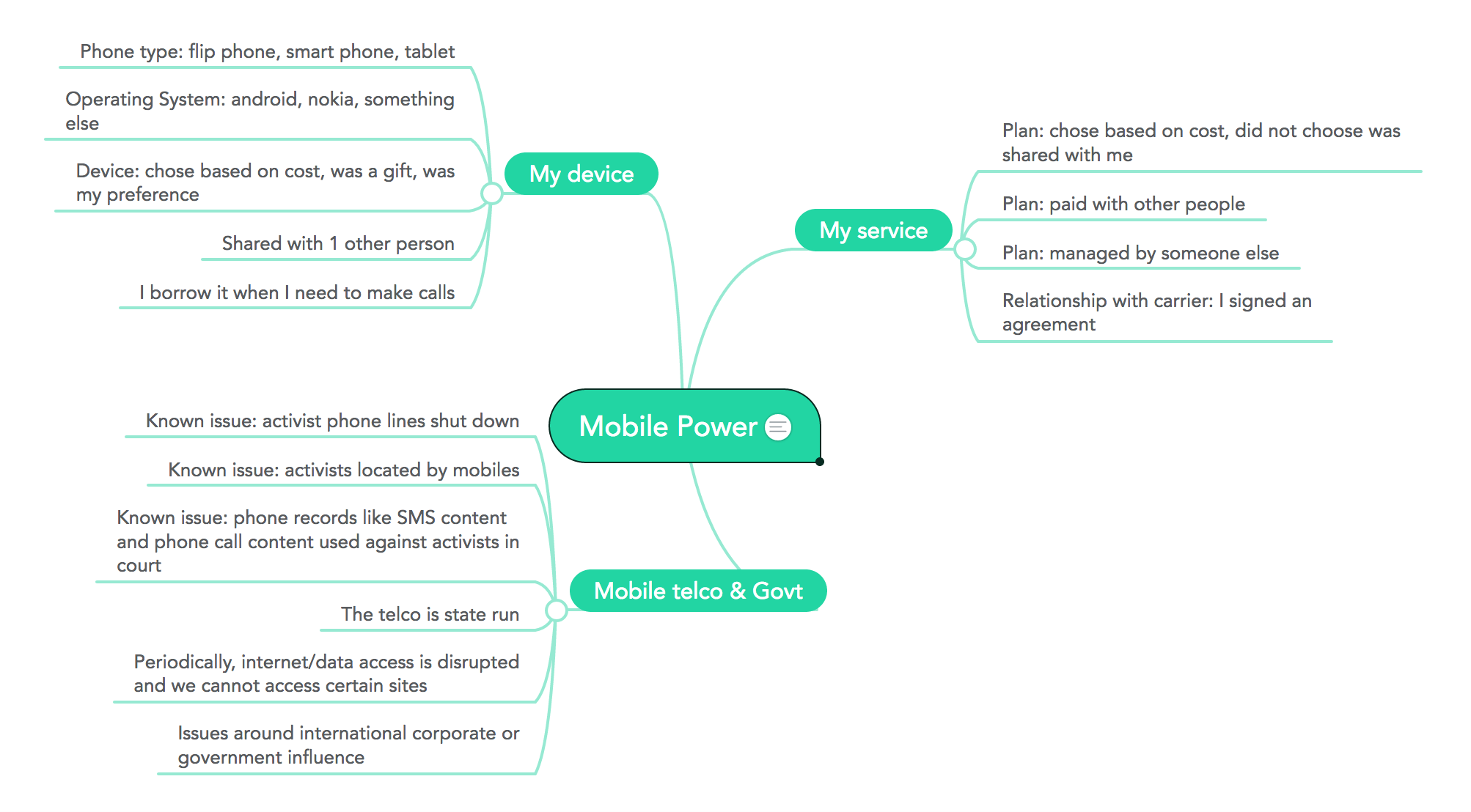

هذا نشاط لرسم تصور ذهنى تشاركي. من خلال تيسير المحادثة، ستناقش المجموعة مدى إدراكهم لأجهزة هواتفهم، خدمة الحسابات، مقدمي خدمة الهاتف المحمول و القليل حول كيف تعمل سياسات الشركة والحكومة.

نوصي بالقيام بهذا النشاط في بداية ورشة عمل الهاتف المحمول.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم لتأمين الاتصالات اللاسلكية من منظور أن الهواتف المحمولة هي أدواتنا للاتصالات الحركية الشخصية، والخاصة، والعامة.

-

فهم المفاهيم الأساسية لكيفية عمل الاتصالات اللاسلكية من أجل فهم أفضل للمخاطر الاتصالات اللاسلكية.

هذا النشاط لمن؟

هذا النشاط صالح لأي فرد يستخدم الهاتف المحمول، أو استخدمه من قبل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٤٥ دقيقة كما هو مكتوب. إذا رغبتي في تغطية هذا المحتوى بشكل أسرع، يمكنك سؤال المشاركات اسئلة أقل و بدلًا من ذلك شاركيهم عرض لشرائح أو مثال من خريطة ذهنية.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب

-

اقلام تلوين

الآليات

اسألي المشاركات سلسلة من الأسئلة وقومي برسم إجابتهم على الخريطة الذهنية. الهدف هو أن تحاولي تحديد الطرق التي ترتبط بها المشاركات بهواتفهم المحمولة. ستقوم المشاركات بمناقشة قوة الهاتف المحمول، التحكم و الوسيط أثناء مناقشة علاقتهم بأجهزة الهاتف المحمول، حسابات الخدمة، مقدمي خدمة الهاتف المحمول و سياسات الشركة والحكومة.

اقتراحات للتحضير

-

كوني على معرفة بشبكات المحمول المحلية.

-

كوني على معرفة بالعلاقة بين شبكات المحمول المحلية والدولة. على سبيل المثال: هل تدار من قبل الدولة؟

-

اعدي بعض الأمثلة من السياق المحلي للطرق التي تستخدم بها النساء/ نشطاء حقوق النوع الاجتماعي هواتفهم المحمولة، مدى ارتباط ذلك بالسلطة، ما هو رد فعل/ كيف تنظمه الشركات و/ أو الدولة إذا كان ذلك ممكنًا.

ارسمي خريطة ذهنية في مساحة مرئية بحيث تتمكن المشاركات من رؤيتها في الوقت الذي تطرحين فيه هذه الأسئلة الاسترشادية.

-

حددي الأماكن بينما تتحدث المشاركات عن الاختيارات والقرارات التي تم اتخاذها لهن. على سبيل المثال: نوع الهاتف المحمول، اندرويد/ نوكيا، من غيرهن يمكنه الوصول إلى هواتفهم، كيف اخترن ذلك، موفري الخدمة، نوع الخطة، من لديه امكانية وصول لخططهم.

مثال على الخريطة الذهنية. انقري على الصورة لاستعراض بشكل أكبر

أسئلة للطرح

-

عن الأجهزة: ماهو نوع الهاتف الذي تستخدمييه؟ كيف حصلتي على هاتفك؟ هل تشاركينه؟ كيف و مع من؟

-

عن خدمة هاتفك المحمول: كيف قمت باختيار شبكة هاتفك المحمول؟ هل تقومي بمشاركة خطتك؟ هل تقومين بالتحكم في خطتك وإذا كانت الاجابة لا، من يتحكم بها؟ هل اخترتي خطتك؟ كيف؟

اسألي/ ناقشي

العلاقة بيننا ومقدمي خدمة هواتفنا المحمولة. هل وقعتي على شروط الخدمة؟ ما الذي وافقتي عليه؟ متى قمتي بتوقيع عقدك؟ ما الذي قام مقدم الخدمة بالموافقة عليه؟

ملاحظة للميسرات: إذا كان لديك تخوفات محددة بخصوص الشبكات المحلية، حاولي أن تجدي وتطرحي أمثلة لشروط الخدمة و/ أو دراسات حالة حيث اشتبك الأفراد/ العملاء مع الشبكات و موفري الخدمة حول الأمان.

اسألي/ ناقشي

العلاقة بين موفري خدمة الهواتف المحمولة و الدولة. هل تدار من قبل الدولة؟ هل هي شركات دولية، محلية، إقليمية؟

ملاحظة للميسرات: ربما تودين القيام بالبحث مسبقًا، عن التنظيم أو النفوذ الحكومي على استخدام الهاتف المحمول. هل قامت الدولة حديثًا بقطع الخدمات؟ هل المشاركات على إطلاع بحوادث قطع اتصالات موجهة لخطوط أفراد بعينهم؟ هل تقوم أجهزة الأمن بمصادر الأجهزة المحمولة؟

مصادر إضافية

دراسات حالة: مع استمرار برنامج حقوق النساءWRP في استخدام هذا النشاط ، اضيفي روابط إلي دراسات الحالة ذات الصلة هنا.

-

صفحة ويكيبيديا لقوائم شبكات الهاتف المحمول حسب الدولة (الرابط بالإنجليزية): https://en.wikipedia.org/wiki/List_of_telephone_operating_companies

-

١٠١: تسجيل شريحة/ بطاقة الهاتف (الرابط بالإنجليزية): https://privacyinternational.org/explainer/2654/101-sim-card-registration

ماهو الهاتف؟ كيف تعمل الاتصالات المحمولة؟ [نشاط متعمق]

الغرض من هذا النشاط هو تعميق المعرفة بكيفية عمل الهواتف المحمولة لدعم قدرة المشاركات على التقييم والتخطيط لمخاطر الاتصالات اللاسلكية. على الميسرات تضمين هذا النشاط بأي ورشة عمل خاصة بالهاتف المحمول أو التأكد من أن جميع المشاركات على دراية بالمعلومات الموجودة في هذا النشاط. يعد هذا اساسيًا في تقييم مخاطر الهاتف التقنية.

يتكون هذا النشاط من مرحلتين:

-

تدريب عملي علي تشريح الهاتف المحمول.

-

مدخل: بيانات الاتصالات اللاسلكية و اعتبارات المخاطر.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم المفاهيم الأساسية حول كيفية عمل الاتصالات اللاسلكية من أجل تثقيف أنفسنا حول التأثيرات المحتملة لاستخدام الاتصالات اللاسلكية.

هذا النشاط لمن؟

هذا النشاط لأي فرد مشاركة في ورشة الهاتف المحمول.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٤٥ دقيقة.

الموارد اللازمة لهذا النشاط

-

بعض الهواتف المحمولة لاكتشافها و فحصها.

-

لوح كتابة أبيض، أو لوح عرض، أو نسخ ورقية بأهم النقاط.

الآليات

أذكري أو ناقشي، بناءًا على الوقت المتاح، بأننا سنقوم بالحديث عن تكنولوجيا الهاتف المحمول - مع الأخذ في الاعتبار أن وجود أجهزة سهلة الحمل في اليد أو الجيب و لديها إمكانية إجراء الاتصالات بدءًا من المكالمات الصوتية والرسائل القصيرة إلى خدمات تصفح الإنترنت و البيانات. ينطبق بعض من هذا القسم أيضًا على الأجهزة اللوحية الإلكترونية (التابلت).

داخل هواتفنا المحمولة - ٥ دقائق

فككي الهاتف المحمول إلي أجزاء. جهازك المحمول هو عبارة عن جهاز كمبيوتر شديد الصغر . على كل مشاركة تفكيك كل أجزاء الهاتف وتحديد:

-

الأجزاء المستخدمة في الإستماع، وعرض الصوت: مايكروفون، مكبرات صوت.

-

الأجزاء المستخدمة في مشاهدة وعرض الصور: الكاميرات، الشاشات.

-

الأجزاء المستخدمة في إرسال واستقبال المعلومات من مصادر أخرى: نظام تحديد المواقع العالمي (جي بي اس)، الهوائي، الواي فاي.

-

أجزاء الكمبيوتر، الجزء الصلب: البطارية, الدوائر الكهربائية

-

الذاكرة: بطاقة SD، أي بطاقات ذاكرة أخرى مدمجة في الهاتف.

-

مدخل/ مداخل بطاقة شريحة الهاتف( SIM)

هوية الهاتف و شريحة الهاتف - ٥ دقائق

هاتفك المحمول يتكون من كل هذه الأجزاء ولديه عدد من الخصائص التي يمكن التعرف عليه بها، بالإضافة إلي التصنيع النسخة ونظام التشغيل، فإن له اسمان - مُعرف الجهاز وشريحة الهاتف المحمول. من المهم التعرف على هذه الاجزاء لانه من الممكن التعرف عليكي عن طريق واحدة منهم و هاتفك المحمول يقوم بإرسال هذه المعلومات في أغلب الأوقات، خاصة عن طريق IMSI

-

IMEI هو اسم جهازك المحمول

الهوية الدولية للهاتف المحمول https://ar.wikipedia.org/wiki/الهوية_الدولية_للأجهزة_المتنقلة -

IMSI هو اسم شريحة الهاتف الخاصة بك.

الهوية الدولية لمشترك الهاتف المحمول IMSI

https://ar.wikipedia.org/wiki/الهوية_الدولية_لمشترك_الجوال

هواتفنا المحمولة في التواصل - ٣٥ دقيقة

نحن نقوم باستخدام هواتفنا المحمولة في التواصل مع الناس: الرسائل القصيرة، التراسل، وسائل التواصل الاجتماعي، التطبيقات، المكالمات. هواتفنا المحمولة أيضا تقوم بإرسال معلومات عن هواتفنا وعن أنفسنا - ليس فقط رسائلنا لكن ايضًا البيانات الوصفية، موقعنا الجغرافي، وغيرها، و يمكن ربط هذه المعلومات بمعلومات أخري عنا مثل شبكاتنا الإجتماعية، شبكاتنا التنظيمية، عاداتنا وأماكن عملنا.

من الجيد أن نكون على دراية بهذه المعلومات، في الأغلب حتى نتمكن من فهم كيف لطريقة استخدامنا لهواتفنا المحمولة أن تعمل كأجهزة تتبع في لحظة و كسجل تاريخي لأنشطتنا في المستقبل.

١. هاتفك ثرثار

هاتفك المحمول يقوم بالتواصل مع عدد مختلف من الشبكات و عن طريق طرق متنوعة من الاتصالات للإعلان عن أنه في الجوار و للإتصال أو التحقق إذا ما كان أي شخص يرغب في التواصل.

شبكات الهاتف المحمول

شبكات الهاتف لها أبراج و هوائي يقوم هاتفك المحمول بالإتصال بها. كل هوائي يمكنه الوصول إلى منطقة محددة. هاتفك المحمول يقوم بتسجيل الوصول مع أيًا ما كان البرج (الأبراج) الأقرب لك. يشارك الهاتف المحمول على الاقل اسم شريحة الهاتف IMSI الخاصة بك لإعلان اسم شبكة هاتفك المحمول المستخدمة ورقم هاتفك حتى تتمكنين من استقبال الرسائل، المكالمات، والاتصالات على هاتفك المحمول. في كل مرة تكونين قريبة من برج إتصال، تكونين كمن يقوم بتثبيت دبوس بموقعك على خريطة بخط زمني. أنت تقومين بوضع علامة أينما كنتي، عندما تكونين هناك، وبماذا تقومين به في هذا الموقع الجغرافي في حالة استخدام هاتفك المحمول.

نظام تحديد المواقع العالمي GPS

إذا كانت خاصية تحديد المواقع العالمي مفعلة، يقوم هاتفك المحمول بالتواصل مع الأقمار الصناعية الخاصة بنظام تحديد المواقع العالمي، فيما يشبه تسجيل الوصول، والتي تشبه تثبيت دبوس بموقعك على خريطة بخط زمني.

الشبكات اللاسلكية -الواي فاي Wifi

إذا كانت خاصية الواي فاي مفعلة، فكلما مررت بشبكات واي فاي، قد يقوم هاتفك بمحاولة التواصل مع هذه الشبكات، تاركًا دبوس مع شبكة الواي فاي، بالإضافة إلى إنشاء سجل باسم الشبكة على هاتفك المحمول.

البلوتوث/ الاتصال قريب المدى NFC

إذا كانت هذه الخصائص مفعلة، الأجهزة الأخري التي تستخدم خاصية البلوتوث أو الإتصال قريب المدى NFC يمكن أن تكون قادرة على التواصل مع جهازك، أو تحاول التواصل، مشاركة ملفات. وغيرها.

تيسير النقاش: ما هي الأشياء التي تحتاج إلى تفعيلها ومتى؟ هل وجود سجلات بأماكن تواجدك من الممكن أن تعرض حياتك للخطر أم لا؟

٢. أنتِ ثرثارة

نحن نستخدم هواتفنا المحمولة للتواصل. تظهر أنواع التواصل المختلفة بشكل مختلف بينما تتواصلين وبمجرد إرسال الرسالة.

خدمة الرسائل القصيرة SMS

الرسائل النصية والبيانات الوصفية - في التواصل يتم إرسالها كرسالة نصية واضحة

بمجرد حفظها على هاتفك المحمول وعلى شبكة هاتفك. من المفيد تشبيه خدمة الرسائل النصية القصيرة بالبطاقة البريدية. إذا قام شخص ما باعتراضها، يمكنه قراءة المحتوى بالكامل بالإضافة للبيانات الوصفية (مثل: المرسل، المستقبل، الوقت، التاريخ).

خدمة الوسائط المتعددة

الرسائل المصورة و البيانات الوصفية - في التواصل، يمكن لها أن تكون مشفرة أو غير مشفرة، وعلى هذا الأساس إذا قام شخص ما بمحاولة إعتراض اتصالاتك، فسيختلف الأمر إذا كان بإمكانه رؤيتها. بمجرد إرسال الرسالة، يمكن لموفري خدمة الهاتف المحمول لمستقبل الرسالة و أجهزته الحصول على سجل لهذه الرسالة وبالتالي التحقيق في أي منهما قد يكشف عن البيانات الوصفية ( مثل: المرسل، المستقبل، الوقت، التاريخ) والمحتوى .

المكالمات

محتوى المكالمات والبيانات الوصفية - بالمثل - المكالمات يجب تشفيرها عند القيام بها، لكن موفر الخدمة الخاص بك و موفر الخدمة لمستقبل المكالمة سوف يقومون بالاحتفاظ بالبيانات الوصفية للمكالمة ( مثل: المرسل، المستقبل، الوقت، التاريخ) و إذا تمكن أحد منافسينك من الوصول إلي موفر الخدمة الخاص بك، قد يتمكن من الوصول إليها والإستماع للمكالمات أو تسجيلها.

للمزيد من المعلومات عن التطبيقات و تطبيقات التراسل، أنظر:

ملاحظة على المراقبة الحكومية (من قبل الدولة): تتنوع المراقبة الحكومية من بلد إلى أخرى. في بعض الأماكن، الحكومة بإمكانها الوصول إلي أي وكل البيانات التي تملكها شركات الشبكات -المحمولة --لذلك في هذه الحالات، يجب الأخذ في الإعتبار بأن كل من بياناتك الوصفية ومحتوى الخدمات الغير مشفرة متاح للحكومات وقت إرسالها الفعلي و بعد إرسالها إذا كان هناك تحقيق يخص هذه السجلات.

أفضل دفاعاتك ضد المراقبة هي التشفير الكامل بين نقطتي الإرسال و الاستقبال.

٣. الهاتف المحمول هو جهاز كمبيوتر صغير

برمجيات التجسس - الهاتف هو جهاز كمبيوتر ويمكن أن يتعرض للإصابة ببرمجيات خبيثة مثل جهاز الكمبيوتر أو الكمبيوتر المحمول بالضبط. الأفراد والحكومات على السواء يستخدمون برمجيات للتجسس على أجهزة الهاتف المحمولة الخاصة بأفراد آخرين. هذا النوع من البرمجيات غالبا ما يستخدم أجزاء من الهاتف للتصرف كجهاز تجسس أو تتبع، للإستماع من خلال الميكروفون أو لإرسال بيانات للموقع.

٤. السحابة الإلكترونية هي غرفة الخزانة

بعض البيانات التي يصل إليها هاتفي المحمول غير موجودة على هاتفي المحمول على الإطلاق، هي موجودة بالكامل على السحابة الإلكترونية. السحابة الإلكترونية" هو مجرد مصطلح يعني "الإنترنت" --البيانات التي يتم حفظها في مكان ما مادي على جهاز متصل بالإنترنت. قد تقوم تطبيقاتك بالوصول إلى بيانات موجودة على السحابة الإلكترونية وليست موجودة بشكل فعلي على جهازك.

الإعتبارات: هل بياناتي تكون مشفرة أثناء انتقالها بيني و بين الخدمة؟ هل تكون مشفرة عندما يتم تخزينها بواسطة الخدمة؟ هل لدي اي علم بأي حالات استطاع فيها خصومي التمكن من الوصول إلى هذه المعلومات - متى - كيف؟

ملاحظة للميسرة: بينما تتحدثين، قد ترغب المشاركات في طرح اسئلة عن أجزاء الهواتف المحمولة أو المخاطر المرتبطة بطرق التواصل التي قمتِ بذكرها. استقطعي وقت للإجابة عن هذه الأسئلة. إن كان بالإمكان، إنشئي قائمة بالقضايا والموضوعات المثارة التي تطلب المشاركات مزيد من المعلومات عنها – قائمة مفتوحة على لوح الكتابة الأبيض يمكن أن تفي بالغرض. قومي أيضا بإنشاء قائمة خاصة بالقضايا والموضوعات التي لن تقومي باستيفائها في ورشة العمل هذه، حتى تتمكنين من تناولها لاحقًا في ورشة عمل أو اقترحي عمل جلسة متابعة بعد ورشة العمل.

مصادر إضافية

-

سبعة طرق لإيجاد رقم IMEI و MEID على هاتفك المحمول (الرابط بالإنجليزية) : http://www.wikihow.com/Find-the-IMEI-or-MEID-Number-on-a-Mobile-Phone

-

الهوية الدولية لجهاز الهاتف المحمول IMEI:

https://ar.wikipedia.org/wiki/الهوية_الدولية_للأجهزة_المتنقلة

-

الهوية الدولية لمشتركي الهاتف المحمول IMSI:

https://ar.wikipedia.org/wiki/الهوية_الدولية_لمشترك_الجوال

موقع تاكتيكال تك ظلي Tactical Tech's My Shadow لديه عدد من أدلة التدريبات الرائعة لتسهيل التعلم عن تكنولوجيا الهواتف المحمولة.

-

مواد قابلة للتحميل من على موقع ظلي My Shadow (بعض الروابط في هذا الرابط مترجمة بالعربية) :

https://myshadow.org/materials

-

موقع ظلي My Shadow:

نقاش: توثيق العنف [نشاط متعمق]

هذا نشاط نقاشي متعمق لتيسير النقاش حول استخدام الهواتف المحمولة في توثيق العنف وكيفية ارتباط ذلك بديمومة العنف. هذا النشاط يمكن استخدامه لمناقشة دراسات حالة خاصة بحملات إعلامية تهدف للحد من العنف للطرق التي استخدمتها نفس القنوات ووسائل الإعلام لاستدامة العنف.

ستقوم المشاركات بمشاركة أمثلة حول كيفية استخدامهم للهواتف المحمولة لتوثيق العنف، لينخرطوا في نقاش حول تأثير مشاركة توثيق العنف على الإنترنت.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم لتأمين الاتصالات المحمولة من منظور أن الهواتف المحمولة هي أدواتنا للاتصالات الحركية الشخصية، والخاصة، والعامة.

هذا النشاط لمن؟

للمجموعات التي تستخدم حاليًا أو تأخذ في اعتبارها استخدام الهواتف المحمولة لتوثيق العنف.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٦٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

دراسات حالة مطبوعة أو روابط لها.

الآليات

في الجلسة العامة - ١٠ دقائق

اطلبي من المشاركات مشاركة الطرق التي يستخدمون بها الهواتف المحمولة في توثيق العنف.

ملاحظة خاصة بالعناية: قد يشارك الأفراد وقائع موترة وقعت لهم ولأشخاص آخرون بالغرفة. عند سؤالهم عن الأمثلة، اعيدي التذكير بأي اتفاقيات أو معايير خاصة متعلقة بالحديث عن العنف خاصة بمساحتك. ربما تودين تعريف المشاركات بأن التدريب سوف يناقش أحداث عنيفة وأن الأفراد المشاركون مدعوون للمشاركة وللعناية بأنفسهم، ليشاركوا ما حدث بطريقة لا تتجاوز قدراتهم على التحمل، واطلبي من المشاركات العناية بأنفسهم وفي حالة الشعور بالتوتر عليهم التوقف على الفور أو أن يقوموا بالاعتناء بأنفسهم بالطريقة التي يحتاجون إليها

اسألي:

-

ماهي أمثلة توثيق العنف و شاركي التوثيق الذل كان له صدى إيجابي علي عملك، المناصرة، على مجتمعك؟

-

ماذا كنتِ توثقين؟

-

ماذا حدث؟

-

كيف قومتي بمشاركته؟

-

من الذي قمتي بمشاركته معهم وكيف أخترتي هؤلاء الأفراد؟

-

ماذا كان رد الفعل أو الاستجابة؟

الميسرات، ربما ترغبين في إعداد بعض الأمثلة للحركات المحلية التي تستخدم الهواتف المحمولة في توثيق العنف، وسؤال المشاركات لمشاركة أمثلة عن كيفية استخدامهم للهواتف المحمولة في توثيق العنف أو لمشاركة التوثيق. قد تتضمن الأمثلة: توثيق لعنف الدولة، إعادة إرسال مقاطع فيديو مصورة لأحداث عنف، بث مباشر للعنف، تبعات امتلاك هذا النوع من الوسائط المتعددة (الوثائق المصورة).

بعض الأمثلة موجودة في روابط في جزء "المصادر الإضافية" بالأسفل. يمكنك تودين استخدام تلك الروابط لمجموعتك الصغيرة الخاصة بدراسات الحالة أو لإختيار الامثلة الأكثر حداثة أو المناسبة أكثر للمشاركات.

اشرحي أن هذا النشاط لتيسير مساحة للنقاش والحوار حول هذا الاستخدام.

مجموعة صغيرة - دراسات الحالة - ٢٠ دقيقة

اعطِ كل مجموعة صغيرة دراسة حالة لقراءتها ومناقشتها. يمكنك إيجاد دراسات حالة بالاسفل - إختاري منها وقومي بتعديل السيناريو والأحداث، تدوينات و مقالات من الأخبار، أو إختاري أو أكتبي أمثلة ذات علاقة أعمق بالمشاركات.

-

ماهو المثال؟

-

ما هي الحجج الخاصة باستخدام الهواتف المحمولة لتوثيق العنف في هذه الواقعة؟

-

ما هي الحجج الخاصة بعدم استخدام الهواتف المحمولة في توثيق العنف في هذه الواقعة؟

-

ما هي بعض الطرق التي يمكن استخدامها لتقليل التأثير السلبي لهذا النوع من مقاطع الفيديو المصورة التي توثق العنف؟

سيناريوهات

أحداث هذه السيناريوهات هي أمثلة لإحدى طرق كتابة السيناريو من أجل ورشة العمل الخاصة بك. بكتابة سيناريو واحد يمكنك التركيز على عدد من الموضوعات التي تعلمين أن المشاركات يرغبن في مناقشتها. هذه الأمثلة مصممة لإثارة الحوار حول ربط التوثيق بالحركة، الرضائية، التأثير واستمرار العنف.

سيناريو ١

يواجه مجتمعك العنف والتحرش. أنتِ وآخرين قمتم بالتنظيم لتوثيق وقائع محددة ولمشاركة بعضها على منصات وسائل التواصل الاجتماعي مصحوبة بترجمة و نص يشرح هذه الوقائع والعنف المستمر. أنتِ تقومين بربط هذه المصادر متضمنة قائمة بالمطالب لمجتمعك التي يطالب بها مجتمعك و مصادر دعم للافراد اصحاب التجارب المشابهة من العنف.

سيناريو ٢

أنتِ شاهدة على واقعة عنف في الشارع وقمتي بالبدء في البث المباشر لها على قناة التواصل الإجتماعي الخاصة بك حيث تمتلكين آلاف المتابعين. أنت لا تعرفين الأفراد الذين تقومين بتصويرهم ولا تعرفين سياق الحدث.

سيناريو ٣

أنتِ ومجموعتك قمتم ببث مباشر للقطات من المظاهرات من أجل إظهار مدى قوة تلك المظاهرات ولتوثيق أي وقائع عنف أو أذى للمتظاهرين. أنتِ أصبحت واعية أن اللقطات يتم استخدامها من قبل الشرطة المحلية والمجموعات المعارضة لاستهداف المتظاهرين وإدخال التعديلات عليهم جميعا من أجل شن حملة إعلامية مضادة عن المتظاهرين يتم مشاركتها أيضا عبر وسائل التواصل الإجتماعي.

في الجلسة العامة - المشاركة الجماعية - ٣٠ دقيقة

مشاركة المجموعة بالكامل هي فرصة لكل مجموعة لتشارك دراسة الحالة الخاصة بهم لإجراء مناقشة مع المجموعة بالكامل حول التحديات الحالية التي تواجه توثيق العنف ومشاركة هذا التوثيق على الإنترنت. اسمحي بوقت كافي للمجموعات بالمشاركة وللآخرين بالنقاش.

-

ماهو المثال؟

-

ما هي الحجج المؤيدة والضادة لاستخدام الهاتف المحمول في توثيق واقعة العنف تلك؟

-

ما الذي يمثله هذا للآخرين؟ هل تقومين بالتصدي لهذه المشكلة؟ مالذي تفكرين به؟ كيف تخططين لإحداث افضل تأثير ممكن وكيف يمكنك تقليل التأثيرات المحتملة أو السلبية؟

الميسرات، بينما تقوم المشاركات بالنقاش الجماعي، دوني الموضوعات المشتركة. ما يثير مخاوف المشاركات بشكل كبير في عملهم - ربما تظهر بعض المشكلات التي يمكن النقاش حولها بشكل مفصل أكثر في جلسات لاحقة والتي قد تتضمن مشكلات في التخطيط لكيفية التوثيق، الحفظ، المشاركة، مشكلات تتعلق بالتحقق من الوسائط المتعددة، التزييف العميق، استخدام وسائل الإعلام للتحريض على العنف و إمكانية مشاركة توثيق العنف كأداة لاستمرار العنف والأذى.

مصادر إضافية

دراسات حالة وتدوينات عن تأثير توثيق العنف

أمثلة لكيفية استخدام الأفراد للهواتف المحمولة في التنظيم - نقترح تجميع الأمثلة المحلية الحالية وذات الصلة بكيفية استخدام المنظمين للهواتف المحمولة و اطلبي من مشاركاتك والمضيفين إمدادك ببعض الأمثلة عند التحضير للورشة.

-

العمال المهاجرين يوثقون اعتداءات

-

مركز مناصرة المهاجرين (الرابط بالإنجليزية) OFW-SOS

دراسة حالة لبث مباشر لوقائع عنف: التحديات الأخلاقية للبث المباشر على الإنترنت، ايري كرينشاو و جاستن بيهوسكي (الرابط بالإنجليزية) https://mediaengagement.org/research/matters-of-facebook-live-or-death/

-

استراليا

العالم يتحول ضد البث المباشر، عقب أحداث إطلاق النار في كرايستشيرش، أستراليا توجه الاتهام ضد أي فيلم خام، غير مفلتر. كاسي نيوتن، ٤ أبريل ٢٠١٩ (الرابط بالإنجليزية)

-

أمثلة برازيلية

عاجل من البرازيل: إذا تم قتلك بواسطة البوليس، فأنت المذنب بشكل تلقائي مالم يكن هناك مقاطع مصورة؟، بريسكيليا نيري (الرابط بالإنجليزية) https://lab.witness.org/dispatch-from-brazil-if-killed-by-police-guilty-by-default-unless-theres-video/ -

واتس اب والعنف في الهند

واتس اب سوف يقيد بشكل جذري إعادة توجيه (إرسال) حول العالم لمنع نشر الأخبار المفبركة، في أعقاب أحداث عنف في الهند وماينمار، كيرت واجنر ١٩ يوليو، ٢٠١٨ (الرابط بالإنجليزية) https://www.vox.com/2018/7/19/17594156/whatsapp-limit-forwarding-fake-news-violence-india-myanmar -

أمثلة أمريكية

لقطة على فيديو C-SPAN واسع الإنتشار (الرابط بالإنجليزية) https://www.politico.com/story/2016/06/cspan-house-sitin-democrats-224696 أعضاء الكونجرس الأمريكي يبثون لقطات من إعتصام داخل الكونجرس مطالبين بالتصويت على تشريع مراقبة السلاح.

التخطيط للاتصالات اللاسلكية من أجل فعاليات/ تنظيم [نشاط تكتيكي]

التالي هو إرشادات تؤخذ في الاعتبار للمجموعات التي تنظم وتشارك في فعاليات وتعتمد على تطبيقات المحادثة. باستخدام هذا الدليل، يمكنك تيسير النقاشات لدعم المجموعات للأخذ في الاعتبار نوع الاتصالات المستخدمة لإنشاء إدارة للمجموعة، و بروتوكولات أو أنظمة للرسالة والأجهزة بحيث تتوافق مع احتياجات تأمين الاتصالات.

هذا النشاط يتكون من ثلاثة مراحل:

-

تخطيط الاتصالات و تقييم المخاطر

-

التخطيط: تصميم المجموعات والإعدادات

-

تثبيت التطبيقات (إختياري)

-

التنفيذ (إختياري)

إذا لم تختر المجموعات بعد تطبيقات التراسل التي يردن استخدامها، ربما تودين القيام بهذا النشاط نقاش، مدخل + تدريب عملي: اختيار تطبيقات الهاتف المحمول [نشاط تكتيكي]

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

مشاركة وممارسة الاستراتيجيات والخطط من أجل تأمين الهواتف المحمولة للسيطرة على تأثير الاتصالات المحمولة علينا، على زملائنا, على تحركاتنا.

هذا النشاط لمن؟

هذا النشاط للمشاركات ذات المستويات المتنوعة من الخبرة في استخدام الهواتف المحمولة. إذا كان من بين المشاركات الأفراد المفترض إدارتهم لمجموعات التراسل، خططي لتنفيذ هذه التصميمات في ورشة العمل.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٦٠ دقيقة من أجل التخطيط والتصميم و ثلاثة ساعات كحد أقصى إذا أردتي تثبيت تطبيقات التراسل، والتخطيط والتصميم، والتنفيذ

الموارد اللازمة لهذا النشاط

-

أوراق للمشاركات للرسم و إتمام الرسوم التخطيطية.

الآليات

رسم خريطة الاتصالات و تقييم المخاطر

الإعتبارات

الخصوصية- ضعي في الاعتبار وجود أنواع متعددة لرسائل التواصل عبر تطبيق سجنال وأن بعض هذه الرسائل يمكن أن تكون عامة أكثر من غيرها. ارسمي خريطة بأنواع الاتصالات لديكِ ثم قومي بتصميم مجموعات تتناسب مع إعتباراتك للخصوصية.

مانوع الاتصالات التي تقومين بها وما هي الاعتبارات التي لديك حول من يمكنه الوصول للاتصالات؟ اقترحي على المشاركات الأخذ في الإعتبار هذه المجموعات المختلفة. اسأليهم اذا كان لديهم أنواع عديدة من المعلومات --على سبيل المثال، هل هناك معلومات يجب على شخصين فقط معرفتها، يجب على شخص واحد فقط العلم والتوثيق وعدم المشاركة؟

|

من |

أمثلة على الاتصالات |

|

١. الحاجة إلى الاحتفاظ بالمعلومات بين دائرة شديدة الصغر من الأفراد الذين يعرفون بعضهم البعض |

موقع المنظمين الرئيسين |

|

٢. من المهم للمتطوعين معرفة المعلومات أو لمنسقي المجموعات الصغيرة |

تغييرات في موقع التجمع |

|

٣. معلومات يمكن مشاركتها علانية |

موعد بدء التجمع، مجموعات مؤيدة للفعالية علنًا |

التخطيط: تصميم المجموعات والإعدادات

اعملي مع المشاركات على تصميم مجموعات تتوافق مع أنواع الاتصالات المختلفة

اقتراحات استرشادية حول تصميم المجموعات: نقترح البدء بأسئلة التصميم هذه. قمنا بتضمين اقتراحات لأمثلة على إدارة المجموعة و الإعدادات لبعض الأنواع الشائعة من المجموعات. سؤال المشاركات أى منها سوف يعمل و أي منها لن يعمل ، سيسهل على المجموعة التعديل على التصميمات استجابة للأجزاء التي لا تعمل.

العضوية

-

من - من يمكنه الانضمام لهذه المجموعة؟

-

كيف - كيف يمكن للأفراد الإنضمام إلى هذه المجموعة؟ ماهي الإجراءات؟ هل يحتاجون إلي الفحص، أو يتم تقديمهم، الاشتراك، تسجيل دخول؟

-

الإقرار- كيف تُقر المجموعة بانضمام عضو جديد؟ لماذا تريد للمجموعة أن تقر أو لا تقر ذلك؟

-

استيفاء الشروط- ماذا تفعلين إذا انضم شخص ما دون إتباع الإجراءات المطلوبة؟

-

المعلومات الشخصية - بواسطة خدمة التراسل التي تستخدمينها، هل يمكن لأعضاء المجموعة الاطلاع على أرقام بقية أعضاء المجموعة؟ في حالة حدوث ذلك، على الأفراد الراغبين في الاحتفاظ بأرقامهم غير معلنة كجزء من التنظيم، ألا ينضموا أي مجموعات كبيرة حيث لا يعرف الآخرون بالفعل أرقامهم أو العمل الذي يقومون به.

اعرفي مع من تتحدثين - التحقق

بالنسبة لنوع الاتصال، كيف ستتحققي من الشخص الذي تتحدثين معه؟

-

وجها لوجه - هل سيتطلب ذلك مقابلة أي عضو للمجموعة بقية أعضاء المجموعة وجهًا لوجه من أجل الانضمام؟ هل يمكن فقط إضافة الشخص و ضمانه عن طريق عضو من المجموعة.

-

أرقام الأمان: تأكد من أن رسائلك تصل إلي الأجهزة المقصودة. إذا كنتِ تقومين باستخدام تطبيق سجنال في المكالمات أو واتس أب، تحققي من أرقام الأمان.

-

كلمات الأمان - تأكدي من أن المحادثات التي تقومين بها تصل إلى الأجهزة المقصودة والصحيحة. إذا كنتي تقومين باستخدام تطبيق سجنال في المكالمات قومي بتبادل كلمات الأمان مع بعضكم البعض. إذا كنتي تقومين باستخدام تطبيق مكالمات أخر، هل تودين الحصول على طريقة لتسجيل الدخول في بداية المحادثة للتحقق من أنه نفس الشخص الذي تقصدينه و يتحدث بحرية؟

تأمين الرسائل - الإعدادات

ناقشي بناءًا على حساسية المعلومات التي تقومين بالتواصل بخصوصها، ما هي الاتفاقيات التي تودين عقدها بخصوص كيفية استخدام الأفراد لإعدادات الرسائل؟

-

حذف الرسائل - ما هي المدة الزمنية المحددة التي يجب على أفراد المجموعة الاحتفاظ بسجل المحادثة على اجهزتهم؟

-

مسح الرسائل - في محادثات تطبيق سجنال، يمكنك ضبط طول المدة الزمنية الممكنة لإبقاء الرسائل قبل أن يتم حذفها تلقائيًا. هل تريدين استخدام هذه الخاصية؟ كيف ولماذا؟

-

إخفاء الرسائل من على شاشة هاتفك الرئيسية - اضبطى تطبيق الرسائل بحيث لا يمكن عرضها على الشاشة الرئيسية لذلك في حالة فقدان التحكم في جهازك، لا يمكن للأفراد مجرد النظر إلى شاشتك الرئيسية للإطلاع على محتوى الرسالة .

-

الترميز - للمعلومات شديدة الحساسية، نوصي بإنشاء كلمات ترميزية قبل التخطيط والتنفيذ. على سبيل المثال، يمكنك استبدال كلمات " نحن جاهزون لحفلة الشاي" بدلًا من " جاهزون للمظاهرة!".

قوالب شائعة لتصميم المجموعة

(١) مجموعات صغيرة ذات إعدادات تحقق صارمة للمعلومات الحساسة

اعتبارات/ مخاطر: أن ينضم هؤلاء الأفراد إلي مجموعات لا تعرفيها ولا ترغبين في الوصول إلى المعلومات الغير مرغوب في خروجها للعلن.

-

إذا كان لديكِ معلومات حساسة ترغبين في مشاركتها فقط بين عدد من الافراد المعروفين لكِ؛

-

مجموعة صغيرة، أقل من ٨ أو أقل، كل فرد منكم يعرف الآخر والتقوا ببعض وجهًا لوجه؛

-

أضيفي فقط الأفراد عندما تلتقيهم وجهًا لوجه؛

-

تحققي من الشخصية بنفسك ( على تطبيق سجنال، تحققي من أرقام الأمان)؛

-

إذا تغيرت أرقام الأمان الخاصة بأي شخص، أعيدي التحقق بنفسك.

-

لا تذكري أكثر مما تحتاجين لقوله، لا تقومي بأي مخاطر غير محسوبة

-

احذفي

(٢) الجيوب - المجموعات الصغيرة؛

إعتبارات/ مخاطر: هو أن يقوم الأفراد بالانضمام إلى المجموعة و إرسال المعلومات الغير مفيدة أو الغير صحيحة عمدًا.

-

يؤدي هذا للمخاطرة بقيام أفراد بإرسال رسائل عشوائية إلي المجموعة الكبيرة وجعلها غير مستقرة وشديدة الزحام)؛

-

من أثنين إلى عشرين فردًا، مع وضع ما يلزم عمله للحفاظ على المحادثة هادئة و وجود عدد يمكن إدارته على جيوب سجنال؛

-

المجموعة الكبيرة من الممكن أن يكون لها جيوب متعددة للحفاظ على إتصال قابل للإدارة وذات صلة؛

-

جيوب متصلة ببعضها البعض بحيث يمكن للمعلومات التدفق من خلالها. من الممكن أن تأخذي في الاعتبار تحديد فرد اتصال في كل جيب حتي يمكن نشر المعلومات التي يحتاج كل فرد إلي الحصول عليها.

(٣) المجموعة المفتوحة، المعلومات العامة

ضعي في الاعتبار أن المعلومات على هذه القناة هي معلومات متاحة للعامة في الوقت الفعلي. بينما يمكن تسريب أي معلومات من أي مجموعة من المجموعات الأخري أو مشاركتها خارج المجموعة، إلا أنه عليكي اعتبار هذه المجموعة عامة بشكل تلقائي.

اذا كنتي تودين مشاركة أي معلومات بحيث تصبح متاحة للعامة، استخدمي هذه المجموعة!

تأمين الأجهزة

إذا تم الاستيلاء على جهازك، امنعي الآخرين من التظاهر بكونهم أنتِ وقراءة معلوماتك مثل رسائل سجنال، سجل الهاتف، البريد الإلكتروني وغيرها. للمزيد من إرشادات تيسير أكثر تفصيلًا حول تأمين الأجهزة، انظري هذا النشاط اصنعي نسخة احتياطية!، ضعي كلمة مرور! احذفيها! أو شخص ما أخذ هاتفي المحمول. المعابر الحدودية، الإعتقال، المصادرة، السرقة

-

اضبطي القفل للعمل فورًا عن طريق أي زر.

-

ضعي كلمة مرور معقدة

-

شفري هاتفك

-

شفري بطاقة الهاتف

الطاقة والخدمة

ماذا لو لم يستطع الأفراد استخدام تطبيق سجنال أو تطبيقك المختار، الهواتف، الإنترنت، لأي سبب - الطاقة، الشبكات المشغولة، إيقاف التشغيل وغيرها. هل لديكِ طريقة وصول للإنترنت بديلة أو إضافية - نقطة إتصال بالإنترنت محمولة (هوت سبوت) على سبيل المثال ( إذا كانت تعمل عن طريق خط بيانات من الممكن أن تتوقف عن العمل أيضًا)؟ هل هناك أي خطة بديلة لا تتضمن الاتصال بالإنترنت؟ هل يوجد بمقرك محطة لشحن الطاقة للمتطوعين؟

مصادر إضافية

-

حول كيفية التحقق من أرقام الأمان و كلمات الأمان (الرابط بالإنجليزية) - https://theintercept.com/2016/07/02/security-tips-every-signal-user-should-know/

اصنعي نسخة احتياطية!، استعملي القفل! احذفيها! أو شخص ما أخذ هاتفي المحمول. المعابر الحدودية، الإعتقال، المصادرة، السرقة[نشاط تكتيكي]

في هذا النشاط، نحن نخطط ونستعد للمواقف التي يمكن أن تتعرض فيها المشاركات وهواتفهم للخطر المادي.

السيناريوهات من الممكن أن تتضمن:

-

السلامة أثناء المشاركة بالتظاهرات

-

السلامة عند المعابر الحدودية

-

السلامة عند وجود تهديد بالاعتقال والمصادرة

-

السلامة عند وجود مخاطرة التعرض للسرقة أو التحرش.

هذا النشاط يحتوي على أربعة مراحل مع تدريب عملي إختياري على الأنشطة مع تثبيت وتحضير الأجهزة. هذه المراحل تتضمن:

-

الممارسات الحالية المستخدمة في العناية بأنفسنا

-

التخطيط وإعداد أجهزتنا

-

مداخل - إختياري

إختياريا، الحقي هذا النشاط بتدريبات عملية لتطبيق وممارسة الاستراتيجيات والتخطيطات.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم لتأمين الاتصالات المحمولة من منظور أن الهواتف المحمولة هي أدواتنا للاتصالات الحركية الشخصية، والخاصة، والعامة.

-

فهم المفاهيم الأساسية لكيفية عمل الاتصالات المحمولة من أجل فهم أفضل للمخاطر الاتصالات المحمولة؛

-

مشاركة وممارسة الاستراتيجيات والتخطيطات من أجل تأمين الهواتف المحمولة للسيطرة على تأثير الاتصالات المحمولة على أنفسنا، وزملائنا، وحركتنا.

هذا النشاط لمن؟

هذا النشاط للمشاركات ذات المستويات المتنوعة من الخبرة في استخدام الهواتف المحمول لممارسة خطط الأمان مع التركيز على العناية والهواتف المحمولة.

الوقت المطلوب

هذا النشاط يتطلب حوالي ٨٠ دقيقة .

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب + أقلام تلوين لتسجيل مناقشة المجموعة

الآليات

تم تصميم هذا النشاط لدعم الناشطات اللاتي يخططن للانخراط في المواقف المحفوفة بالمخاطر بهواتفهم المحمولة. في النهاية، سيكون لديهم خريطة بالأدوات والخطط التي يمكنهم استخدامها.

الممارسات الحالية المستخدمة في العناية بأنفسنا- ٢٠ دقيقة

ملحوظة خاصة بالعناية: هذا النشاط هو نشاط تخطيطي للتخطيط والتحضير لاستعمال الهواتف المحمولة في المواقف التي يمكن للمشاركات وهواتفهم التعرض للخطر. ابدأي بالإقرار بأن للتحضير للمواقف المحفوفة بالمخاطر، هناك حاجة بأن نأخذ في الإعتبار أولًا كيف يمكننا الاعتناء بأنفسنا قبل، وأثناء وبعد.

ابدأي بتمهيد ومناقشة حول كيف يمكن للأفراد العناية بأنفسهن في المواقف شديدة الخطورة.

اطلبي من كل مشاركة البدء في العمل على نفسها. وزعي عليهم أوراق واطلبي منهم التفكير في هذه الأسئلة وكتابة إجابتهم:

-

ماهي المواقف التي تنخرطي فيها بحيث تحتاجين وقتها الأخذ في الإعتبار سلامتك الجسدية و سلامة هاتفك المحمول؟

-

ما الذي تقومين بعمله بالفعل للعناية بنفسك - قبل، وأثناء و بعد هذه التجارب؟

اطلبي من المشاركات تقسيم الورقة إلى ثلاثة أقسام: قبل، أثناء وبعد. سوف تبدو أوراقهم بهذا الشكل:

|

مثال على شكل ورقة المشاركات |

||

|

قبل |

أثناء |

بعد |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

اطلبي من المشاركات مشاركة ممارستهم مع المجموعة بالكامل. دوني هذه المشاركات على لوح أبيض أو اللوح الورقي بحيث يكون مرئيًا للمجموعة بالكامل.

ستستمر المشاركات في استخدام هذه الطريقة البسيطة لتنظيم الممارسات خلال الجزء القادم من ورشة العمل.

التخطيط وتحضير أجهزتنا - ٤٥ دقيقة

إذا كنتِ تعملين مع المشاركات للتحضير لفعالية معينة، فمن الأفضل العمل على الفعالية المحددة. يمكن استخدام السيناريوهات التالية في حالة إذا ما كانت المشاركات في ورشة العمل لا يحضرن لفعالية معينة أو إذا كانت مجموعتك تحتاج إلى المزيد من التمهيد لأي سبب من الأسباب. هذه أمثلة على ذلك وندعوكي للحصول عليها والاحتفاظ بها.

سيناريو ١ : السلامة أثناء المشاركة في التظاهرات

أنتِ على وشك حضور تظاهرة ضخمة. أنت تحتاجين إلى التمكن من الحفاظ على البيانات آمنة على هاتفك المحمول وأن تحمي نفسك من التعقب في المظاهرة، لكن أيضًا مع تمكنك على استخدام هاتفك المحمول في الإتصال بحلفائك لأغراض الطوارئ. أنت أيضًا تفكرين في استخدام هاتفك المحمول لتوثيق التظاهرة و أي انتهاكات محتملة لحقوق الإنسان يمكنها أن تحدث هناك.

سيناريو ٢ : السلامة عند المعابر الحدودية (غير الآمنة)

أنتِ في مرحلة العبور أثناء السفر، و على وشك عبور الحدود نحو مكان غير آمن. أنتِ تريدين أن تتمكني من استعمال هاتفك المحمول حتي تبقي على تواصل مع أنصارك (حلفائك)، لكن ليس كجهاز تتبع شخصي. اسألي المشاركات ماهي خططهم عند معرفتهم أن شخص ما آخر محتمل تمكنه من الوصول إلي هواتفهم. أمثلة على هذه المواقف يمكن أن تتضمن المعابر الحدودية، رحلات الطيران، الذهاب إلي تظاهرة بالشارع.

سيناريو ٣ : السلامة عند وجود خطر الإعتقال أو المصادرة

سمعتي من مصادر موثوقة أنك مستهدفة من قبل النظام (الدولة) للإعتقال ومصادرة أجهزتك بسبب ناشطيتك.

سيناريو ٤ : السلامة عند وجود خطر السرقة و التحرش

أنتِ قلقة من أن يقوم شخص ما بسرقة هاتفك المحمول واستخدام محتواه في الإساءة إليك.

اطلبي من المشاركات تسجيل مناقشتهم على ورقة وتقسيمها إلى ثلاثة أقسام: قبل، أثناء وبعد. سوف تبدو أوراقهم بهذا الشكل:

|

مثال على شكل ورقة المشاركات |

||

|

قبل |

أثناء |

بعد |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

في مجموعات صغيرة، سهلي علي المشاركات العمل من خلال هذه المجموعة من الأسئلة.

كيف يتأثر الناس: في هذا السيناريو/ الفعالية التي تحضرون لها. ما هي المخاطر؟ من الذي سيتأثر بها؟ فكري في نفسك، الأشخاص الموجودين على هاتفك المحمول في نفس الوقت، تنظيمك/ القضايا التي تعملين عليها (إن وجد).

يمكنك استخدام الأسئلة التالية كأسئلة استرشادية للمجموعات للأخذ في الاعتبار كيفية تقليل تأثيرها على الأشخاص من منظور تخطيطي.

قبل: فكري في كيفية تحضير هاتفك المحمول لهذا السيناريو.

-

ماهي الملفات التي ستقومين بحذفها من على هاتفك المحمول؟ لماذا؟

-

ما هي التطبيقات التي ستقومين بتثبيتها؟ لماذا؟

-

من الذي ستعلميه بخطتك؟ هل تريدين إعداد لتسجيل الدخول والخروج من هذه التجربة، إذا كان ذلك ممكنًا؟

-

ماهي إعدادات الاتصال الآمنة التي سوف تقومين بها مع الآخرين؟

-

ما هي الاستراتيجيات/ والخطط الأخرى سوف تتبعها أنتِ وحلفائك للحفاظ على سلامتك أثناء هذه التجربة؟

-

خدمات الموقع: هل يعد تشغيل أو إغلاق الموقع والتتبع آمن لكِ أم لا؟ هل تريدين من أي أفراد آخرون محل ثقة التمكن من تتبع موقعك؟

-

المسح عن بعد: هل تريدين تفعيل الحذف عن بعد في حال فقدان الوصول إلى هاتفك المحمول؟

أثناء: فكري في كيفية استخدام هاتفك المحمول خلال هذا السيناريو.

-

الطاقة : هل يشغلك موضوع الطاقة؟ كيف يمكنك التأكد من أن الهواتف المحمولة للأشخاص تم شحنها؟

-

الخدمة: هل يشغلك موضوع الخدمة؟ ماذا ستفعلين إذا لم يتمكن الأفراد من استخدام الخدمة على هواتفهم المحمولة، التطبيقات، أو البيانات؟ هل هناك أي خطة لا تعتمد على الاتصال بالإنترنت؟

-

من تحتاجين للتواصل معه أثناء هذا السيناريو؟ كيف سيمكنك التواصل معهم؟

-

هل تقومين بتوثيق التظاهرة؟ إذا كان كذلك، هل تقومين باستخدام تطبيق خاص بذلك؟

-

من يمكنه الاتصال بكِ من خلال هاتفك المحمول؟

-

من ستقومين بالاتصال به من خلال هاتفك المحمول؟

-

إذا احتجتي إلى استعمال بطاقة هاتف مختلفة عن بطاقة هاتفك المعتادة، على أي أساس ستختارين شبكة الهاتف؟

-

هل يوجد أي واحد منهم أكثر أمانًا من الآخرين من أجل اتصالاتك؟ من يمكنه التواصل معك؟ من ستقومين بالتواصل معه؟

بعد: فكري في ما ستقومين به بعد هذا السيناريو.

-

الوسائط المتعددة: إذا كان ذلك ممكنًا، ماذا ستفعلين باللقطات المصورة، الصور، التسجيلات الصوتية والوسائط المتعددة الأخرى التي قمتِ بجمعها؟

-

البيانات الوصفية السجلات التي قام هاتفك المحمول بتسجيلها: ما هي الاعتبارات التي تحتاجين التفكير فيها بخصوص البيانات التي قام هاتفك المحمول بتسجيلها أثناء هذا السيناريو، ضعي في الاعتبار البيانات الوصفية، تسجيل الاتصالات، موقع هاتفك المحمول.

-

في حالة المصادرة: كيف يمكنك معرفة أن هاتفك خالي من برمجيات التجسس الخبيثة؟

-

في حالة السرقة أو المصادرة: ما الذي ستقومين به لضمان استعادة الثقة والأمان في هاتفك المحمول؟

اعطي للمجموعات على الأقل ٣٠ دقيقة وبحد أقصي ٤٥ دقيقة لإبتكار خطط، استراتيجيات و تكتيكات.

في نهاية المناقشة الجماعية، اطلبي من المجموعات التحدث عن خططهم، استراتيجيتهم وتكتيكاتهم.

استخدمي نتائج هذا التقرير لاحقًا للتخطيط للتدريب العملي على تأمين الهواتف المحمولة.

مدخل (إختياري) - ١٥ دقيقة

ملاحظات للمدربة/ الميسرة بناءًا على اسلوبك واسلوب المشاركات، ربما تحتاجين إلى التعمق أكثر وإضافة مداخل أخرى مثل استخلاص المعلومات للمجموعات أو مثل قسم المداخل المخططة. التالي هو عبارة عن ملاحظات نعتقد انها قد تكون مفيدة عند التخطيط لذلك.

قبل:

-

إعطِ علمًا للأفراد بالموقف الذي ستكونين فيه حيث تخشين على سلامتك الشخصية وسلامة ممتلكاتك. ضعِ خططُا لتسجيل وصولك مع صديق/ة ذو/ ذات ثقة عند الدخول والخروج من هذا الموقف. إختاري معدل تكرار تسجيل الوصول بحيث يتناسب مع المخاطر التي تواجهينها.

-

لكل المواقف شديدة الخطورة: نوصي بالتخطيط بالبقاء على تواصل بمعدل كل ١٠ دقائق. علي سبيل المثال، في حالة الذهاب إلي تظاهرة عالية الخطورة أو القيام بعبور معبر حدودي معين محفوف بالمخاطر. خططي للإتصال كل عشرة دقائق عند اقترابكِ، في حالة الإنتظار (إن أمكن)، وعند العبور.

-

للمواقف الأقل خطورة: على سبيل المثال تواجدك في مدينة مع مجموعة من العاملين/عاملات بالجنس. أنتِ تسافرين إلى ومن الإجتماعات خلال اليوم. ضعي خطة لتسجيل وصولك مع شريك/ة ذو/ذات ثقة في طريق الذهاب والعودة لكل اجتماع. سجلي وصولك عند "الذهاب للنوم"، ببساطة "ذاهبة للنوم" و سجلي وصول عند الإستيقاظ بشكل مبسط كـ "ابدأ اليوم"؟

-

نظفي: ماذا يوجد على جهازك وتود الإبقاء على خصوصيته؟

-

تسجيل الخروج: سجلي خروج من أي خدمات لا تحتاجين إلي تسجيل الدخول بها. لا تُبقي تسجيل الدخول لخدمات لا تحتاجين لتسجيل الدخول بها. إذا تمكن شخص ما من الاستيلاء على هاتفك، سيتمكنوا من الوصول إلى حساباتك، الإطلاع على نشاطك، والتظاهر بأنك أنتٍ على الخدمة التي سجلتي دخول بها.

-

قفل وشفرة: يمكنك تشفير هاتفك المحمول، بطاقة الذاكرة SD، وبطاقة/ شريحة الهاتف، أغلقي كل منهم على حدة بأرقام ترميزية خاصة بكل منهم، هذا يعني أنه في حالة الاستيلاء على هاتفك، لن يصبح بإمكانهم الوصول إلي المعلومات الموجودة عليه أو استخدامه على الشبكة بدون رموزك الخاصة. إذا كنتي في موقف حيث يتم تهديدك للوصول إلي المعلومات، ربما لن تتمكنين من الاحتفاظ بخصوصية الرموز وكلمات المرور. ناقشي مع الآخرين وخذي هذا في الاعتبار عند وضع خطط التأمين.

-

نسخ الجهاز: العديد من أجهزة إنفاذ القانون لديها طريقة للوصول إلى المعدات والحصول على نسخة رقمية من الاجهزة بما يتضمن الاجهزة المحمولة، أجهزة الكمبيوتر المحمولة، الأقراص الصلبة. إذا تم نسخ هاتفك وكان مشفرًا، الفرد الذي قام بنسخ هاتفك سيحتاج إلى كلمة مرورك لفك التشفير. إذا كان هاتفك غير مشفرًا، سيتمكن الفرد الذي قام بنسخ يمكنه الوصول إلي إلي كل المحتويات عن طريق نسخة الهاتف.

-

كوني هادئة: أغلقي كل أصوات التنبيهات والصور، إبقيها على الوضع الصامت.

-

المسح عن بعد: ربما ترغبين أو لا ترغبين في تفعيل خاصية المسح عن بعد. في بعض المواقف، يمكنك التحضير للمسح عن بعد والتأكد من أنك و زملاء لك موثوق بهم لديهم القدرة على حذف محتوى هاتفك عن بعد إذا قام شخص ما بالاستيلاء عليه أو في حالة فقدانه.

-

بطاقة الهاتف والأجهزة: هواتفنا المحمولة هي أجهزة يمكنها خلق وبث الكثير من المعلومات، بداية من الرسائل والمكالمات التي نصنعها ونرسلها، حتي البيانات المرسلة إلي التطبيقات، للمواقع والآثار الزمنية التي تتواصل بشكل متكرر مع شبكات الهاتف المحمول. قومي بعمل تقييم إذا ما كنتِ ترغبين في حمل جهازك الشخصي في المواقف المحفوفة بالمخاطر. إذا قمتي بذلك، هذا الجهاز من الممكن ربطه بك عن طريق خصومك وتتبعه بشكل مستمر. ربما بدلًا من ذلك، يمكنك إختيار ترك جهازك الشخصي بالمنزل أو استعمال جهاز " مسبق الدفع "برنر"، وهو جهاز تنوين استخدامه فقط في هذا الحدث أو الفعالية، والتي تتوقعين أن يتم ربطك بنشاطك خلال هذا الحدث أو الفعالية، وبالتالي يمكنك التخلص منه فيما بعد. لاحظي، سوف تحتاجين إلى كلًا من هاتف وبطاقة هاتف حتى تتمكنين من هذا العمل. كلًا من الهاتف وبطاقة الهاتف لديهم بطاقة تعريف. إذا قمتي باستخدام هاتفك المعتاد و بطاقة الهاتف المسبوقة الدفع (المؤقتة)، وقمتي باستبدال الشريحة المؤقتة بشريحة هاتفك المعتادة بعد الحدث، ستظلي معرفة ببطاقة تعريف هاتفك. هذا إختيار باهظ والحفاظ على الهاتف وبطاقة الهاتف من التعقب سوف يحتاج إلي الكثير من التخطيط وإمكانية التوقف عن استخدام الجهاز والتخلص منه. إذا لم تتمكني من التخلص من هذا الجهاز، لا يزال بإمكانك التفكير في حمل هاتف آخر بديل في المواقف المحفوفة بالمخاطر، لكن كلما زاد استعماله، كلما اصبح من السهل ربطه بكِ.

-

إزالة بطاقات الهاتف: إذا وجدتي نفسك تخطين نحو موقف شديد الخطورة بدون تخطيط، ربما ترغبين في إزالة الأجزاء الحساسة من هاتفك المحمول مثل بطاقة الهاتف، وبطاقة الذاكرة (إن أمكن). ملاحظة: في بعض المواقف يمكن استخدام هذا كعذر من قبل المعتدين لتصعيد الأذى.

خلال

-

المسح عن بعد

-

تطبيق بيكسل نوت PixelKnot لتشفير الرسائل

-

تطبيق فاير شات Firechat للمتظاهرين و قطع الشبكات

بعد خروج هاتفك المحمول عن سيطرتك:

-

نظفيه أو قومي باستعمال جهاز جديد: أفضل نصائحنا هي استعادة ضبط المصنع. إذا كان بإمكانك تحمل النفقات، استبدلي الجهاز، لا تقومي بإعادة الضبط جهازك الأول، بدلًا من ذلك إرسليه إلى شخص ما يمكنه تحليله.

-

خدماتِك: إعادة تعيين كلمات المرور لكل الخدمات الخاصة بكِ.

-

قومي بإعلام بقية الأفراد: إذا أصبح هاتفك خارج مجال تحكمك، قومي بإعلام جهات الإتصال الخاصة بك و الأشخاص الذين كنتي على تواصل معهم بشكل نشط، بالإضافة إلي إعلامهم بتبعات ذلك عليهم.

مصادر إضافية

-

الدفاع عن النفس ضد الرقابة - شفر جهاز الآيفون الخاص بك

https://ssd.eff.org/ar/module/دليل-كيف-تشفّر-الآيفون-iphone

-

الدفاع عن النفس ضد الرقابة - استخدام تطبيق سجنال على الآيفون

https://ssd.eff.org/ar/module/دليل-كيفية-استخدام-سيجنال-signal-على-ios

-

الدفاع عن النفس ضد الرقابة - استخدام الواتس اب على الايفون

https://ssd.eff.org/ar/module/دليل-كيف-تستخدم-whatsapp-على-ios

-

الدفاع عن النفس ضد الرقابة - استخدام الواتس اب على الأندرويد

https://ssd.eff.org/ar/module/دليل-كيف-تستخدم-whatsapp-على-android

نقاش، مدخل + تدريب عملي: اختيار تطبيقات الهاتف المحمول [نشاط تكتيكي]

هذا النشاط نقاش ومدخل للتركيز على تمكين المشاركات من إختيار تطبيقات الهاتف المحمول لأنفسهم، خاصة بعد ورشة العمل.

هذا النشاط يتكون من ثلاثة مراحل:

-

نقاش: ما الذي تقومين باستخدامه ولماذا؟

-

مدخل: أفضل الممارسات لاختيار التطبيقات

-

نشاط عملي: تقييم تطبيقات المراسلة ** أو** نشاط عملي: تقييم التطبيقات الشائعة

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم لتأمين الاتصالات المحمولة من منظور أن الهواتف المحمولة هي أدواتنا للاتصالات الحركية الشخصية، والخاصة، والعامة.

-

مشاركة وممارسة الاستراتيجيات وتكتيكات تأمين الهواتف المحمولة للتحكم في تأثير الاتصالات المحمولة علينا، وعلى زملائنا، وعلى تحركاتنا.

هذا النشاط لمن؟

هذا النشاط قد ينطبق على أي فرد سبق له استخدام الهاتف المحمول من قبل، ويرغب في تحصيل تدريب عملي أفضل على كيفية إختيار التطبيقات.

ملاحظة تقاطعية: هذا النشاط تم تصميمه ليعمل كممارسة على تقييم الأمان لتطبيقات الهاتف المحمول، وتحديدًا تطبيقات التراسل . الأنواع الأخري من التطبيقات التي قد تكون ذات صلة للمشاركات من الممكن أن تضمن التالي:

-

تطبيقات الدورة الشهرية/ الخصوبة والبيانات التي يقومون بجمعها ووسائل تحديد النسل التي قد يقوموا بإقتراحها

-

تطبيقات المواعدة

-

تطبيقات التراسل، والمسح الفوري/ التطبيقات اللحظية أو السريعة

-

تطبيقات الأمان، خاصة للنساء وما يقمن بالكشف عنه، ما الذي يمكن تفعيله وغلقه، هل هناك خاصية للتحكم عن بعد،

-

تطبيقات الألعاب الإلكترونية أو أي تطبيقات أخري ذات محتويات تفاعلية

-

تطبيقات استعراضية مثل تيك توك

الوقت المطلوب

هذا النشاط يتطلب حوالي ٦٠ دقيقة .

الموارد اللازمة لهذا النشاط

-

ورق للمجموعات الصغيرة لتسجيل الملاحظات

-

لوح كتابة أبيض أو ورق عريض لتسجيل الملاحظات المشتركة

-

عدد من الهواتف المحمولة مع إمكانية تخزين البيانات والتطبيقات

الآليات

نقاش: ما الذي تقومين باستخدامه ولماذا؟ - ١٠ دقائق

في الجلسة العامة، اسألي: ما هي الخمس تطبيقات التي يقمن باستخدامها أغلب الوقت؟ في أي شيء يقمن باستخدام هذه التطبيقات؟ اطلبي من كل فرد المشاركة في النقاش.

-

دوني في قائمة التطبيقات التي تذكرها المشاركات، استفسري عن من أي فرد آخر يقوم باستخدام هذه التطبيقات بين المشاركات وقومي بكتابة عدد # المستخدمات للتطبيق في الغرفة

-

دوني في قائمة أسباب استخدامهم لهذا التطبيق

ثم اسألي: كيف قمتم باختيار هذه التطبيقات؟

-

دوني إجابتهم عن كيفية إختيار التطبيقات و

لتجميعها، وتلخيص الأسباب ثم الإنتقال إلي المدخل

مدخل: أفضل الممارسات لاختيار التطبيقات - ٥ دقائق

-

البحث! التعرف على الخيارات، التعرف على التطبيقات الجديرة بالثقة. اطلبي من المشاركات مشاركة طرقهم في البحث- يمكنك القراءة عن ذلك في مكان ما على الإنترنت/ أو خارجه، سؤال أصدقاء تعرفين عنهم حبهم للبحث. قراءة التعليقات الإيجابية والسلبية المكتوبة على مركز التحميل.

-

كيف يمكنك البدء بالتأكد من أنه تطبيق آمن؟ من يقوم بتطويره؟ ماهي سياسة الخصوصية الخاصة بهم؟ هل هو مفتوح المصدر؟ هل هناك أي حوادث وقعت من قبل تم استخدام فيها التطبيق للوصول إلى أنظمة؟

-

فهم الصلاحيات التي تطلبها التطبيقات. على سبيل المثال، ربما تحتاج تطبيقات الألعاب الوصول إلى الكاميرا أو سجل الهاتف؟

-

مالذي يجعلك تشعرين بالمزيد من الأمان/ الثقة لاستعمالك التطبيق - يمكنك التحكم في الصلاحيات؟ هل تعلمين أين يتم تخزين المعلومات عنك أو التي تقومين بجمعها عن طريق التطبيق؟ / هل تعلمين أين تذهب هذه الأشياء؟

-

إذا كان ذلك تطبيق إجتماعي، كيف تودين التفاعل مع الأفراد على هذا التطبيق؟ ما الذي يمكنك اختياره عن من يمكنه مشاهدتك، مالذي يمكن للأفراد رؤيته، كيف يمكن للافراد التفاعل معك وكيف يمكنك التفاعل معهم؟ ماهي الإعدادات المعتادة، ما الذي تقومين بكشفه عن نفسك، من الذين تقومين بالتواصل معهم؟ هل أنتِ علي علم بأي مشكلات أمان تخص هذه الأداة؟ هل هناك آلية للإبلاغ يمكنك استخدامها؟ هل يمكن استخدام هذه الآلية ضدك؟

نشاط عملي: تقييم التطبيقات الشائعة - ١٥ دقيقة

اذهبي إلي متجر التطبيقات وحاولي إيجاد التطبيق الذي قد يبدو شائعًا في هذا السياق. في المناطق الحضرية، ريما يكون تطبيق استدعاء سيارات الأجرة، خريطة لنظام مترو الأنفاق وغيرها.

كيف يمكنك الإختيار؟ أنظري إلي (١) ما هي الصلاحيات المطلوبة (٢) من الذي يقوم بتوزيع التطبيق ومن الذي يقوم بإدارة الخدمة ومن يمتلك الخدمة. هناك الكثير من التطبيقات الموجودة هناك عبارة عن نسخ من التطبيقات الشائعة، والتي تم تصميمها لتشبه التطبيقات التي تبحثين عنها مثل الألعاب أو خريطة مترو الانفاق وهي مصممة بالفعل لتقوم بأشياء أخرى مثل إرسال موقعك إلى شخص آخر. المطور أو الشركة التي تقوم بتوزيع هذا التطبيق سوف تكون مذكورة على متجر التطبيقات . شاركي ما تعرفينه عن من يمتلك هذا التطبيق/ يدير الخدمة وأبحثي لتقييم الطرق التي قد تكون بها القيم متشابهة أو مختلفة عن قيمك و إمكانية تأثير ذلك على خصوصيتك وأمنك أثناء استخدام التطبيق. إذا ما كنتي تقومين بالإختيار بين تطبيقات متعددة تبدو متشابهة، ابحثي في مكان آخر على الإنترنت على المزيد من المعلومات. عن التطبيق و من المطور أو الشركة الموزعة و تحققي مرة أخري من أنك تقومين بتنزيل هذا التطبيق.

نشاط: تقييم تطبيقات المراسلة - ٣٠ دقيقة

قومي بتقسيم المجموعة إلى مجموعات أصغر. في المجموعات الصغيرة:

-

قومي بتحديد من ٢-٣ تطبيقات تقوم المجموعة الصغيرة باستخدامهم في المراسلة

-

أجيبي على الأسئلة الاسترشادية

في الجلسة العامة: اطلبي من كل مجموعة مشاركة تطبيق واحد حتي تقومين بمشاركة كل التطبيقات

الأسئلة الاسترشادية:

-

من، بين المشاركات، تستخدم التطبيق؟ هل من السهل استخدامه؟

-

من يمتلكه؟ من يقوم بتشغيل الخدمة؟

-

أين يتم تخزين رسائلك؟

-

هل هو مشفر؟ ماهي إعدادات الأمان والسلامة الأخري الموجودة؟

-

ما هي الطرق الأخرى التي تبقى اتصالاتك آمنة عند استخدام هذا التطبيق؟

-

متى يكون استخدام هذا التطبيق جيدًا؟

-

متى يكون استخدام هذا التطبيق غير جيد؟

قائمة بتطبيقات المراسلة والاعتبارات

خدمة الرسائل القصيرة

-

كل شخص يقوم باستخدام خدمة الرسائل القصيرة.

-

شركات الهاتف المحمول. محفوفة بالمخاطر خاصة إذا كان هناك تاريخ من التواطؤ بين شركات الاتصالات والحكومة، أو كانت شركة الاتصالات مملوكة من قبل الحكومة أو إذا كانت شركة الاتصال فاسدة.

-

التخزين من قبل شركات الهاتف المحمول -- سياسات احتفاظ مختلفة. الرسائل تنتقل لأبراج بينك وبين الشخص الذي تقومين بإرسال من خلاله (إليه/ا)؟

-

لا يوجد تشفير.

-

جيد للتواصل بخصوص الموضوعات غير المحفوفة بالمخاطر.

-

عادة ما يتم حساب التكلفة بالرسالة.

المكالمات

-

يستخدمها جميع الإفراد

-

شركة الهاتف تملك السيطرة عليه.

-

يتم تخزينها في شركة الهاتف--البيانات الوصفية، بشكل مؤكد.

-

أمثلة على عدم الأمان:مرحبا، جارسي! واقعة في الفلبين حيث تم اعتراض مكالمة بين الرئيسة السابق، أرويو، ورئيس هيئة الإنتخابات، حيث شهدت المكالمة إخبار أرويو لرئيس هيئة الإنتخابات (كومليك) مدى التقدم الذي تود إحرازه في الإنتخابات القادمة.

-

جديد للمحادثات غير المحفوفة بالمخاطر.

-

عادة ما يتم حساب التكلفة بالمكالمة.

رسائل الفيسبوك

-

أي فرد يمتلك حساب على الفيسبوك يمكنه استخدامه.

-

يأتي بتطبيق خاص به.

-

يعد بالتشفير لكن لم يتم التحقق من ذلك.

-

مملوك من قبل فيسبوك.

-

بدلًا من استخدام تطبيق الفيسبوك، استخدمي تطبيق شات سيكيور Chat Secure بدلًا منه. يمكنك استخدام بيانات الاعتماد لحساب فيسبوك في المحادثة مع مستخدمي فيسبوك الآخرين. لكن لكي يصبح التشفير فاعلًا، يحتاج الأفراد الذين تقومين بمحادثتهم باستخدام تطبيق شات سيكيور Chat Secure والتواصل معك من خلال شات سيكيور Chat Secure.

-

عادة ما يكون مجانيًا، إلا إنه يتطلب اتصال بالإنترنت أو وصلة بيانات مدفوعة.

جوجل توك (محادثات جوجل)

-

أي شخص بحساب على جوجل

-

يأتي بتطبيق خاص به.

-

يعد بالتشفير لكن لم يتم التحقق من ذلك.

-

مملوك لجوجل. يمكنك استخدام شات سكيور Chat Secure من أجل ذلك أيضًا.

سجنال ( تطبيق مُوصي به)

-

يدار بواسطة مجموعة من النشطاء التقنيين

-

تشفير كامل بين المرسل والمستقبل

-

لا يوجد سحابة إلكترونية للتخزين. تقومين بتخزين رسائلك على هاتفك المحمول أو الكمبيوتر، سجنال لا يقوم بتخزين الرسائل بعد أن يتم إرسالها.

-

أيضًا مزود بخاصية المكالمات المشفرة

-

يستخدم في الاتصالات الحساسة

تيليجرام Telegram

-

تطبيق مراسلة شائع

-

تشفير كامل بين المُرسل والمُستقبل فقط للمحادثات السرية.

واتس اب WhatsApp

-

العديد من المستخدمين

-

فيسبوك يمتلك واتس اب، أيضًا مطوري واتس اب يعدون بإجراءات حماية لخصوصية بيانات المستخدمين في سياسة الخصوصية الخاصة بهم.

-

فقط يتم تخزين الرسائل غير المرسلة. (من الذي يقوم فقط بتخزين الرسائل غير المرسلة، خادم الواتس اب؟)

-

تشفير بالكامل بين المُرسل والمُستقبل، لكن إذا تم عمل نسخة احتياطية للبريد المربوط معه، يتم تخزينها بدون تشفير.

-

تواصل جيد مع الكثير من الأشخاص

-

لايزال هناك بعض المخاوف من ملكية فيسبوك

واير Wire

-

يعد تشفير بالكامل بين المُرسل والمُستقبل، في الطريق التحقق من ذلك.

-

تم تطويره عن طريق مجموعة من مطوري سكايب Skype السابقين --تجدر الإشارة إلي أن سكايب Skype كانت لديه أبواب خلفية للحكومة الصينية تم تصميمها بالتواطؤ مع الحكومة.

-

لديه مكالمات صوتية مشفرة

مصادر إضافية

-

ماهو التشفير (الرابط بالإنجليزية)- https://myshadow.org/alternative-chat-apps#end-to-end-encryption-amp-perfect-forward-secrecy

-

MyShadow ظلي - تطبيقات محادثة بديلة https://myshadow.org/alternative-chat-apps

-

لماذا سجنال وليس واتس اب

-

نصائح منظمة الحدود الإلكترونية، أدوات وكيفية استخدامها من أجل اتصالات رقمية أكثر أمانًا - https://ssd.eff.org/ar

-

من الجيد أيضًا القيام بالبحث على الإنترنت حول أحدث مشكلات الأمان مع التطبيقات التي تخططين للتدريب عليها. يمكن استخدام تلك الكلمات مفتاحية في البحث: اسم التطبيق + مراجعة الأمان + العام، أو اسم التطبيق + مشكلات الأمان المعروفة + العام. بناءًا على ما يمكن أن تجديه، قد ترغبين في إزالة بعض التطبيقات المعروفة بمشكلات أمان غير محلولة من التدريب الخاص بك.

استخدام الهاتف المحمول في توثيق العنف: التخطيط والممارسة [نشاط تكتيكي]

هذا نشاط تكتيكي للناشطات اللاتي يعتزمن استخدام هواتفهم المحمولة لتوثيق العنف.

عن هذا النشاط التعليمي والآليات

هذا نشاط تكتيكي للناشطات اللاتي يعتزمن استخدام هواتفهم المحمولة لتوثيق العنف. سوف تقوم المشاركات بممارسة عمل تقييم الأمان ووضع خطة للتوثيق. سوف تعمل المشاركات بعدها على تدريب عملي باستخدام هواتفهم المحمولة لممارسة التوثيق باستخدام تطبيقاتهم و أدواتهم التي يختارونها.

ملاحظة للعناية: الميسرات، هذا نشاط طويل ومن الممكن أن يستغرق يوم كامل. تأكدي من الحصول على وقت مستقطع للراحة بينما تقومين بالتدريب. قري للمشاركات بأن العمل على التوثيق يسبب التوتر وشجعيهم على مشاركة التمرينات التي يجدنها مفيدة أثناء التوثيق على سبيل المثال التنفس وتمرينات الحركة.

هذا النشاط يحتوي على جزئين:

جزء ١: تقييم وخطة

ستقوم المشاركات في البداية بالتخطيط لعملهم، مقيمين موضوعات الأمان ورفاهية المشاركين في هذه المهمة وسقومون بعمل خطط أمان واتخاذ قرارات تخص إدارة الهواتف المحمولة والوسائط بناءًا على هذا التقييم.

جزء ٢: تأسيس وممارسة

بإتباع هذا، ستقوم المشاركات بممارسة التكتيكات لتوثيق العنف باستخدام الهواتف المحمولة.

نوصي باستخدام أيضًا الـ النقاش المعمق عن استخدام الهواتف المحمولة في توثيق العنف و تكتيكات اصنعي نسخة إحتياطية، استعملي القفل، احذفيها.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

مشاركة وممارسة الاستراتيجيات والتكتيكات من أجل تأمين الهواتف المحمولة للتحكم في تأثير اتصالاتنا المحمولة على أنفسنا، زملائنا، حركتنا.

هذا النشاط لمن؟

المجموعات التي تقوم حاليًا أو تأخذ في الاعتبار استخدام الهواتف المحمولة لتوثيق العنف.

الوقت المطلوب

هذا النشاط يتطلب حوالي ساعة و ٤٥ دقيقة.

الموارد اللازمة لهذا النشاط

-

دراسات حالة مطبوعة أو روابط لها

الآليات

مقدمة - ٥ دقائق

شاركي بعض الأمثلة الحديثة لحركات تقوم باستخدام الهواتف المحمولة لتوثيق العنف و اطلبي من المشاركات مشاركة أمثلة حول كيفية استخدامهم للهواتف المحمولة في توثيق العنف أو لمشاركة التوثيق. الأمثلة قد تتضمن: توثيق لعنف الدولة ، إعادة توجيه/ إرسال مقاطع مصورة لأعمال عنف، تبعات إمتلاك هذا النوع من الوسائط.

جزء ١: تقييم وخطة - ٣٠ دقيقة

يسري على المشاركات بتكوين مجموعات صغيرة بناءًا على المواقف الشائعة التي يقومون فيها بتوثيق العنف.

ملاحظة للعناية: الميسرات، شجعي المشاركات على التقييم والتخطيط حسب ما يناسب احتياجهم الشخصي للعناية. أعمال توثيق العنف يمكن أن تكون موترة وضاغطة على الموثقات أنفسهم. شجعي المشاركات على مشاركة كيف يقمن بتأهيل أنفسهم، كيف يعملوا مع النشطاء الآخرون لمعالجة آثار التوثيق.

أنظري أيضًا اصنعي نسخة إحتياطية، استعملي القفل، احذفيها

الغرض والتخطيط: ناقشي الغرض من التوثيق

-

ما الذي تقومين بتوثيقه ولماذا؟

-

ماهو الموقف؟

-

ما هو الغرض من توثيقك؟ إذا كان للاستعمال كدليل، ضعي خطة لمتطلبات الإثبات. للمزيد من المعلومات، أنظري المقاطع المصورة لويتنيس WITNESS كمصادر للدليل: https://ar.witness.org/resources/الفيديو-كدليل/

قيمي المخاطر وخذي حذرك: ناقشي مشكلات الأمان المعروفة والمحتملة للأفراد القائمين على التوثيق ومن يتم توثيقهم.

-

ما هي المشكلات المحتملة التي سوف تختبريها أثناء العمل؟ هل من المحتمل أن تواجهي الشرطة أو الخصوم؟

-

ماذا عن إحتمالية تغير السياق الخاص بك بطرق قد تؤثر على أمانك وكيف ستخططين لذلك؟ ناقشي بعض السيناريوهات المحتملة. أمثلة قد تتضمن اشرطة و خصوم الآخرون أصبحوا أكثر عدوانية و عنفًا. الاستجابات قد تتضمن استمرار التوثيق، زيادة معدل تسجيل الوصول بين مجموعتك، إيقاف عملية التوثيق.

-

من سيشارك في التوثيق ( التصوير، الدعم، الاتصالات، وغيرها) و ماهو الدعم الذي لديهم و يحتاجونه؟

-

مالذي تعرفيه عن مشكلات الأمان - هل هناك أي فرد في مجموعتك لديه شعور أكثر أو أقل بالمشاركة في أمان بناءًا علي المحتوي أو السياق لهذا التوثيق؟ ما هي الأدوار التي يشعرون بالراحة في إتخاذها؟

-

ما هي الاستراتيجيات التي سوف تضعيها أنتِ وحلفاؤك للحفاظ على سلامتكم أثناء التوثيق؟

-

ماهو الدور الذي تلعبه الموافقة/ الرضا في هذه الوثائق؟ هل ستسعي للحصول على موافقة من تقومين بتوثيقهم و كيف سيقومون بالموافقة على التصوير أو التوثيق؟ هل ستسعي للحصول على موافقة من توثقيهم فيما يتعلق بمشاركة اللقطات المصورة والتوثيق لاحقًا؟

-

ما هي مشكلات الأمان المتعلقة في الإحتفاظ بهذه اللقطات المصورة؟ ما هي مشكلات الأمان المتعلقة بالأفراد الذين يظهرون في هذه اللقطات المصورة؟ كيف ستقومين بالعناية بهذه المادة المصورة بمجرد إلتقاطها و حفظها علي جهازك، في وحدة تخزين ثانوية؟ خذي في اعتبارك أين تقومين بالتخزين، من يمكنه الوصول، إذا ما كانت وحدة التخزين مشفرة، متى ستقوم بحذفها.

-

كيف يمكن لتوثيق العنف هذا أن يؤثر عليك؟ ما هي الموارد التي تحتاجين إليها كفرد حتى تكوني جيدة ومستقرة بينما تقومين بهذا العمل؟ ما هي الموارد التي يمكن للآخرين توفيرها؟ كيف يمكنك ويمكن لفريقك دعم بعضكم البعض فيما يخص احتياجاتكم الفردية للموارد و ما الذي يمكن القيام به من أجل دعم بعضكم البعض؟

اعرفي حقوقك

-

أين أنت، ما هي حقوقك فيما يخص التوثيق؟

-

كيف يرتبط كل ذلك بسياق توثيقك؟ مثال أسئلة يمكن سؤالها - هل من القانوني أن أقوم بتصوير قوات الشرطة، هل التجمع العام قانوني؟

-

هل مسموح للشرطة أن تفتش أجهزتي؟

-

هل تقوم الشرطة بتفتيش أجهزتك أو إجبار الأفراد على حذف الوسائط؟

حضري/ أعدي جهازك

-

هل تقومين باستخدام هاتفك الشخصي المحمول؟

-

ما هي الملفات التي ستقومي بحذفها من على هاتفك؟ لماذا؟

-

ما هي التطبيقات التي ستقومي بتثبيتها أو حذفها؟ لماذا؟

-

خدمات الموقع: هل من الآمن لك أن تقومي بتفعيل أو غلق خاصية الموقع والتتبع؟ هل لديك زملاء يجب عليهم التمكن من متابعة موقعك؟

-

هل ترغبين في تفعيل خاصية المسح عن بعد / الحذف في حالة فقدان الوصول إلى جهازك؟

نقاش: لماذا أو لماذا لا، تستخدمي هاتفك الشخصي المحمول في توثيق العنف؟

مدخل

استخدمي المعلومات من ماهو الهاتف؟ لشرح كيفية ربط الهواتف المحمولة بالأفراد المستخدمين لهم، كيفية عمل تحديد الهوية مع المراقبة في الوقت الفعلي، كيف للبيانات الوصفية حول استخدام الهاتف المحمول وبيانات تبادل ملفات الصور والوسائط أن تستخدم في التعرف عليكِ.

بعد

-

اصنعي خطة للاجتماع معًا لاستخلاص المعلومات. كيف تم القيام بكل شيء؟ ما هي الأشياء غير المتوقعة التي حدثت وكيف استجابت لها مجموعتك؟ ما الذي لا يزال بحاجة إلى استجابة؟ كيف يشعر الأفراد ومن سيشارك في الخطوات القادمة؟

-

مشاركة - راجعي اتفاقياتك بخصوص الموافقة/ الرضا والمشاركة. تأكدي من مشاركة هذه الاتفاقيات مع أي شخص آخر ستقومي بالعمل معه لمشاركة هذه اللقطات المصورة.

نقاش

ما الذي تريدين عمله ايضًا بعد التوثيق؟

جزء ٢: تأسيس وممارسة - ٦٠ دقيقة

بناءًا على الوقت المتاح، يمكنكِ القيام بهذه الأنشطة سويًا أو التقسيم إلى مجموعات صغيرة بحيث تقوم المشاركات بالمشاركة في المجموعات التي تناسب احتياجاتهم بشكل أكبر.

نصائح وحيل التسجيل

كيفية استخدام الهاتف المحمول، الفيديو، و/ أو التسجيل الصوتي لتوثيق العنف

-

إيجاد الأدوات المدمجة بهاتفك المحمول لتسجيل: الصور، اللقطات الفيلمية (الفيديو)، الصوت

-

تدربي على استخدام تلك الأدوات، خذي في الاعتبار الموجودة على ويتنس WITNESS لتسجيل المقاطع الفيلمية باستخدام ورقة نصائح الهاتف المحمول (الروابط موجودة في المصادر بالاسفل).

-

خططي للقطات، كوني محددة.

-

التقاط التفاصيل والمنظور: تحركي مقتربة جسديا لتسجيل لقطات أكثر تفصيلية ثم تحركي مبتعدة لتعرضي منظور أوسع للأحداث.

-

ابقي على لقطاتك ثابتة: اختاري اللقطة وأبقى ثابتة على الأقل لمدة ١٠ ثواني، تجنبي التقريب بالعدسة، استخدمي كلا يديكِ وحافظي على مرفقيك عكس جسدك للمزيد من الثبات

-

امسكي هاتفك المحمول بشكل أفقي لإلتقاط زاوية أوسع

-

اقتربي للحصول على صوت جيد: كوني حذرة من الضوضاء العالية التي قد تغمر المقابلات

-

احذري من الإضاءة: سجلي في مكان ذو إضاءة جيدة وابقي على الشمس والأضواء الساطعة خلفك

-

إذا كان لديكي وقت كافي، اعملي مع الفرق لتخطيط التوثيق باستخدام هذه الأدوات. تدربي على صنع مقاطع مصورة.

-

إذا كنتي تنوين مشاركتها على يوتيوب، خذي في الاعتبار استخدام خاصية الترجمة: https://support.google.com/youtube/answer/2734796?hl=ar

-

السياق والرسائل. خططي لرسائلك. أين ستقومين بنشر هذا وماهو النص المصاحب له الذي ستقومين بنشره معه؟ كيف ستقومين بربط هذا بأهدافك الأكبر؟

تسجيل المحادثات الهاتفية

مدخل: أثبت هذا فعاليته للعاملات بالجنس الذين تعرضوا للتهديد من قبل السلطات.

استخدام تطبيق

يمكنك تثبيت واستخدام تطبيق يسمح لكي بالتسجيل. هذا سيحتاج إلى إنترنت للتحميل، إنترنت لإجراء المكالمة لأن التطبيق يستخدم الإنترنت وليس خط الهاتف وسيتطلب هذا بعض التخطيط مسبقًا.

-

تقييم أي تطبيق ترغبين في استخدامه وتثبيته

-

جوجل فويس Google Voice يسمح بتسجيل المكالمات الواردة، وليس المكالمات الصادرة

-

هاتفك المحمول قد يحتوي على تطبيق مدمج للتسجيل

-

اختبريه مع شركاء

-

تدربي على تحديد مكان الوسائط وحفظها من هاتفك في مكان آمن حيث يمكنك الوصول إليها عندما تحتاجين إليها.

استخدام التسجيل

إذا لم تستطعين أو اخترتي ألا تقومي باستخدام تطبيق لأي سبب، يمكنك العمل مع شخص آخر، استخدمي هاتفك على المكبر الصوتي واستخدمي جهاز تسجيل أو هواتفهم للتسجيل من المكالمة باستخدام هواتفهم كمسجل صوتي. بعض الهواتف مدمج بها خاصية التسجيل الصوتي.

-

قيمي أي أداة أو تطبيق ترغبين في استخدامه وقومي بتثبيته

-

اختبريه مع شركاء. من أجل صوت افضل، كوني قريبة و سجلي في مكان بعيد عن الأصوات العالية الأخري.

-

تدربي على تحديد مكان الوسائط وحفظها من هاتفك في مكان آمن حيث يمكنك الوصول إليها عندما تحتاجين إليها.

إلتقاط صور للشاشة

يمكنك التقاط صور لشاشة هاتفك المحمول لتوثيق المضايقات النصية والعنيفة.

-

اختر تطبيق لالتقاط صور الشاشة والممارسة عليه :

-

في الأندرويد: يقوم الهاتف باستخدام نسخة أندرويد Ice Cream Sandwich، حيث يمكنك الضغط على زر خفض الصوت و زر التشغيل في وقت واحد، مع الاستمرار في الضغط لمدة ثانية، وسيقوم هاتفك بإلتقاط صورة للشاشة سيتم الاحتفاظ بها في ملف الصور.

-

آيفون X, XS, XR: اضغطي واستمري في الضغط على الزر الجانبي في الجانب الأيمن و انقري على زر رفع الصوت في نفس الوقت ليقوم هاتفك بإلتقاط صورة للشاشة يتم حفظها في ملفات الصور تحت عنوان صور الشاشة Screenshots.

-

آيفون ٨ والأقدم: اضغطي واستمري في الضغط على زر التشغيل على الجانب الأيمن ثم انقري على زر الصفحة الرئيسية في نفس الوقت. هذه الصور سيتم حفظها في الصور. ابحثي على ملف صور تحت اسم صور الشاشة Screenshots.

-

تدربي على تحديد مكان الوسائط وحفظها من هاتفك في مكان آمن حيث يمكنك الوصول إليها عندما تحتاجين إليها.

ملاحظة، لن يمكنك التقاط صورة شاشة لكل التطبيقات. بعض التطبيقات، مثل سجنال، لديها إعدادات أمان تتيح للمستخدم منع الآخرين من إلتقاط صور شاشة لمحادثات بعينها.

توثيق الفعاليات للسجلات الداخلية

عند وقوع الحدث، سواء كان قصيرًا، طويل، مرة واحدة أو متكرر، من المهم تسجيل المعلومات عن هذا الحدث. في حين أن هناك العديد من التكتيكات والخطط تدور حول التوثيق للجمهور العام والمشاركة المجتمعية، في الغالب قد يكون هذا مفيدًا كتدريبا داخليًا. أين يقع هذا الحدث، متي، من المشاركين، ماذا يحدث. الحفاظ على متابعة هذه المعلومات من الممكن أن تكون مفيدة في إعادة بناء الأحداث، تقييم وتخطيط الاستجابات.

البث المباشر

مقتبس من مصادر ويتنس WITNESS (الرابط بالإنجليزية) : البث المباشر للتظاهرات، كُتب للنشطاء بالولايات المتحدة

أنتِ تقومين بالبث المباشر في فعالية مثل تظاهرة، تجمع وغيرها. قومي بالتأكيد باستخدام الأنشطة التخطيطية و استعدي للأنشطة. ربما كان هذا طريقة جيدة لعرض الفعاليات الجارية وللتفاعل مع الأفراد يدعمون بالمشاهدة. هناك ايضًا بعض الأخطار المتزايدة مثل امكانية تواجد الشرطة و احتمالية وجودهم للمراقبة الآن أو لاحقًا لاستهداف النشطاء.

-

الموقع: سجلي موقعك عن قصد. قومي بتصوير مادة فيلمية للافتات الموجودة بالشارع، المباني، و العلامات المميزة لتوثيق موقعك. أيضًا، ضعي في إعتبارك مدى إرتباط كشفك لموقعك في الوقت الفعلي بسلامتك وسلامة من تقومين بتصويرهم.

-

هوية المشاركين: هل ستتمكنين من الحصول على موافقة من الذين تقومين بتصويرهم؟ كيف تريدين وتحتاجين لحماية هويتهم؟ خذي في الاعتبار عدم تصوير الوجوه.

-