خلق مساحات رقمية آمنة

تسهيل التعلم وبناء القدرات من أجل خلق مساحات رقمية آمنة على الإنترنت ، خاصةً للمجموعات و الأفراد المعرضين للخطر. نحن ** نوصي بشدة ** بأن تختاري المسار تعليمي لهذه الرحلة، حيث يتضمن هذا المسار أنشطة على درجات مختلفة من العمق، من شأنها مساعدة المشاركات في الحصول على مزيد من المعرفة حول الموضوعات المتناولة.

- المقدمة والأهداف التعليمية

- الأنشطة التعليمية، ومسارات التعلم، و القراءات المتعمقة

- استكشاف "الأمان" - تدريب التصور [نشاط تمهيدي]

- الفقاعة - تدريب بصري [نشاط تمهيدي]

- طوّر مكان أحلامك على الإنترنت [نشاط تمهيدي]

- شبكة - الصور - الاجتماعية [نشاط تمهيدي]

- السحابة الإلكترونية [نشاط تمهيدي]

- تصور + مناقشة: الإعدادات + الصلاحيات [نشاط تمهيدي]

- مدخل + مناقشة: الخصوصية، الموافقة، والأمان [نشاط متعمق]

- مدخل + نشاط: "قواعد" السلامة الرقمية [نشاط متعمق]

- جعل المساحات الرقمية أكثر أمانًا [نشاط تكتيكي]

- أدوات بديلة للتشبيك والإتصالات [نشاط تكتيكي]

المقدمة والأهداف التعليمية

تركز هذه الوحدة على تسهيل عملية التعلم وبناء القدرات من أجل خلق مساحات رقمية آمنة على الإنترنت، خاصة للمجموعات والأفراد المعرضين/ات للخطر. في هذه الوحدة يمكنكِ إستكشاف، من خلال الأنشطة والنقاشات العوامل المؤثرة على إمكانية خلق مساحات يشعر فيها نشطاء وناشطات النسوية والحقوق الجنسية ومجتمعاتهم بالأمان.

نستكشف فى هذه الوحدة معنى هذه المساحات لنشطاء وناشطات النسوية والحقوق الجنسية.

الأهداف التعليمية

بنهاية هذه الوحدة، ستقوم المشاركات بـ:

-

تعريف مالمقصود بالمساحة الرقمية الآمنة/ والخاصة.

-

إبتكار مساحات رقمية آمنة لأنفسهن و شبكاتهم الاجتماعية.

-

تطوير فهم لقضايا الخصوصية، وكيف تؤثر الخصوصية على النساء وحياتهن.

-

اكتساب فهم لقيود الخصوصية على معظم وسائل التواصل الإجتماعي.

الأنشطة التعليمية، ومسارات التعلم، و القراءات المتعمقة

هذه الصفحة ستوجهكِ للفهم والاستخدام الصحيح للوحدة. سيُمكن إتباع مسارات التعلم، والأنشطة ذات العمق المتنوع المشاركات من اكتساب فهم أفضل للموضوعات التي تمّت دراستها.

مسارات التعلم

نقترح أن تبدأي هذه الوحدة بواحد من الانشطة التمهيدية: إستكشاف "الأمان"، الفقاعة، أو طور مكان أحلامك على الإنترنت - حتى تتمكن المشاركات من إكتشاف هذه المفاهيم. إذا أردتى أن تكوني أكثر تحديدًا، هناك العديد من الأنشطة التمهيدية عن الموافقة، والخصوصية (شبكة الصور الاجتماعية)، التخزين السحابي، وخصوصية البيانات (السحابة الإلكترونية)، و الموافقة وإعدادات السماح (تصور + مناقشة: إعدادات + إعدادات السماح). اعتمادًا على أهداف مجموعتك، ستساعد هذه الأنشطة على تأسيس مفهومهم تجاه الأمان والخصوصية.

يمكن استخدام طور مكان أحلامك على الإنترنت للعمل مع المجموعة التى تحتاج إلى إعادة تصميم المساحات موجودة بالفعل على الإنترنت، أو من أجل تصميم مساحة جديدة بقيم الأمان والخصوصية.

يمكنكِ تعزيز فهم المجموعة لهذه المفاهيم عن طريق الأنشطة المتعمقة:

-

تدور "قواعد" السلامة الرقمية حول استيضاح الكيفية التي تريد بها المشاركات حماية مساحتهم الرقمية، واستغلال الفرصة لتوضيح المبادئ الأساسية للسلامة الرقمية.

-

نشاط الخصوصية، الموافقة والأمان عبارة عن محاضرة مفتوحة حيث يمكن التعمق فى توضيح المفاهيم وشرحها.

الأنشطة التكتيكية هي عبارة عن جلسات تدريب عملية.

-

جعل المساحات الرقمية أكثر أمانا هو نشاط لجعل أماكن الأحلام حقيقية، بما يتضمنه ذلك من مواجهة تحديات التصميمات الحالية وسياسة المساحات الرقمية والتى تتعارض مع رؤى الأماكن المتخيلة. إذا كنتِ ترغبين فى الحصول على تدريب عملي على الخدمات الرقمية، هذا النشاط يوفر دليلا لتحليل الإعدادات و سياسات ومعايير هذه المساحات. لا يعد هذا الدليل تفصيلا لضبط الإعدادات، بسبب كثرة تغييرها.

يعتبر نشاط أدوات بديلة للتشبيك والإتصالات ذات صلة للمشاركات اللاتي ترغبن في البدء في الابتعاد عن المنصات والأدوات المملوكة والتجارية والأقل أمانًا.

الأنشطة التعليمية

الأنشطة التمهيدية

الأنشطة المتعمقة

أنشطة تكتيكية

مصادر | روابط | قراءات متعمقة

منصة الشرائح الخاصة بجاك: وسائل التواصل الاجتماعي والأمان (الرابط بالإنجليزية)

استكشاف "الأمان" - تدريب التصور [نشاط تمهيدي]

هذا تدريب على التصور. الغرض الأساسي من هذا التدريب هو ان تعبر المشاركات عن تعريفهم الخاص للمساحة الآمنة و إيجاد فهم مشترك لمفهوم المساحة الآمنة. يمكن للمجموعة أن تستخدم هذا كتدريب أولى ليصمموا معا مساحة رقمية جديدة، أو لإعادة تصميم واحدة مساحة رقمية موجودة بالفعل مع مراعاة قيم السلامة المشتركة.

من المفترض أن يعمل هذا التدريب على كسر الجليد بشكل جيد، وكطريقة لترسيخ أفكارنا حول المساحات الرقمية الآمنة من خلال تجربتنا للمساحات المادية الآمنة.

هذا النشاط مكون من ثلاثة مراحل:

-

وقت فردى لتكوين تصور ويمكن إنجاز هذا النشاط بالكلمات أو عن طريق الرسم.

-

مجموعة نقاش صغيرة حول "الأمان".

-

إستعراض كافة آراء المجموعة لمناقشة وتحديد التعريفات المشتركة والمتباينة لـ "الأمان" داخل المجموعة.

يُنصح بشدة أن يعقب هذا النشاط بمدخل + مناقشة: الخصوصية، الموافقة، والأمان .

الأهداف التعليمية التى يجيب عنها هذا النشاط

تعريف ما يقصدونه بالمساحات الرقمية الخاصة والآمنة.

يمكن استخدام هذا النشاط مع المشاركات ذات المستويات المختلفة من الخبرة فى كل من المساحات الرقمية و إنشاء مساحات رقمية آمنة.

الوقت المطلوب

هذا النشاط سوف يحتاج حوالي ٤٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب

-

أقلام تلوين

-

ورق بحجم أوراق الطابعة (A4) إذا ما قامت المشاركات بالرسم.

الآليات

التصور الفردي

١٠ دقائق . أطلبي من المشاركات غلق أعينهم والتفكير فى مكان/ وقت/ ظرف محدد شعروا فيه بالأمان. شجعي المشاركات على أن يكن محددين فى تصورهم - ليس من حيث المكان/ الوقت/ الظرف، ولكن في التفكير في العوامل التي جعلتهم يشعرون بالأمان. هذا المكان/ الوقت/ الظرف من الممكن أن يكون تخيلى.

الخيارات

الرسم. يمكن لهذا التدريب أن يكون تدريبًا بصريًا بحيث تطلبي من المشاركات رسم مكان/ وقت/ ظرف شعرن فيه بالأمان, بما في ذلك العناصر والعوامل التي جعلتهن يشعرن بالأمان.

مجموعة نقاش صغيرة

١٥ دقيقة. فى مجموعات صغيرة مكونة من ثلاثة إلي خمسة أفراد، أطلبي من المشاركات مشاركة بعضهم البعض تصوراتهم عن الأمان.

ملاحظة: فى ورش العمل التي تضم ست مشاركات أو أقل، يمكن إجراء كلا خطوتي النقاش على مستوى المجموعة بالكامل. الغرض من استخدام المجموعات الصغيرة هو التأكد من أن كل مشاركة قد حظيت بوقت كاف للحديث عن ما قاموا بتصوره.

المجموعة الكاملة

١٥ دقيقة للاستيعاب، اكتب كلمة "أمان" فى منتصف ورقة من اللوح الورقي القلاب، ثم ابدئي فى إستعراض مجموعة من الاسئلة مثل: "مالذي يدفعك للشعور بالأمان في هذا المكان/ الوقت/ الظرف؟"

فى نهاية هذا التدريب، ستكونين قد حصلتي على قائمة بالكلمات والعبارات والمفاهيم التي تعرف "الأمان".

ملاحظات للمدربة/ الميسرة

-

ابحثي عن العوامل المشتركة فى إجابات المشاركات، لكن أيضًا قومي بالاستفسار عن الإختلافات في أجوبتهم.

-

انتبهي وأبرزي العوامل التي يمكن تطبيقها فى المساحات الرقمية، أو أصنعي رابطًا بينهم وبين المفاهيم الأساسية المذكورة أعلاه.

-

استخرجي دائما الدروس المستفادة من النشاط لتعزيز استيعاب المفاهيم.

تعديل مقترح

بدلاً من مجرد استخدام اللوح الورقي القلاب لاستعراض معنى كلمة "أمان"، يمكن ان تطلبي من المدربة/ الميسرة المساعدة أن تقوم بتدوين على النوت باد او ملف وورد الكلمات والمفاهيم التي تعبر عنها المشاركات، وبنهاية النقاش استخدمى Wordle لتكوين شكل سحابة من الكلمات التى تظهر معنى كلمة "أمان".

الفقاعة - تدريب بصري [نشاط تمهيدي]

هذا تدريب بصري. الغرض من هذا التدريب هو التشجيع على مناقشة الخصوصية، و للمدرب والمشاركات لفهم المخاوف المتنوعة حول الخصوصية في الغرفة.

هذا النشاط لا يهدف إلى تعميق الوعى بالخصوصية، ولكن يهدف إلى دفع المشاركات للتفكير في مفاهيمهم الفردية للخصوصية.

هذا النشاط يجب أن يتم بمصاحبة جعل المساحات الرقمية أكثر أمانًا أو مدخل + مناقشة: الخصوصية، الموافقة والأمان.

الأهداف التعليمية التى يجيب عنها هذا النشاط

تطوير فهم لقضايا الخصوصية، وكيف تؤثر الخصوصية على النساء وحياتهم.

هذا النشاط لمن؟

يمكن استخدام هذا النشاط مع المشاركات ذات المستويات المختلفة من الخبرة مع قضايا الخصوصية فى الواقع الإفتراضي والمادي.

الوقت المطلوب

هذا النشاط سوف يحتاج حوالي ٤٠ دقيقة.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب

-

أقلام تلوين

-

أورق تدوين ملاحظات صغيرة لاصقة.

الآليات

هذا تدريب بصري. سيتم فيه إعطاء المشاركات لوح ورقي قلاب وأقلام تلوين للرسم.

تصور فردي: ٣٠ دقيقة

فى حالة ما إذا شعرتِ بالراحة، أغلقي عينيكِ. تخيلي نقطة من الضوء الساطع. هل لازالت تتحرك؟ كيف تتحرك؟ الآن، تخيلي أنهما يتحركان، بحيث أن تبقي نقطة الضوء داخل الدائرة طوال الوقت. أنتِ كل ذلك، نقطة الضوء وحدودِك، هي لدائرة. بماذا تشعرين حيال ذلك؟ هذا هو تصورك لنفسك داخل حدودك الآمنة.

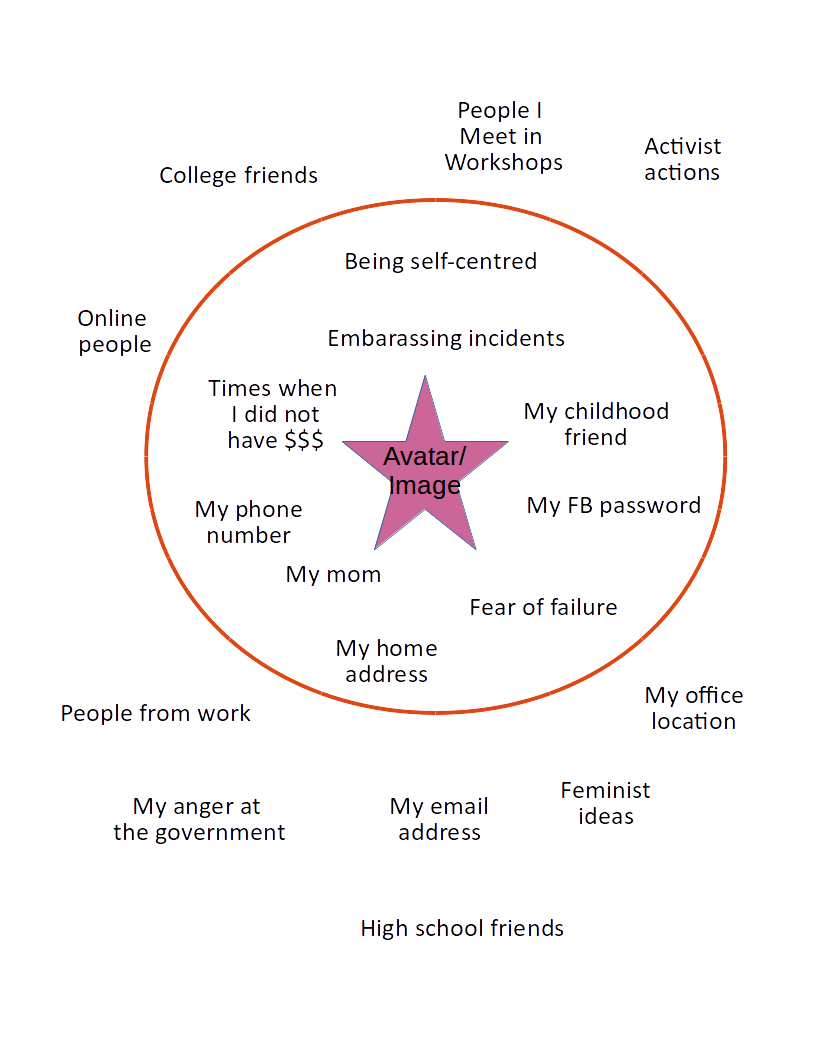

فى البداية، اطلبي من المشاركات أن يقوموا برسم صورة رمزية لأنفسهن داخل دائرة فى منتصف الورقة.

الورقة تمثل فقاعة الخصوصية الفردية الخاصة بهم.

هناك العديد من الأشياء داخل وخارج الفقاعة.

على ورق الملاحظات الصغير اللاصق، مع كتابة مفهوم واحد على كل ورقة، اطلبي منهم وضع الأشياء شديدة الخصوصية لهم وللأشخاص الذين يشاركونهم هذه الخصوصيات داخل ققاعتهم الخاصة، ووضع الأشياء التي يعتبرونها عامة خارج حدود الفقاعة .

هذه الأشياء يمكن أن تشمل:

-

الأشخاص الذين يشاركون معهم هذه الأشياء.

-

معلومات عن أنفسهن.

-

المشاعر التي يشعرون بها.

-

أنشطتهم.

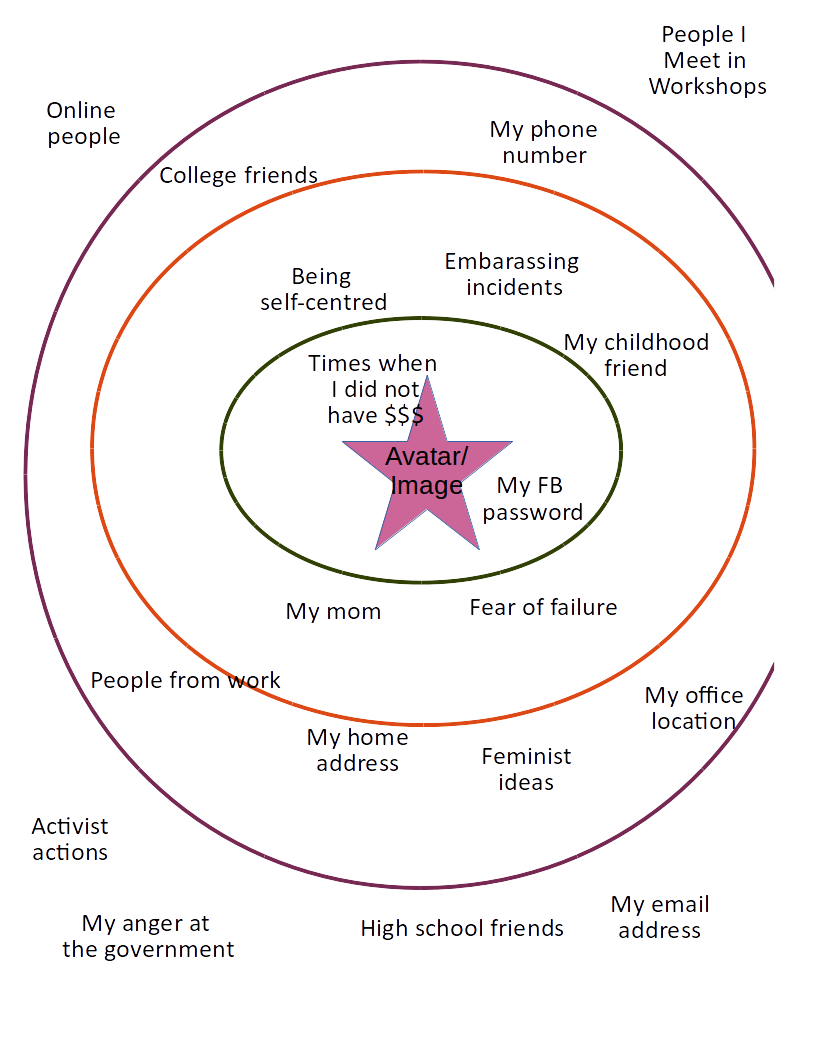

مثال على ما يمكن أن يكون عليه هذا الرسم:

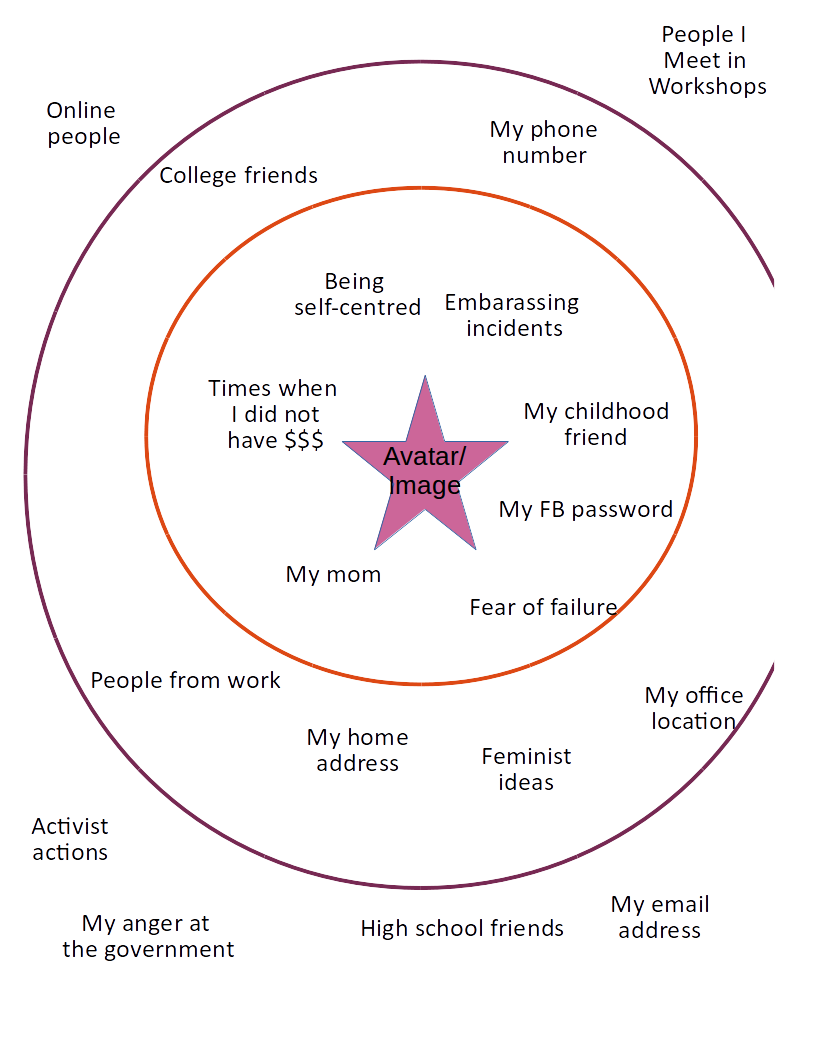

بعد أن ترسم المشاركات الدائرة الأولى، اطلبي منهن رسم دائرة أخرى، ثم أعيدي ترتيب الملاحظات الصغيرة الملصوقة تبعا لمستوي المعلومات اللاتي يودون مشاركتها بين مختلف الأشخاص.

مثال على ما يمكن أن يكون عليه هذا الرسم:

أخيرًا، اطلبي منهن رسم دائرة أخرى، أكثر قربًا من الصورة الرمزية فى المنتصف ثم اطلبي منهن التفكير فى الأشياء التي لا يمكنهن مشاركتها مع أي فرد على الإطلاق، ووضعها فى هذه الدائرة.

استخراج الدروس المستفادة للمجموعة بالكامل: ٢٥ دقيقة

من أجل الاستيعاب، اسألي المشاركات عن التدريب و المشاعر/ الأفكار التي راودتهم أثناء الرسم.

اسألي المشاركات كيف قررن من يبقى داخل الفقاعة ومن يبقى خارجها، وعن مدى قرب من هم خارج الفقاعة لفقاعتهم.

ناقشي معهم الرابط بين فقاعاتهم الفردية و خلق مساحات آمنة لأنفسهم فى الواقع الإفتراضي و المادي.

بعض الأسئلة الاسترشادية لاستخراج الدروس المستفادة:

-

على أي أساس قامت المشاركات بتجميع الأفراد والأشياء داخل وخارج الفقاعة.

-

هل كانت هناك حاجة لأكثر من ٣ فقاعات؟ ولماذا؟

-

ما هي تصوراتهم حول المسؤوليات التي يجب عليهم التعامل معها، و المشاعر التي لديهم، و الأشياء التي يريدون التعبير عنها؟ هل كان هناك أي فارق، هل أظهر الرسم تلك الفوارق؟

-

هل لدي أي من المشاركات تجربة تم إجبارهن فيها على لفظ شخص/ شعور/ مشكلة ما خارج فقاعاتهم؟ كيف حدث هذا؟ وكيف تعاملوا مع ذلك؟ هل يمكنهم إعادة تلك الأشياء مرة أخرى داخل فقاعاتهم؟

-

من بين الاشياء الموجودة في صورِك، ماهي الاشياء التي تتواصلون حولها ومن الأشخاص الذين تتواصلون معهم على الفضاء الإلكتروني؟ ناقش.

ملاحظة للميسرة: لا تعلقي على فقاعات المشاركات ولا أين توجد المعلومات عنهن/ مشاعرهن/ أفكارهن فى الفقاعة. لا تشجعي هذا النوع من السلوك بين بقية المشاركات ايضًا. أشياء صغيرة كالشهقة من المفاجأة، رفع الحواجب، أو الضحك بينما البعض تشارك فقاعاتهم لا يخلق بيئة آمنة للمشاركات.

طوّر مكان أحلامك على الإنترنت [نشاط تمهيدي]

فى هذا النشاط تبدأ المشاركات فى التفكير فى عناصر المساحات الرقمية التي تساعد مجتمعاتهم على الإزدهار، يمكن للميسرين اعتمادا على أهداف المجموعة والتدريب، حث المشاركات على التفكير في الأنشطة الممكنة وطرق التواجد فى المساحات الرقمية.

هذا تدريب على تكوين تصور، و يمكن أن يؤدي إلى فتح نقاش حول المساحات الرقمية التى تعتاد المشاركات إستخدامها، وإمكانياتها وقيود إستخدام تلك المنصات فى ضوء تصورهم لفكرة المساحات الآمنة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

إبتكار بعض الخطط والإستراتيجيات من أجل خلق مساحات رقمية آمنة لأنفسهن ولشبكاتهم.

هذا النشاط لمن؟

هذا النشاط مخصص للأشخاص أصحاب المشاركات فى المساحات الرقمية. يعد هذا النشاط جيدا للمجموعة لمناقشة إعادة تصميم مساحة رقمية لا تخدم المجموعة حاليًا، أو لمجموعة تعمل معًا على تصميم مساحة رقمية جديدة.

الوقت المطلوب

إجمالي الوقت المقترح لورشة عمل نموذجية مكونة من ١٢-١٥ مشاركة: ساعتان ونصف الساعة

-

٣٠ دقيقة للنقاش حول لماذا نستخدم الإنترنت؟ ولماذا يعد هامًا لنا؟

-

٤٥ دقيقة من أجل العمل الجماعي

-

٣٠ دقيقة لعرض عمل المجموعات (٤-٥ مجموعات كل منها من ٥-٦ دقائق)

-

٤٥ دقيقة لاستخلاص أهم المعلومات و مناقشة عامة.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب

-

أقلام تلوين

الآليات

لماذا نستخدم الإنترنت؟ ولماذا يعد هامًا لنا؟

نظرًا لأننا سنبحث في الطرق العديدة التي تم لم يتم تصميم الإنترنت بها لحماية خصوصيتنا، مهدي لهذا الحوار بالبحث في الأسباب التي تدفع المشاركات لاستخدام الإنترنت.

إذا لم تكوني على دراية كافية بالمجموعة، اسألي المشاركات على سبيل المثال عن أهم الأشياء بالنسبة لهم و التي يقومون بها على الإنترنت.

اخلقي مساحة للنقاش حول الجوانب المختلفة لحياة الأفراد.

بعض الأسئلة الاسترشادية لهذا النقاش:

-

ما هي المساحات التي تستخدمينها على الإنترنت؟ و في أي شيء؟

-

ما هي حدود تلك المساحات التي تستخدمينها على الإنترنت؟ سيكون من الجيد تطبيق ذلك على كل منصة.

-

هل وقعت أي حوادث شعرتي فيها بعدم الأمان فى المساحات التي تقومين باستخدامها؟ مرة أخرى، طبقي هذا على كل منصة/ أداة.

-

هل تقومين باستخدام مساحات مختلفة تبعًا للجوانب المختلفة في حياتِك؟ كيف؟ على أي أساس تقررين استخدام أي مساحة لكل جانب؟

ملاحظة للميسرة: من الجيد التركيز على فكرة أن مساحات الأحلام على الإنترنت مخصصة من أجل العمل الشخصي/ السياسي/ الناشطي. لذلك، إعتمادًا على إستجابة المشاركات للأسئلة الاسترشادية، أدفعيهم للتفكير في عملهم الشخصي والناشطي وكيفية استخدامهم للإنترنت.

دوني أهم النقاط البارزة للنقاش

نشاط للمجموعة الصغيرة

مع وضع المناقشة في الاعتبار، كوني مجموعات صغيرة (من ٣-٥ مشاركات) لتطوير مكان أحلامهن على الإنترنت.

خلال نقاش المجموعات الصغيرة، اطلبي منهن التفكير والإجابة على الأسئلة التالية:

-

ما اسم هذه المساحة؟

-

لماذا تعد هذه المساحة مهمة؟

-

لمن هذه المساحة؟ ليست لمن؟ كيف يمكنك التأكد من ذلك؟

-

ما هي طبيعة الأشياء التي يمكن للأفراد عملها في هذه المساحة؟

-

ما هي قواعد تلك المساحة؟

-

من يمكنه الانضمام؟ من لا يمكنه الانضمام؟

-

ما الشكل الذي ستبدو عليه هذه المساحة؟

-

كيف يمكن للأفراد أن يجدوا بعضهم البعض في هذه المساحة؟

-

ما هي الموضوعات التي يمكن للأفراد الحديث فيها في هذه المساحة؟ ما هي الموضوعات التي لا يمكنهم الحديث عنها؟

-

من المسؤول/ة عن إدارة هذه المساحة؟

اطلبي من هذه المجموعات رسم هذه المساحة بطريقة إبداعية بقدر الإمكان، مع حملهم على تقديم عرض إبداعي لهذه المساحة لباقي المجموعة.

التشاركية

من أجل إستيعاب العروض التقديمية، اطلبي من المشاركات طرح أسئلة توضيحية بعد العروض التقديمية، دوني المزيد من الاسئلة الاستراتيجية/ الأخلاقية/ التفصيلية، وضعيها جانبًا حتى تنتهي كل المجموعات من عرض أفكارهم.

الخلاصة

لإنهاء هذا النشاط، ناقشي الآتي:

-

ماهي الاشياء الهامة التي يجب مراعاتها عند تصميم المساحات الآمنة ( عودي للأفكار فى التشاركية).

-

آمن لمن؟ لأنفسنا، لكننا أيضًا جزء من أخرين. لذلك ما هي الظروف المتوقعة والتي يجب علينا وقتها الإهتمام بسلامتنا وسلامة الآخرين والعكس صحيح (من الممكن أن ترغبي فى مراجعة قواعد السلامة الرقمية).

-

ماهي حدود بعض المساحات الرقمية؟ هل يمكن للمساحات أن تكون "آمنة" تمامًا؟ ما الذي يمكن ينتج عن هذا التحول فى الأمان؟

-

فى محاولة للفهم، ناقشي بالتفصيل فكرة الحاجة إلى معرفة من المتحكم في تشكيل هذه المساحة، وكيف، وكيف تعمل هذه المساحة، و أين يتم تضمين هذه المساحة داخل المساحات الأخرى ( تربط أيضُا بين المساحات في الواقع الإفتراضي والمادي)، وما إذا كانت هذه المساحات الآمنة هامة لنا، كيف يمكننا تخطيطها/ تصميمها بشكل أكثر وعيًًا في ناشطيتنا؟

ملاحظات للميسرة

١. اطرحي اسئلة حول الاعتبارات الأخرى فى خلق المساحات الرقمية الآمنة

-

من هؤلاء الأشخاص الذين يمكنهم تهديد أمان هذه المساحات؟ من الداخل والخارج؟ كيف يمكنهم حماية هذه المساحة.

-

أين يتم إستضافة هذه المساحات ( اي: القوانين المحلية التي لها تأثير سواءً على تواجد هذه المساحات من عدمها، بالإضافة إلى التعويض فى حالة إساءة استخدام هذه المساحة)؟

-

هل هناك أي اعتبارات قانونية لإنشاء هذه المساحة للجماعة المستهدفة؟

-

ما هي مسئوليات والتزامات منصات التواصل الإجتماعي عندما تسوء الأمور؟ ما هي حقيقتهم؟ وما الذي ينبغي أن يكونوا عليه؟ من الممكن أن تحتاجي إلى قراءة مبادىء مانيلا بشأن مسؤولية الوسيط.

-

ماهي المعايير الدولية والمحلية لحقوق الإنسان المتعلقة بالخصوصية؟ ما هي اعتبارات الخصوصية القانونية؟

٢. يمكن أن يؤدي هذا مباشرة إلى مدخل/محاضرة عن مبادىء السلامة الرقمية، أو محاضرة عن قضايا الخصوصية على وسائل التواصل الإجتماعي.

شبكة - الصور - الاجتماعية [نشاط تمهيدي]

هذا نشاط بصري. الهدف من هذا النشاط هو حث المشاركات على التفكير فى الموافقة الرقمية وخصوصية البيانات من خلال إعدادات السماح للوسيط وشروط الاستخدام على التطبيقات التى المستخدمة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم المنظور النسوي:

-

للموافقة الهادفة/ المستنيرة في المساحات الرقمية.

-

السيطرة الكاملة على البيانات الشخصية والمعلومات على الإنترنت.

هذا النشاط لمن؟

هذا النشاط يمكن استخدامه مع المشاركات ذات المستويات المختلفة من الخبرة في الموضوعات المتعلقة بالموافقة والخصوصية، ويفضل وجود إمكانية للمشاركات للوصول إلى جهاز يمكنهم الإتصال بالإنترنت من خلاله.

الوقت المطلوب

٤٥ دقيقة شاملة الإعداد و الخلاصة.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب مع نشاط لسيناريو مكتوب/ مطبوع عليه

-

أوراق ملاحظة صغيرة لاصقة

-

أقلام تلوين

الآليات

هذا نشاط بصري. سيتم منح المشاركات فيه أوراق الملاحظة الصغيرة اللاصقة وأقلام تلوين لإستخدامها في الكتابة.

التصور الفردي: ١٥ دقيقة

في البداية قومي بقراءة السيناريو الموجود على اللوح الورقي القلاب كالتالي:

"لنفترض أنكِ مخترعة/ أو صاحبة شبكة إجتماعية مشهورة قائمة على الصور (مثل إنستجرام). أنتي تكسبين المال من خلال تزويد المستخدمين بالقدرة على الإعلان عن منشوراتهم للمستخدمين المستهدفين بناءًا على العمر، الموقع، و الاهتمامات. ولتحقيق ذلك تحتاجين للوصول إلى ملف صور المستخدمين. ما هي الصلاحيات التي تطلبينها، وماهي شروط الخدمة التي ستقومِ بتوفير المعلومات عنها؟ "

يُمكنكِ الطلب من المشاركات التفكير في الجوانب التالية:

-

ملكية الصور المرفوعة على الشبكة والاحتفاظ بها

-

الوصول إلى ملفات صور المستخدمين

-

استخدام بيانات المستخدم للإعلانات

استخلاص المعلومات للمجموعة بالكامل: ٢٥ دقيقة

للإستيعاب، اسألي المشاركات عن التدريب والأفكار/ وردود الأفعال التي تكونت لديهم أثناء الكتابة.

-

بعض الأسئلة الاسترشادية لاستخلاص المعلومات:

-

ما هي الصلاحيات التي يطلبونها؟

-

من يمتلك الصور المرفوعة على الشبكة؟

-

أين يتم تخزين الصور المرفوعة؟

-

كيفية طلبك الموافقة على الوصول إلى ملف صور المستخدمين؟

-

كيفية استخدامِك لهذه البيانات في الإعلانات؟

-

هل تظنين أن هناك علاقة بين الكيفية التي تعمل بها الموافقة في الواقع الافتراضي والموافقة في الواقع المادي؟

بعد ذلك يمكنك تطبيق ما سبق على ردودهم ومناقشتها مع المجموعة.

السحابة الإلكترونية [نشاط تمهيدي]

هذا نشاط بصري. الغرض من هذا النشاط هو تسهيل فتح نقاش حول التخزين السحابي وخصوصية البيانات. لا يهدف هذا النشاط إلى تعميق الوعى بالخصوصية، ولكن عوضا عن ذلك يهدف إلى جعل المشاركات يعكسن تصوراتهم الفردية عن الخصوصية على السحابة الإلكترونية .

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

لفهم المنظور النسوي للتحكم الكامل للبيانات الشخصية والمعلومات على الإنترنت في المساحات الرقمية.

هذا النشاط لمن؟

يمكن استخدام هذا النشاط مع المشاركات ذات المستويات المختلفة من الخبرة مع قضايا الخصوصية المتعلقة بالتخزين السحابي.

الوقت المطلوب

٤٥ دقيقة

الموارد اللازمة لهذا النشاط

-

أوراق A4 فارغة للرسم

-

أقلام تلوين

الآليات

هذا نشاط بصري على تخيل كيفية عمل السحابة الإلكترونية. سيتم منح المشاركات ورق وأقلام تلوين للرسم.

التصور الفردي: ١٥ دقيقة

اطلبى من المشاركات تخيل كيفية عمل السحابة الإلكترونية كمساحة مادية، مع رسم تلك المساحة على الورقة. يمكنك طرح عليهم الأسئلة التالية ليعكسوا افكارهم عنها:

-

ما الشكل الذي تبدو عليه هذه المساحة؟

-

من يتحكم في هذه المساحة؟

-

هل بإمكانك مشاهدة ما يحدث داخل تلك المساحة؟

-

هل بإمكانك أو بإمكان مجموعتك فحص/ اختبار المساحة؟

استخلاص المعلومات للمجموعة بالكامل: ٢٥ دقيقة

للإستيعاب، اسألي المشاركات عن التدريب والأفكار/ وردود الأفعال التي تكونت لديهم أثناء الرسم.

بعض الأسئلة الاسترشادية لاستخلاص المعلومات:

-

كيف تخيلت كل مشاركة الشكل الذي تبدو عليه الفقاعة؟

-

من الذي تحكم في الدخول إلى مساحتِك؟

-

بناءًا على حجم المساحة التي أمكن الوصول إليها، هل كانت سحابتك الإلكترونية ذات ملكية أو مفتوحة المصدر؟

-

ماهو الفرق بين سحابة التخزين الإلكترونية ذات الملكية والمفتوحة المصدر؟

-

أي نوع من سحابة التخزين الإلكترونية ستفضلين؟ ولماذا؟

بعد ذلك يمكنك تطبيق ما سبق على ردودهم ومناقشتها مع المجموعة.

تصور + مناقشة: الإعدادات + الصلاحيات [نشاط تمهيدي]

هذا تدريب على التصور والنقاش. الغرض من هذا التدريب هو تسهيل النقاش حول الموافقة الرقمية، إعدادات الجهاز، إعدادات السماح. يمكن لهذا التدريب أن يساعد المشاركات فى فهم المخاوف المتنوعة حول عملية الموافقة على أجهزتهم الشخصية.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

فهم المنظور النسوي في المساحات الرقمية حول:

-

الموافقة الهادفة/ المستنيرة

-

التحكم الكامل في البيانات الشخصية والمعلومات على الإنترنت

-

لتعلم ممارسات التحكم في الشخصية الرقمية للفرد.

هذا النشاط لمن؟

يمكن استخدام هذا النشاط مع المشاركات ذات المستويات المتنوعة من الخبرة مع الموافقة وموضوعات الخصوصية في الواقع الإفتراضي والمادي، ويفضل وجود إمكانية للمشاركات للوصول إلى جهاز يمكنهم الإتصال بالإنترنت من خلاله.

الوقت المطلوب

هذا النشاط سوف يستغرق حوالي ساعة ونصف الساعة

الموارد اللازمة لهذا النشاط

-

أوراق ملاحظة صغيرة لاصقة للكتابة

-

أوراق A4 فارغة للرسم

-

أقلام تلوين للكتابة والرسم

الآليات

هذا تدريب بصري و مناقشة. سيتم منح المشاركات أوراق ملاحظة صغيرة لاصقة وأقلام تلوين للكتابة والرسم.

التصور الفردي: ٣٠ دقيقة

في البداية، اسألي المشاركات اي جهاز يقومون باستخدامه للوصول إلى الإنترنت (هواتف محمولة، أجهزة لوحية، أجهزة كمبيوتر شخصية، جهاز كمبيوتر في العمل/ المنزل/ أماكن عامة أخرى). بعدها اطلبي من المشاركات التفكير و تدوين أول على أوراق الملاحظة اللاصقة أول ثلاثة أنشطة قاموا بالموافقة عليها على هواتفهم المحمولة، بغض النظر عن التطبيقات الملحقة.

بعد ذلك، اطلبي منهم رسم هواتفهم المحمولة على الأوراق الفارغة. ثم اطلبي منهم تحديد نظام التشغيل الذي يعمل على أجهزتهم. في النهاية، اطلبي منهم تدوين (في رسم مخطط الهاتف المحمول) أكثر خمس تطبيقات يقمن باستعمالها، والتحقق من الصلاحيات الممنوحة لتلك التطبيقات، وتدوين ذلك مقابل كل تطبيق.

مناقشة جماعية للمجموعة بالكامل: ساعة واحدة.

بمجرد أن تنتهي جميع المشاركات من تصور تلك التفاصيل، اطلبي منهم مشاركة تصورهم مع بعضهم البعض. بعض التطبيقات (مثل الواتس اب، وفيسبوك، وتويتر، وخرائظ جوجل وغيرها) من الشائع استخدامها من قبل عدد كبير من الأفراد، لذلك من الممكن أن تجد قواسم مشتركة في الإجابات. ابحثي عن القواسم المشتركة بين ردود المشتركات، لكن ايضًا ناقشي الاختلافات في ردودهم.

ملاحظة: إذا كان هناك أكثر من ٦ مشاركات، يمكنك اختياريًا تقسيمهم إلى مجموعات أصغر من ٦ مشاركات لكل مجموعة للتأكد من أن كل مشاركة لديها الوقت الكافي لعرض التصور الخاص بها.

يمكنك تيسير المناقشة ببعض الأسئلة مثل:

-

ماهو الجهاز الذي قمتِ برسمه؟

-

هل جهازك الإلكتروني متصل بالإنترنت؟

-

إذا كان جهازك عبارة عن هاتف، هل هو هاتف بلوحة مفاتيح (الأجيال الأولى) أم هاتف ذكي؟

-

ماهو نظام التشغيل الموجود على جهازك؟

-

هل نظام التشغيل المستخدم على جهازك مفتوح أم مغلق المصدر؟

-

ماهي جهة التصنيع المصنعة لجهازك؟

قبل طرح أسئلة عن الإعدادات والصلاحيات، يمكنك شرح الآتي:

"إن بعض الهواتف الذكية توفر وظائف وخيارات أكثر من الهواتف العادية ذات، حجم المعلومات التي يمكن مراقبتها و الوصول إليها أكبر بكثير جدا على الهواتف الذكية. بالإضافة إلي ذلك فإن مستخدمي الهواتف الذكية يشاركون معلومات تعريف تفصيلية عن أنفسهم و أسلوب الاستخدام مع شركات أكثر بكثير من مجرد مشغل شبكة الهاتف المحمول الخاص بهم ـ كل تطبيق تختار تحميله يمكن أيضًا أن يرسل بيانات محددة عن استخدامك، أوقات المكالمات، جهات الاتصال، وبيانات الاستخدام للجهة المصنعة للتطبيق.

ما يمكن للتطبيق الإطلاع عليه والوصول إليه عادة يتم ضبطه بواسطة مصمم التطبيق، لكن هناك عدد قليل للغاية من القوانين واللوائح التنظيمية التي تقيد ما يمكنهم تصميم التطبيق من أجله.

وبالمثل، فإن نظام التشغيل والجهة المصنعة للهاتف الذكي لديهم نفوذ على المكان الذي تذهب إليه بياناتك و من يمكنه الاطلاع عليه بجانب مشغل خدمة شبكة الهاتف المحمول الخاصة بك." المصدر

بمجرد تأسيس فهم لهذه الأساسيات، يمكنكِ توجيه ذلك نحو نقاش تفصيلي حول إعدادات ضبط الجهاز والصلاحيات. بعض الأسئلة الاسترشادية للنقاش:

-

في إعتقادِك، لماذا تطلب هذه التطبيقات هذه المعلومات؟

-

هل وافقتي على مشاركة تلك المعلومات؟

-

هل تظنين أن هناك رابط بين الموافقة في الواقع المادي والواقع الإفتراضي؟

-

في اعتقادك، أين تذهب تلك المعلومات؟

-

هل تظنين أن تلك المعلومات محمية؟

لتوجيه النقاش يمكنكِ الإشارة لبعض المعلومات الأساسية التالية:

أجهزة الأندرويد تشارك قدرًا هائلًا من بيانات المستخدمين مع جوجل، نظرا لأن نظام التشغيل الخاص بهم متداخل بشدة مع حساب المستخدم على جوجل. إذا كنت تستخدم خدمات جوجل وتطبيقاته بالإضافة إلى هاتف ذكي مدعوم بنظام أندوريد، فإن جوجل على علم بقدر هائل من المعلومات عنك- ومن الوارد أن يكون أكثر مما تعرفه أنت عن نفسك، نظرا لإطلاعهم وتحليلهم لتلك البيانات.

"وبالمثل، هواتف الآيفون (التي تستخدم نظام تشغيل iOS) تتيح قدر مماثلًا من المعلومات عن المستخدمين لأبل، والتي يمكن دمجها مع بيانات المستخدم إذا كانوا مستخدمين لمنتجات أو خدمات أخرى من أبل. بالإضافة لذلك، آيفون وأبل كلاهما ذات ملكية عالية وكلًا من أجهزتهم وبرمجياتهم مغلقة المصدر. هذا يشمل جهاز الآيفون نفسه، وتطبيقات الأبل التي تعمل عليه، بالمقارنة بأندرويد مفتوح المصدر، الذي يسمح لأي شخص بمراجعة البرمجة الخاصة بهم، ومعرفة ما يقومون به.

الهواتف الذكية قادرة على استخدام الأقمار الصناعية الخاصة بالجي بي اس GPS (نظام تحديد المواقع العالمي) بالإضافة إلي الموقع التقريبي المثلثي الذي يمكن أن توفره أبراج شبكات الهواتف المحمولة. والذي يعطي معلومات أكثر تفصيلًا لمشغلي الخدمة واي تطبيق لديه إمكانية الوصول لتلك المعلومات. هذا التحديد الدقيق للموقع يمكن ربطه جنبًا إلي جنب بالتاريخ والمعلومات الأخرى، مع أي أجزاء أخرى من البيانات التي يجمعها الهاتف لنشرها على الإنترنت أو لتخزينها علي ذاكرته." المصدر

مدخل + مناقشة: الخصوصية، الموافقة، والأمان [نشاط متعمق]

يدور هذا النشاط التعليمي حول دور المدربة/ الميسرة فى توفير مداخل للمشاركات وتسهيل النقاش حول الموضوعات المتعلقة بالخصوصية، والموافقة، والأمان.

حول هذا النشاط التعليمي

يدور هذا النشاط التعليمي حول إعطاء المدربة/ الميسرة مدخل وتسهيل النقاش حول الموضوعات المتعلقة بالخصوصية، الموافقة، والأمان.

نوصي باستخدام هذا النشاط التعليمي لتغطية الأنشطة التعليمية الأخرى مثل: استكشاف "الأمان" أو الفقاعة.

الأهداف التعليمية التى يجيب عنها هذا النشاط

تطوير فهم لموضوعات الخصوصية، وكيف تؤثر الخصوصية على النساء وعلى حياتهن.

هذا النشاط لمن؟

هذا النشاط يمكن استخدامه مع المشاركات ذات المستويات المختلفة من الخبرة مع المساحة الرقمية و خلق المساحة الآمنة. بالطبع، إذا لم يكن لدي المشاركات سوي فهم مبدئي للمفاهيم النسوية مثل الوكالة والموافقة، وقتها ستحتاج المدربة/ الميسرة إلى توضيح تلك المصطلحات في بداية المدخل والنقاش.

الوقت المطلوب

٤٠ دقيقة على الأقل.

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب أو لو أبيض

-

أقلام تلوين

-

يمكن للمدربة/ الميسرة إختيار استخدام طريقة العرض لهذا النشاط.

الآليات

إذا كنتى أنتهيتِ من تدريبات استكشاف "الأمان" أو الفقاعة، استخدمي الأفكار الناتجة عن تلك الأنشطة للبدء في تعريف الخصوصية، وبالتحديد:

-

انطلقي من التعريفات الخاصة بالسلامة/ والأمان التي خرجت بها هذه الأنشطة والتي يمكن ربطها بموضوعات الخصوصية والموافقة.

-

ستحتاجين أيضًا إلي التركيز/ التاكيد أو المزيد من التوضيح للنقاط الرئيسية التي برزت خلال النشاط التعليمي السابق (هذه فرصة لتوضيح بعض التعريفات/ الأفكار التي تتعارض مع القيم النسوية فيما يخص الخصوصية، الموافقة، والأمان).

-

الخبرات التي تمت مشاركتها في النشاط السابق والتي سلطت الضوء على الإرتباط بين الخصوصية ، الموافقة، و الأمان.

استكشاف الأمان والخصوصية

أهم النقاط التي يجب إبرازها في هذا المدخل والمناقشة.

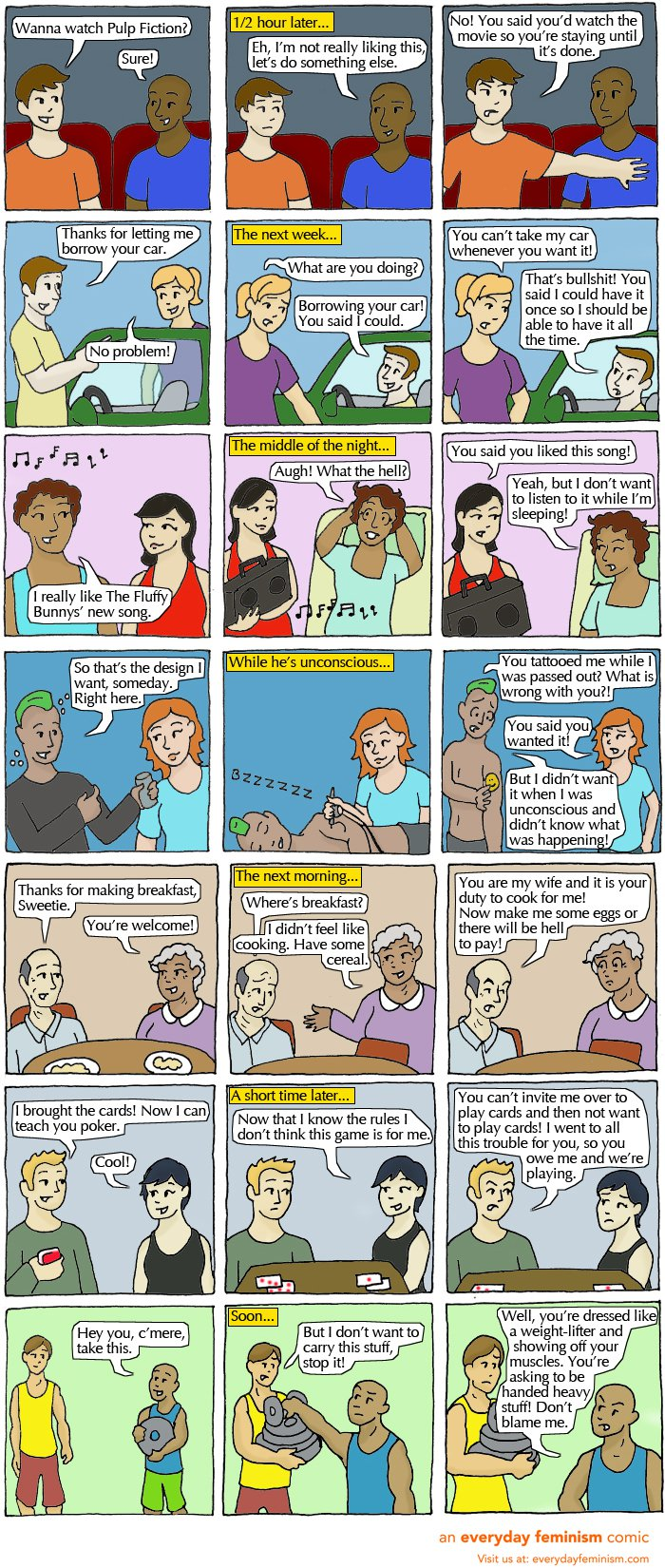

"استكشاف" الموافقة

نميل دومًا إلى اعتبار الموافقة مطلقة لمجرد الموافقة لمرة واحدة. مثل التوقيع على ورقة لمرة واحدة ثم يتم اعتمادها. على الرغم من ذلك، من خلال التجربة نعرف أن الموافقة بسيطة ومعقدة في نفس الوقت. بسيطة من حيث المبدأ ومعقدة في ما يترتب عليها. ما يلي بعض الأمثلة للنقاش:

-

المدى الزمني للموافقة.

-

إمكانية سحب الموافقة، ما الذي يعنيه للمستخدم سحبه لموافقته واستخدامه للمنصة أو الأداة.

-

البيانات/ المعلومات الخاصة بالمستخدم المتنازل عنها عند موافقتهم على الخدمات.

-

كيف يتم استخدام البيانات

-

شروط الموافقة - القدرة على الموافقة فقط في ظل ظروف معينة دون غيرها.

شاهدي فيديو شاي وموافقة (الرابط بالإنجليزية)

إعرضي هذه القصص المصورة

يمكن للميسرة التركيز على بعض السيناريوهات وإلقاء الضوء على هذه النقاط:

-

الموافقة على الشروط الخاصة بالخدمة على المنصات المملوكة، التجارية للتمكن من استخدام هذه المنصة.

-

سيناريوهات الطوارئ حيث يتم منح الموافقة للسماح للآخرين التحكم في مساحتنا/ أجهزتنا من أجل حمايتهم. كيف نتأكد من أن هذه الموافقة المشروطة مؤقتة؟ من الممكن استخدام مثال خاصية الأصدقاء الموثوق فيهم على الفيسبوك كطريقة لتوضيح تلك النقطة.

-

الفعاليات التي تطلب من المشاركين تسجيل دخول - على الباب- ما الذي يعنيه هذا طالما ذهبت الموافقة؟

-

مشاركة كلمة السر مع الحبيب كطريقة للتعبير عن القرب والثقة - ما هي الآثار المترتبة على ذلك؟

-

اطلبى من المشاركات أمثلة لبعض المواقف التي اضطروا فيها إعطاء موافقتهم للمنصات والخدمات المختلفة.

"استكشاف" الخصوصية

النقاط الهامة التي يمكن تضمينها في هذا المدخل

الأبعاد المختلفة للخصوصية:

المكانية/ الحيز

-

لماذا نغلق الأبواب؟ أي أبواب تلك التي نغلقها؟

-

كيف نحمي مساحتنا ولماذا؟

-

لماذا نغلق الباب عند قضاء الحاجة؟ متى يفعل كل شخص ذلك؟

العلائقية

-

هل نحمي خصوصية من نعرفهم؟

-

هل ننتهك خصوصية أقاربنا، الأصدقاء، الزملاء، عندما نتحدث عنهم؟

التجسيد

-

أي جزء من أجزاء جسمك تختاري الكشف عنها؟ عندما تختاري ما ترتديه من ملابس، إعتمادًا على من سيراك (اعتبار التحديق انتهاك للخصوصية)؟

-

التجسد على الإنترنت. التمثيل الذاتي عبر الإنترنت. بداية من الأشياء البسيطة كصورة المستخدم، وصولًا للهوية المصممة بعناية، إلى الأنواع الأخري من المعلومات التي يمكنها كشف أشياء عن أجسادنا (الصحة، الأدوية، الهوية الجنسية، الجنس).

خصوصية البيانات

-

ما هي البيانات التي نتنازل عنها طوعًا عن أنفسنا للآخرين؟

-

هل يمكننا إعطاء الموافقة على جمع بياناتنا، وتخزينها، وتجميعها.

-

ماذا عن البيانات التي يتم جمعها عنا، والاحتفاظ بها وتجميعها بدون موافقتنا؟

تعريف الخصوصية

-

تعريف الخصوصية كحق أساسي من حقوق الإنسان، ولماذا تعد هامة للنساء.

-

كيف تم تعريف الخصوصية في السياسة (سواء على مستوى السياسة المحلية، الإقليمية، والدولية)، وماذا يعني ذلك للأفراد، المدافعين عن حقوق الإنسان، والنساء.

-

ماهو الدور الذي تلعبه الخصوصية على الإنترنت: كيف بدت وسائل التواصل الإجتماعي وكأنها أعادت تعريف الخصوصية على كلًا من مستوي الممارسة الفردية و استخدام المنصات لبيانات المستخدمين.

-

كيف للإنترنت - وإلي أي مدي يستخدم وتطور حتى الآن- أن يشكل تحديًا لممارستنا للخصوصية.

-

العلاقة بين الخصوصية والموافقة.

أسئلة المناقشة

-

متى نتنازل عن حقنا في الخصوصية؟ على سبيل المثال: هل تسهل التعمية (المجهولية) التحرش الإلكتروني والعنف ضد النساء؟

-

ما مدى أهمية العلاقة بين المجهولية والخصوصية والأمان؟

-

في عصر إلتقاط الصور السيلفى لأنفسنا وعندما يتنازل الأفراد طواعية للكشف عن معلومات عن أنفسهم وعن الآخرين، هل ماتت الخصوصية؟

-

من الناحية الفنية، كيف يمكن للخصوصية أن تعمل بشكل تلقائي على الإنترنت؟ ما نوع التغييرات التي تحتاج منصات مثل فيسبوك إلي إجراؤها للحصول على الخصوصية بشكل تلقائي؟ (يمكننا تطوير نشاط حول هذا في المستقبل).

ملاحظات تحضيرية للميسرة

يعد هذا النشاط نشاطًا تعليميا حيث تقوم المدربة/ الميسرة بالتحدث معظم الوقت، إلا أنه من الهام أيضًا إعادة التأكيد دومًا على المساحة الآمنة، والمفتوحة، والفاعلة التي تحاول كل ورش العمل الخاصة بالمشاركات التقنيّة النسويّة خلقه دومًا. يمكن تحقيق ذلك عن طريق تأطير لذلك النشاط بالإرشادات التي تساعد المشاركات على رفع أيديهم لطرح الأسئلة أو للنقاش أو لتأكيد أو توضيح نقطة معينة تم طرحها أثناء العرض التقديمي. الطريقة الأخرى لتشجيع المشاركات على التفاعل الأنشطة التعليمية بطريقة العرض التقديمي هى طرح الموضوعات الجذابة - اطرحي سؤال على المجموعة لبدء موضوع معين، ثم قومي باستخدام أجوبتهم للبدء في العرض التقديمي/ المدخل.

من أجل التحضير بهذا النشاط التعليمي، ستحتاج المدربة/ الميسرة إلى صقل التالي:

-

في حالة ممارسة لعبة تخص قضايا الخصوصية - السياسات، الإتجاهات، أحدث القضايا.

-

فهم الخصوصية القائم على أساس السياق: القوانين الحالية في المكان الذي تعقد فيه ورشة العمل أو محل إقامة المشاركات، أحدث القضايا ذات العلاقة بالمشاركات.

مصادر إضافية

-

تعريف "محايد" للموافقة (مريام - ويبستر) (الرابط بالإنجليزية)

-

"تعريف "محايد" للخصوصية (مريام - ويبستر) (الرابط بالإنجليزية)

-

الخصوصية و الشبكة الأوروبية للدفاع عن الحقوق والحريات على الإنترنت (EDRI) (الرابط بالإنجليزية)

-

ثلاثة قضايا أساسية من أجل إنترنت نسوي: الوصول، الآليات، الحركات. (الرابط بالإنجليزية)

-

الإنترنت النسوي وانعكاسه على الخصوصية، الأمان، السياسة، و العنف ضد النساء ـ التقرير كامل (الرابط بالإنجليزية)

-

تقرير جلوبال انفورميشن سوسايتى ووتش ٢٠١٣: حقوق المرأة، والنوع الاجتماعي وتكنولوجيا المعلومات والإتصالات - التقرير. (الرابط بالإنجليزية)

-

تأسيس الحد الأدنى للمعرفة عن الأمان والخصوصية. (الرابط بالإنجليزية)

-

ما علاقة الخصوصية و المجهولية بالعنف التقني الموجه ضد النساء. (الرابط بالإنجليزية)

-

إقتحام الخصوصية وقتل قنديل بالوش - بواسطة مؤسسة الحقوق الرقمية. (الرابط بالإنجليزية)

-

الجنس التجاري لتوم المتلصص والخصوصية - بواسطة روهيني لاكشانا. (الرابط بالإنجليزية)

-

رسم الخرائط والخصوصية: مقابلة مع منظمة الخصوصية الدولية جوس هوزين. (الرابط بالإنجليزية)

- القدرة على قول لا على الإنترنت. (الرابط بالإنجليزية)

مدخل + نشاط: "قواعد" السلامة الرقمية [نشاط متعمق]

يدور هذا النشاط التعليمي حول مشاركة المبادئ الأساسية للسلامة عبر الإنترنت، وحث المشاركات على الإفصاح عن سياستهم الشخصية أوالتنظيمية لحماية سلامتهم على الإنترنت.

يمكن القيام بهذا النشاط بعد مدخل + مناقشة: الخصوصية، الموافقة، والأمان أو طور مكان أحلامك على الإنترنت، بحيث يكون أساسًا لـ جعل المساحات الرقمية أكثر أمانًا

هناك ثلاثة أجزاء أساسية في هذا النشاط التعليمي:

-

مدخل للمبادئ الأساسية للسلامة الرقمية.

-

أفكار / إنعكاسات حول ممارسات التواصل.

-

"توضيح" قواعد السلامة الرقمية.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

ابتكار بعض الاستراتيجيات من أجل خلق مساحات آمنة لانفسهن وشبكاتهم.

هذا النشاط لمن؟

-

للمشاركات ذات المستويات المختلفة من الخبرة. مع ذلك، لاحظي أن المشاركات الاكثر خبرة في موضوعات الأمان الرقمي قد يجدن هذا النشاط أولي للغاية.

الوقت المطلوب

إجمالي ١٠٥ دقيقة (ساعة واحدة و ٤٥ دقيقة):

-

مدخل إلى المبادئ الأساسية للسلامة الرقمية (١٥ دقيقة)

-

نشاط على ممارسات التواصل (٣٠ دقيقة)

-

مدخل حول الجوانب التي يجب أن تؤخذ في الاعتبار في السلامة الرقمية (٢٠ دقيقة)

-

نشاط حول توضيح "قواعد السلامة الرقمية" (٣٠ دقيقة)

-

استخلاص المعلومات/ النتائج (١٠ دقائق)

الموارد اللازمة لهذا النشاط

-

لوح ورقي قلاب أو سبورة بيضاء / لوح ابيض للكتابة

-

أقلام تلوين

-

ورق طباعة

الآليات

ابدأي بإدراج المبادئ الأساسية للسلامة الرقمية (راجعي الموارد الإضافية).

ملاحظة: من الجيد الإشارة إلي الأمثلة التي تم مشاركتها في الأنشطة التعليمية السابقة أثناء شرح المبادئ.

ثم انتقلي إلى حث المشاركات على تطبيق ذلك على ممارسات الاتصال الخاصة بهم عن طريق القيام بملء هذا النموذج كل منهم على حدة (المثال الموضح بالأسفل). لتوضيح ذلك، ولعدم خلط هذا النشاط مع غيره، اطلبي من المشاركات التفكير في من قاموا بالتواصل معهم خلال الأربع وعشرين ساعة الماضية، ومالذي تواصلوا بشأنه معهم؟

|

من الذي قمت بالتواصل معه |

ما هي الموضوعات التي تواصلت بشأنها |

هل كان التواصل خاص؟ |

قنوات الإتصال |

|

الأم |

رحلتي الحالية |

نعم |

رسائل الفيسبوك |

|

كارتيكا |

تفاصيل عن عملي الحالي |

نعم |

البريد الإلكتروني، تيليجرام، رسائل الفيسبوك |

|

ليزا |

فعالية معهم الشهر القادم |

نعم |

البريد الإليكتروني |

|

مارينا |

عشاء معه الأسبوع القادم |

نعم |

رسائل الهاتف المحمول |

|

|

عن حماقة ترامب |

لا |

مجموعة على الفيسبوك |

|

|

المبادئ النسوية الخاصة بالتقنية |

لا |

مدونة شخصية |

ملاحظة تقاطعية: الأسماء الموجودة في هذا الجدول هي أسماء مقترحة. يمكنك تغيير هذه الأسماء لتصبح ملائمة للأسماء الأكثر شيوعا في دولتك أو سياقك.

نقطة البداية يمكن أن تكون الاشخاص الذين قاموا بالتواصل معهم، أو الموضوعات التي تواصلوا مع الآخرين بشأنها خلال الأربع وعشرون ساعة الأخيرة.

بعد أن تقوم كل المشاركات بملء النماذج الخاصة بهم، اطلبي منهم التفكير في الأسئلة التالية:

-

أي من لإتصالات التي قاموا بها خلال الـ ٢٤ ساعة الأخيرة، يظنون أنها كان يجب تأمينها أكثر من غيرها؟

-

أي من الإتصالات التي قاموا بها خلال الـ ٢٤ ساعة الأخيرة، سببت قدرًا أعلي من التوتر؟ ولماذا؟

انتقلي بعد ذلك إلى عرض الجوانب التي يجب أن تؤخذ في الاعتبار بخصوص السلامة الرقمية (راجعي المصادر الإضافية).

بعد ذلك، اسألي المشاركات أن يعكسن ذلك علي الجوانب التي يجب عليهم أخذها في الاعتبار وتدوين قواعدهم الشخصية لـ "السلامة الرقمية" بناءًا على هذا النموذج:

-

ما هي الموضوعات التي تتحدثين عنها على الخاص، وأي منها تتحدثين عنها على العام؟

-

من الذي تقومين بالتواصل معه؟ وبخصوص ماذا؟

-

من الذي تسمحين له بالوصول إلى قنوات التواصل الخاصة بك؟

-

ماهي قناة التواصل أو الأجهزة الإلكترونية التي تقيدي وصول الآخرين لها؟

ملاحظة: هذه القواعد هي مسودة قواعد و شخصية تخص كل مشاركة. من الضروري تقديم هذا النشاط من خلال هذا الإطار، مع إستمرار إعادة التأكيد على المبادئ الأساسية للسلامة الرقمية.

بعد أن تدون المشاركات "قواعد السلامة الرقمية" الخاصة بهن، استخلصي معلومات هذا النشاط:

-

تصوراتهم عن ممارسات التواصل الخاصة بهن؟

-

أي مخاوف تم إثارتها بسبب هذا النشاط؟

-

ما الذي يجب توضيحه أيضًا؟

من المقترح أن تنتقلي بعد ذلك إلي جعل المساحات الرقمية أكثر أمانًا.

ملاحظات تحضيرية للميسرة

قد تحتاجين إلى قراءة هذه المقالة من Level Up ليفل أب: أدوار ومسئوليات مدربي الأمان الرقمي (الرابط بالإنجليزية)، من أجل التحضير الذهني لهذا النشاط.

مصادر إضافية

المبادئ الأساسية للسلامة الرقمية

-

الإعتقاد بالأمان الرقمي التام على الإنترنت هو إعتقاد خاطئ. سيناريوهات الأمان والسلامة تعتمد على السياق - الذي يتغير من وقت لآخر. ما نعتبره اليوم آمن من الممكن أن يصبح غير آمن غدًا.

-

الأمان الرقمي يجب أن يكون شاملًا. أنت آمنة فقط بنفس قدر الشخص الأقل آمنا الذي تتواصلين معه، أو بقدر أقل المنصات التي تستخدمينها آمانًا.

-

الأمان الرقمي يستلزم دائمًا مجموعة من الإستراتيجيات، السلوك، والأدوات. تثبيت تطبيقات الأمان فقط، لا يعد ضمانة للأمان على الإنترنت، خاصة إذا كان ذلك مصاحبًا لممارسات تواصل وسلوك غير آمن على الإنترنت.

ملاحظة للتيسير: قد تبدو تلك الممارسات شديدة المثالية ومن الممكن أن تتسبب بشعور المشاركات بالشك المرضي بخصوص سلامتهم. إحدي الطرق لتقديم هذه الممارسات، كمدربة نسوية، هو إعطاء أمثلة شخصية عنك وعن خبرتك. بهذه الطريقة، لن تنظر إليكِ المشاركات باعتبارك شخص يمكنه الحكم على خياراتهم في التواصل والأمان الرقمي.

جوانب يجب وضعها في الاعتبار بخصوص السلامة الرقمية

هناك جوانب يجب على المشاركات أخذها بعين الاعتبار عند التفكير في سلامتهن الرقمية على الإنترنت.

من تقومين بالتواصل معه و ما الذي تقومين بمشاركته معهم

-

ما هي الموضوعات التي تتحدثين عنها مع الأشخاص المختلفين الذين تتواصلين معهم؟

-

هل أي من الموضوعات التي تتواصلين بشأنها حساسة؟ ما هي هذه الموضوعات؟

-

هل أي من الأشخاص الذين تتواصلين معهم في خطر؟ هل هم خاضعين للمراقبة؟ هل العمل الذي تقومين به يمثل تهديدًا لفرد ما صاحب سلطة؟

-

هل انتِ في خطر؟ هل خضعتي من قبل للمراقبة؟

ماذا تستخدمين للتواصل

-

ما هي المنصات التي تقومين باستخدامها؟ هل تعلمين أين يتم إستضافة تلك المنصات؟

-

ما نوع الأجهزة التي تملكينها؟

-

هل تستخدمين أجهزة مختلفة لأشخاص مختلفين؟ هل تفرقين بين الأجهزة بناءًا على طبيعة الإتصال سواء خاص أو عام؟

-

من لديه القدرة على الوصول إلى قنوات التواصل تلك؟ هل هي مشتركة؟

سياقك المحدد، القدرة والمخاطر

-

هل هناك قوانين في بلدك/ محل إقامتك تهدد سلامتك الرقمية على الإنترنت كفرد؟ ما هي تلك القوانين، وكيف يمكنهم القيام بذلك؟

-

هل هناك أمثلة لقضايا تم تعريض فيها السلامة الرقمية للأفراد في نفس سياقك ( حددي ذلك كما تشائين) للخطر؟ كيف؟

-

هل خضعتي في أي وقت للمراقبة. مِنْ من؟

-

فتشى نفسك. هل هناك أي معلومات لا تريدين نشرها على الملأ؟ لماذا؟

-

كيف تؤمنين قنوات الاتصال الخاصة بك؟ هل لديك كلمات مرور لكل جهاز وقناة اتصال؟

جعل المساحات الرقمية أكثر أمانًا [نشاط تكتيكي]

الهدف من هذا النشاط هو استكشاف خيارات الخصوصية لحسابات ومجموعات مواقع التواصل الاجتماعي التي تم الإتفاق عليها ( أي الشائع استخدامها في المجموعة) .

إذا كنتي ترغبين في تدريب عملي على خدمات الإنترنت، هذا النشاط يوفر إرشادات لتحليل الإعدادات، والسياسات، و المعايير الخاصة بالمساحات الرقمية.

حول هذا النشاط التعليمي

الهدف من هذا النشاط هو استكشاف خيارات الخصوصية لحسابات ومجموعات مواقع التواصل الإجتماعي التي تم الإتفاق عليها ( أي الشائع استخدامها في المجموعة) . المجموعات التي قامت بالإطلاع على تدريب طورِ مكان أحلامك على الإنترنت، هذا النشاط لجعل هذه الأماكن واقعية، بما يشمل تحديد تحديات التصميم الحالي وسياسات المساحات الرقمية التي تتعارض مع تصوراتنا لمكان الأحلام. المجموعات التي لديها بالفعل مساحات رقمية وتود تغييرها لتصبح أكثر أمانًا، يمكنكم أيضًا استخدام هذا النشاط.

إذا كنتي ترغبين في تدريب عملي على خدمات الإنترنت، هذا النشاط يوفر إرشادات لتحليل الإعدادات، والسياسات، و المعايير الخاصة بالمساحات الرقمية. هذا ليس دليلًا تفصيليًا لضبط الإعدادات، بسبب تغييرها بشكل مستمر.

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

إبتكار بعض الإستراتيجيات لخلق مساحات رقمية آمنة لأنفسهم ولشبكاتهم.

-

اكتساب فهم لقيود الخصوصية على معظم وسائل التواصل الإجتماعي.

هذا النشاط لمن؟

هذا النشاط يمكن استخدامه مع المشاركات ذات المستويات مختلفة من الخبرة بالمساحات الرقمية وخلق مساحات آمنة. سيطلب من المشاركات اكتشاف وضبط إعدادات الخصوصية للأدوات اللاتي يقمن باستخدامها.

الوقت المطلوب

هذا النشاط سوف يحتاج إلي حوالي ثلاثة ساعات.

الموارد اللازمة لهذا النشاط

-

نسخة إلكترونية من جداول التخطيط

-

أجهزة كمبيوتر للمشاركات للعمل على الخطط من خلالها.

الآليات

(١) اصنعي مساحتك

تطوير مساحات جديدة: إذا في حال إنجاز تدريب تطوير مكان أحلامك على الإنترنت، يمكنك استخدام العمل من هذا التدريب كخريطة لك.

إعادة تصميم المساحات الموجودة: إذا كانت مجموعتك تفضل إعادة تصميم المساحات الرقمية الموجودة، حددي المساحة التي تشارك بها المجموعة بالفعل، أو اطلبي من المشاركات تكوين مجموعات بناءًا على المساحات اللاتي يشاركن بها ثم ساعدي المجموعة (المجموعات) في الإجابة عن الأسئلة من تدريب طور مكان أحلامك على الإنترنت، حول هذه المساحات الموجودة:

-

ماذا تدعي؟

-

لماذا تعد هذه المساحة مهمة؟

-

لمن هذه المساحة؟ ليست لمن؟ كيف يمكنك التأكد من ذلك؟

-

ما هي طبيعة الأشياء التي يمكن للأفراد عملها في هذه المساحة؟

-

ما هي قواعد تلك المساحة؟

-

من يمكنه الانضمام؟ من لا يمكنه الانضمام؟

-

ما الشكل الذي ستبدو عليه هذه المساحة؟

-

كيف يمكن للأفراد أن يجدوا بعضهم البعض في هذه المساحة؟

-

ما هي الموضوعات التي يمكن للأفراد الحديث فيها في هذه المساحة؟ ما هي الموضوعات التي لا يمكنهم الحديث عنها؟

-

من المسؤول/ة عن إدارة هذه المساحة؟

اجعلي المشاركات يرسمن هذه المساحات بطريقة إبداعية بقدر الإمكان، ثم اطلبي منهن إعداد عرض تقديمي مبدع لبقية المجموعة.

(٢) اختيار المساحات: المساحات التي تصلح وتقييم السلامة

إذا كنتي قد انهيتي مدخل + نشاط: "قواعد" السلامة الرقمية، قد تحتاجين إلى إجراء حوار حول اختيار المساحات وتقييم مخاطر الاتصالات الرقمية.

اختيار مساحات حسب الوظيفة

كيف يمكن اختيار المنصات وتقييم المخاطر لأنفسنا على هذه المنصات؟ اختيار المساحات التي تساعدنا على تحقيق أهداف التواصل ومحاولة المشاركة في هذه المساحات بالطريقة التي لا تعرضنا للمخاطر التي لا نرغب في خوضها.

انظري إلى الخريطة التي قمت بعملها، هل يمكنكِ تحديد المنصة التي تسمح لكي بالفعل أن تقومي بخلق المساحة التي وضعتيها لنفسك؟ ماهي مكونات مساحتك التي من السهل خلقها؟ أي من المكونات ستكون صعبة؟ هل هناك أي مساحات بديلة حيث يمكن لهذه المكونات أن تكون أسهل أو أصعب؟

اختيار المساحات بشكل استراتيجي/ تخطيطي

هل المساحات التي اخترتيها تتماشي مع مخططاتك؟ هل هي مساحة جيدة لـ : التنظيم، التعبئة، للإعلانات، الخطابات المؤثرة؟

الميسرة: قم بعرض كيف يمكن لهذه الأنشطة المختلفة أن تجلب مستويات مختلفة من المخاطر.

أسئلة مقترحة للطرح

-

ما هي بعض المخاطر المصاحبة للأنواع المختلفة من الاتصالات؟

-

من الذين تقومين بالتواصل معهم في هذه الأنشطة؟

-

من الذي لا تقومين بالتواصل معهم؟

-

ماهي عواقب تمكن شخص لا ترغب في وصوله إلى رسالتك من الإطلاع عليها؟

-

كيف يمكن للعام أن يكونوا جمهورًا؟

-

ما هي المخاطر التي قد يواجهها الأفراد إذا تم التعرف عليهم بصفتهم صناع لمحتوى الرسالة أو مستقبلين لها في هذا الاتصال؟

هذه المناقشة تقود إلي قسم المناقشة التالي الذي يبحث في المخاطر الشائع تخوف الأشخاص بشأنها.

ملحوظة للميسرة: هذا الوحدة قد تكون سريعة، مع اتفاق كل المشاركات على حاجتهن للتواجد جميعهم على منصة واحدة في الوقت الحالي، على سبيل المثال، فيسبوك. على الرغم من ذلك، قد تحتاجين إلى الحديث عن الأدوات والمنصات المتنوعة.

مناقشة أو مدخل: تقييم أبعاد الأمان والإنترنت: ما هي القضايا الحالية؟

قومي بسؤال المجموعة: ماهي مخاطر الأمان التي تتخوفون منها في المساحات الرقمية؟ يسري هذا النقاش بحيث يشمل المخاوف الخاصة بالإجراءات التي يمكن للأفراد اتخاذها، بالإضافة إلى الإجراءات التي يتم اتخاذها من قبل شركات البرمجيات التي تمتلك هذه المساحات.

إذا كنتي قد انتهيتي بالفعل من مدخل + نشاط: "قواعد" السلامة الرقمية، يمكنك الإشارة إلى ذلك النقاش واختصار هذا القسم.

غير ذلك، قومي بتيسير النقاش حول مخاطر الأمان في المساحات الرقمية. قومي بالاستفادة من تجارب المشاركات لكن قومي ايضًا بتحضير بعض الأمثلة والقصص التي تم فيها انتهاك الخصوصية عن طريق المساحات الرقمية والتأثير الذي أحدثه ذلك على الأفراد.

المناقشة: اسألي المشاركات ماهي مخاوف الأمان لديهن في المساحات الرقمية. هل هناك أي حوادث محددة أو مخاطر يخشاها الأفراد ويودون عرضها في أماكن أحلامهن أو الأماكن معادة التصميم.

مدخل: نفترح أن تكوني على علم أو معرفة بـ ٢ - ٣ دراسات حالة لمشاركتهم مع المشاركات هنا. لمشاركة هذه الحالات في أقل وقت ممكن، قدميهم في شكل محاضرة. إذا كان لديك المزيد من الوقت، أو أذا كنت ترغبين في تشجيع مناقشة أعمق وتفاعل مع هذه القضايا، حاولي الاستعانة بالوسائل الإعلامية (الوسائط) كالمقالات، الفيديوهات القصيرة، المقابلات المتعلقة بهذا المثال وشاركيهم مع المجموعة. اطلبي من أفراد المجموعة مناقشة ذلك مع بعضهم البعض كل أثنين على حدة أو في مجموعات صغيرة .

-

سياسات الأسماء الحقيقية و تبعات ذلك على التنظيم والتعبير الرقمي.

-

الأسطورة القائلة بأن تكون متاحًا على الإنترنت هو أن تكون مجهول الهوية وبالتالي في أمان - القوانين والسياسات التي لا تسمح بذلك.

-

تجربة النساء على الإنترنت - التحرش، الهجوم، وخلافه.

-

قيمة الإنترنت، لماذا يستمر الأشخاص في التواجد بالمساحة الرقمية، ما هي قيمة الإنترنت لنا ولمجتمعاتنا؟

-

تنوع الوصول إلى الإنترنت ومستويات الراحة في المساحات الرقمية التي يمكن أن نختارها. هل هناك أي عائق للأشخاص في دوائرنا/ شبكاتنا يمنعهم من المشاركة بسبب اختيارك منصة محددة؟

-

هل هناك أي تكلفة مترتبة على اختيارك للمساحة التي تستخدمينها للتواصل مع الأشخاص في مجتمع شبكتك؟

الميسرة: اسألي المشاركات أن يفكرن في سبب كون المنصات التي نستخدمها ذات تصميم غير آمن.

(٣) ضعي خطة: عالجي مخاطر المساحات التي تستخدمينها

باستخدام أماكن الأحلام أو الأماكن المعاد تصميمها كأمثلة، اجعلي المشاركات يقمن بوضع خطط لتنفيذ تلك المساحات الرقمية.

هذا سيكون مفيدًا للغاية إذا كان لديهم بالفعل مساحات نشطة يودون تأمينها وحمايتها.

أمور يجب أخذها في الاعتبار هنا:

-

إعدادات الخصوصية على وسائل التواصل الاجتماعي - هل هي كافية؟ ماهي القيود الموجودة على الإعدادات المتاحة؟

-

بالأخذ في الاعتبار الإنتقال إلي مساحات -غير تجارية - ماهي العوائق؟

-

خيارات أكثر أمانا للاتصالات الرقمية - الأدوات التي توفر تشفيرُا تلقائيًا.

|

الاعتبارات |

المنصة أو المساحة |

كيفية معالجة ذلك |

|

من الذي يمكنه رؤية ماذا |

تويتر (كمثال) |

مراجعة إعدادات الخصوصية، الأخذ في الاعتبار المحتوى الذي أقوم بنشره، استجيب إليه، اضعه في المفضلة، وإعدادات الخصوصية التلقائية لأنواع المحتوى المختلفة، تقليل عدد الأشخاص المرتبطة بهم، منع خاصية إضافتي كوسم. |

|

هل تعرفي كل شخص بينكما رابطة ما |

|

مراجعة اتصالاتي، وإلغاء أي صلات بأشخاص لا أعرفهم. |

|

هل ترغبين في استخدام اسمك الحقيقي، المجهولية و مدى صعوبة ذلك |

|

استخدام اسم مستعار، يمنع الآخرين من التعرف عليك باسمك الحقيقي. |

|

هل ترغبين في مشاركة مكانك |

|

لا، أنا لا أرغب في أن أشارك مكاني أو موقعي بشكل تلقائي، إيقاف خدمات تحديد الموقع، تقييد قدرة المنشورات المصورة من إظهار موقعي/ مكاني. |

التفويض

|

الاعتبارات |

المنصة أو المساحة |

كيفية معالجة ذلك |

|

التأكد من قيامي بتسجيل الخروج |

فيسبوك |

عدم الاحتفاظ بكلمة المرور على المتصفح الإلكتروني، مراجعة إعدادات الفيسبوك الخاصة بتسجيل الخروج التلقائي. |

|

عامل المصادقة الثنائية على الحسابات والاجهزة |

|

ضبط عامل المصادقة الثنائية للتأكد من أنني الوحيد الذي أقوم بتسجيل الدخول. |

|

الحسابات المشتركة |

|

مراجعة من لهم حق الوصول إلى الحسابات المشتركة، مراجعة سياسات كلمة المرور علي حساباتهم. |

الأجهزة

|

الاعتبارات |

المنصة أو المساحة |

كيفية معالجة ذلك |

|

مستوى أمان الجهاز |

تويتر أو أي تطبيق آخر |

عدم تسجيل الدخول تلقائيًا لأي تطبيق أو من خلال المتصفحات. |

|

هل أرغب في ظهور التنبيهات على شاشة أجهزتي |

|

إغلاق التنبيهات الصوتية والبصرية. |

إدارة المجموعة

إذا كنت تعمل مع المجموعة من أجل تنفيذ مساحة رقمية، استخدمي جدول الأسئلة التالي واعملي من خلال الإجوبة، للعثور على الإعدادات المناسبة للمنصة المستخدمة لتنفيذ تفضيلات المجموعة.

جدول لمثال التصميم/ التنفيذ:

|

رابط لمجموعة أو صفحة شخصية |

مالذي يجب عمله لتنفيذ ذلك؟ |

|

|

من الذي يمكنه رؤية هذه المساحة |

أي فرد على الإنترنت |

صفحة المجموعة الخاصة بنا على الفيسبوك عامة و مفتوحة وقابلة للظهور على محركات البحث |

|

هذه المساحة مخصصة لمن؟ |

أعضاء مجتمع APC و الاعضاء المحتملين لـ APC |

نقوم بدعوة موظفي وشبكة أعضاء APC للإنضمام إلى المجموعة، ونشير إليهم في منشورات، ندعوهم إلى الفعاليات التي يتم نشرها عبر هذه الصفحة. |

|

ما هو غير الممكن؟ |

أعضاء مجتمع APC و الاعضاء المحتملين لـ APC |

مغلق/عام - نقوم بتحديد من يمكنه وضع منشور، لكن نجعل الصفحة قابلة للظهور على فيسبوك و محركات البحث |

|

ما هي طبيعة الأشياء التي يمكن للأفراد عملها في هذه المساحة؟ |

نشر تنبيهات تخص عمل APC و روابط لمحتوى شبكة APC المنشور في كل مكان. |

|

|

من يمكنه صنع المحتوى في هذه المساحة؟ ما نوع المحتوى؟ |

الموظفين والأعضاء |

- |

|

كيف ترغبين في التواصل بشأن قواعد هذه المساحة؟ |

على صفحة حول المجموعة. |

سنقوم بكتابة قواعدنا بناءًا على نموذج الأسئلة والإجابات هذا ونشره على صفحة حول المجموعة. |

ملاحظة تخص العناية بالنفس: قد يتسبب طرح مفاهيم تخص المخاطر والتكنولوجيا في شعور المشاركات بالتوتر. كوني على وعي بذلك. توقفي للحظات من أحل تدريب التنفس. أو اسمحي للمشاركات بالتجول في المكان لتخفيف التوتر عندما يحتجن لذلك.

مصادر إضافية

-

إذا كنتي ترغبين في قضاء المزيد من الوقت في مناقشة الأدوات والخيارات، هناك العديد من المصادر الرائعة هنا: https://myshadow.org/

-

كيفية زيادة خصوصيتك على الإنترنت (الرابط بالإنجليزية)

أدوات بديلة للتشبيك والإتصالات [نشاط تكتيكي]

هذا نشاط تعليمي موجه فى الغالب بشكل عملي للأفراد والمجموعات للبدء فى استخدام أدوات بديلة للخدمات "المجانية" ذات الملكية.

هذا النشاط يعد مؤثر للغاية في حالة إذا ما كانت المشاركات جزء من شبكة ما، إذ بإمكانهم حينها البدء في تطوير طرق تواصل جديدة بين بعضهم البعض.

هذا النشاط سوف يركز على ثلاثة من أدوات التواصل الشائع استخدامها وهي: البريد الإلكتروني، تطبيقات المحادثة، بدائل لمستندات جوجل (جوجل دوكس).

الأهداف التعليمية التى يجيب عنها هذا النشاط

-

الخروج ببعض الاستراتيجيات والخطط من أجل خلق مساحات رقمية آمنة لانفسهن ولشبكاتهم.

هذا النشاط لمن؟

هذا النشاط يمكن تقديمه للمشاركات ذات المستوي المتفاوت في استخدام الأدوات الرقمية.

الوقت المطلوب

للإنتهاء من هذا النشاط من المحتمل أن تحتاجي على الأقل إلى ٥ ساعات.

الموارد اللازمة لهذا النشاط

-

إنترنت متصل

-

أجهزة كمبيوتر محمولة

-

هواتف محمولة

-

جهاز عرض ضوئي (بروجكتور)

الآليات

الهدف من هذا النشاط هو تشجيع المشاركات على أن يكن أقل إعتمادًا على الخدمات التجارية والتي تنتهك خصوصية المستخدمين وأمانهم.

تدريب عملي على بروتون ميل Protonmail

لماذا بروتون ميل Protonmail؟

-

غير تجاري.

-

مكان استضافة الخدمة في سويسرا ويتمتع بحماية قوية للبيانات.

-

لديه سياسات خصوصية عالية لمستخدمي البيانات.

-

يوفر تشفير تام تلقائي ( اعتمادًا على خبرة المجموعة ، ربما تحتاجين توضيح هذا). في حالة عدم الاستخدام يطبقون التشفير بشكل تلقائي. يتم تخزين رسائل البريد الإلكتروني مشفرة على الخوادم الخاصة بهم - مما يعني أن ممتلكي Protonmail لن يتمكنوا من الإطلاع على رسائلك ( بخلاف ما يحدث في نموذج جوجل حيث يركزون على تشفير الرسائل أثناء- إرسالها فقط - الرسائل يتم تشفيرها عند الإرسال، لكن بمجرد وصولها على خوادمهم، فإن لديهم الأدوات التي تمكنهم من -فتح قفل- رسائلك). هذا ربما يحتاج إلى بعض التوضيح للتفرقة بين HTTPS و GPG.

-

بينما يتم السماح للمستخدمين من إرسال رسائل بريد إليكتروني بكلمات مرور - محمية بين خوادم البريد المختلفة ( أي أن مستخدم بروتون Proton يمكنه إرسال رسائل بريد محمية بكلمات مرور إلى مستخدمي Gmail، و إعادة إرسال نفس الرسالة كبريد إلكتروني محمي بكلمة المرور مرة أخرى).

-

يمكنك تفعيل خاصية -التدمير الذاتي للرسائل- من أجل المراسلات شديدة الحساسية.

-

يحتوي على خاصية GPG المدمجة تلقائيًا، لذلك إذا رأيتي استكمال التدريب ليشمل GPG تشفير، هذه أداة جيدة للبداية بها.

قيود استخدام بروتون ميل Protonmail؟

-

يوفر مساحة ٥٠٠ ميجا بايت فقط للحسابات المجانية . للحصول على ٥ جيجا بايت أو أكثر، يحتاج المستخدمين إلى دفع مبلغ مالي https://protonmail.com/pricing (الرابط بالإنجليزية)

لإنشاء حساب على بروتون ميل Protonmail:

https://protonmail.com/ (الرابط بالإنجليزية)

ملاحظة: إذا كنتم جميعًا متصلين على نفس الإنترنت ( مثلما نفعل فى ورش العمل)، Protonmail قد لا يسمح بإنشاء حسابات متعددة من نفس عنوان البروتوكول. من الممكن أن يتسبب هذا في بعض التأخير لإنجاز هذا التدريب. استخدام نقاط وصول متعددة ( بعنوان بروتوكول مختلف) سوف يتدارك تلك المشكلة.

المصطلحات اللغوية المتخصصة: يحتوي هذا الجزء على الكثير من المصطلحات اللغوية المتخصصة. يرجى التأكد من تأسيس طريقة يمكن للمشاركات بها طلب التوقف وتوضيح المفاهيم التي لا يمكن فهمها أثناء قيامك بالتدريب. يمكن أن يتم هذا بطريقة بسيطة كتذكيرهم من وقت لآخر برفع أيديهم في أي لحظة يشعروا فيها بعدم فهم أي شيء، و بسؤالهم بشكل مباشر إذا ما كانوا غير قادرات على فهم المصطلحات التقنية.

تدريب عملي على سجنال Signal

لماذا سجنال؟

-

ذو ملكية - مستقلة و يدار عن طريق مجموعة من النشطاء التقنيين.

-

يوفر تشفير تام.

-

التشفير المستخدم في بروتوكول الواتس اب قائم على الواجهة الخلفية لسجنال. الفارق هو أن فيسبوك لا يمتلك سجنال - لذلك فالاتصالات والمستخدمين أكثر أمانًا.

-

الرسائل على سجنال يتم تخزينها على الخوادم الخاصة بهم حتى يتم استقبالها على الأجهزة ( هواتف محمولة أو أجهزة حاسب آلي). بمجرد أن يتم استقبالها، يتم تخزين الرسالة المرسلة في الجهاز المرسلة منه والجهاز المستقبل لها.

قيود استخدام سجنال Signal

-

يمكن أن يكون بطيئًا بعض الشيء.

-

واجهته الأمامية بسيطة.

-

لاستخدامه يحتاج إلي رقم هاتف محمول- لذلك طبقًا للسياقات التي تحتاج لتسجيل أرقام الهواتف المحمولة قد تكون هذه مشكلة.

-

لا توجد مزامنة للرسائل على سجنال. لذلك إذا كنت تقوم باستخدام نفس حساب سجنال على هاتفك المحمول و كمبيوترك المحمول، فإن الرسائل سيتم تخزينها فقط على الجهاز الذي يستقبل الرسائل أولًا. هذا الجزء هو ما يجعل سجنال آمن.

يمكن تنزيل سجنال من على متجر جوجل بلاي و متجر أبل.

مهمات للتدريب على سجنال:

-

قومي بتنزيل التطبيق.

-

اضبطي الحساب. هذا يتطلب رقم هاتف محمول ليتم الوصول للمستخدم أثناء ضبط الحساب.

-

اربطي المزامنة مع جهات الإتصال.

-

يمكنك إختياريًا ضبط سجنال لإدارة خدمة الرسائل القصيرة - هذا يعني أن كل تلك الرسائل سيتم تخزينها على هاتفك المشفر. هذا الإختيار لن يقوم بتشفير رسائلك القصيرة عند إرسالها.

-

كلمة مرور لحماية تطبيق سجنال. خصوصية >> قفل الشاشة.

-

حظر لقطات الشاشة على التطبيق. خصوصية >> حماية الشاشة.

-

التحقق من الهويات. اطلبي أن تقوم كل مشاركة رقمها مع أرقام الآخرين على تطبيق سجنال. بمجرد إضافة بعضهن البعض لسجل الهاتف، اضغطي على جهات الإتصال ثم مرري القائمة للاسفل للبحث عن زر إظهار رقم الأمان، ثم قومي بالنقر على زر التحقق. هذا سيتطلب من المشاركات مسح الترميز الكودي (الباركود) الموجود على التطبيق مع بعضهن البعض للتحقق من الهوية.

-

هذا يعني أن إذا قرر هذا الشخص تغيير هاتفه المحمول سيتعين عليكي إعادة عملية التحقق من الهوية على سجنال. هذه خطوة حماية إضافية للتأكد من معرفتك للشخص الذي تقوم بالتحدث إليه، و إذا لم يعد هذا الشخص متحقق منه على تطبيق سجنال كما تعودتي، يجب عليك اتخاذ الخطوات التي تجعلك حذرة في تواصلك مع هذا الشخص.

- إذا لزم الأمر، قومي بإنشاء مجموعة محادثة على سجنال.

تدريب على ألواح رايز أب باد/ إيثيريكالك Riseup Pad / Ethercalc

لماذا؟

-

لا تحتاجين إلي تسجيل دخول للحساب لاستخدام هذه الخدمات.

-

ذو واجهة بسيطة وخفيفة للمجتمعات التي تعاني من بطء الاتصال.

-

يوفر المجهولية

-

تستطيع التحكم في مدة الإحتفاظ بلوح النقاش/ أو جداول البيانات.

القيود:

-

بسيط التكوين.

-

لا يمكن إنشاء جداول.

-

التعديل في إيثركالك لا يشبه الإكسل.

لإنشاء نقاش: https://pad.riseup.net (الرابط بالإنجليزية)

لإنشاء جداول البيانات: https://ethercalc.org (الرابط بالإنجليزية)

اعتبارات السلامة عند استخدام ألواح النقاش:

-

تأكدي من تحديث الإعدادات الخاصة بألواح النقاش لأن بعضها قد تنتهي صلاحيتها ويتم حذفها تلقائيًا، إذا لم يتم تحديثها لفترة طويلة.

-

يمكنك استخدام كلمة مرور لحماية لوح النقاش و تقييد الوصول إليه.

-

تأكدي من استخدام قنوات اتصال مؤمنة في حالة ارسال روابط اللوح (وكلمات السر، إذا كنتي تقومي باستخدامها)

تدريب عملي على چيت سي

لماذا چيت سي؟

-

يسمح لكِ بإنشاء غرفة محادثة لا تحتاج إلي تسجيل دخول.

-

من الصعب إيجاد غرفة المحادثة المباشرة على چيت سي (لأنها مؤقتة).

-

لا تحتاج إلى تطبيقات استخدام (للحاسب الآلي) - فقط صفحة المتصفح.

-

ضمان التشفير الكامل عند نهاية كل أطراف الاتصال.

القيود:

-

يصبح الاتصال غير موثوقًا إذا تجاوز عدد الأفراد في الغرفة الواحدة ١٠ أفراد.

مهام للتدريب العملي علي چيت سي:

-

انشئ غرفة محادثة على https://meet.jit.si/ (الرابط بالإنجليزية)

-

شاركي الرابط مع المشاركات.

-

للمستخدمات اللاتي يردن استخدام هواتفهم المحمولة، عليهم تحميل التطبيق كتابة اسم الغرفة.

-

اختبري الصوت، والفيديو، والوظائف الأخرى في التطبيق.

ملاحظات للمدربات: قبل البدء، تدربي على الإعدادات الخاصة بالخدمة/ الأدوات في حالة تغيير طريقة التشغيل.

مصادر إضافية

Alternative To (الرابط بالإنجليزية) هو موقع إليكتروني يحتوي على قوائم لمصادر متعددة و تقييمات لأدوات بديلة ( منصات، برمجيات، تطبيقات). يحتوي الموقع أيضًا على ملاحظات/ علامات تشير إلي عوامل الأمان للأدوات المدرجة في القائمة. هذا يعد مصدر جيد لإيجاد بدائل للأدوات الشائعة.

بعد إيجاد الأداة البديلة، تأكدي من ميزات الأمان والخصوصية بالبحث باستخدام المصطلحات التالية:

-

اسم البرمجية + مشكلات الأمان

-

اسم البرمجية + سياسة الخصوصية

-

اسم البرمجية + مراجعة الأمان